背景圖片取自Milad Fakurian on Unsplash

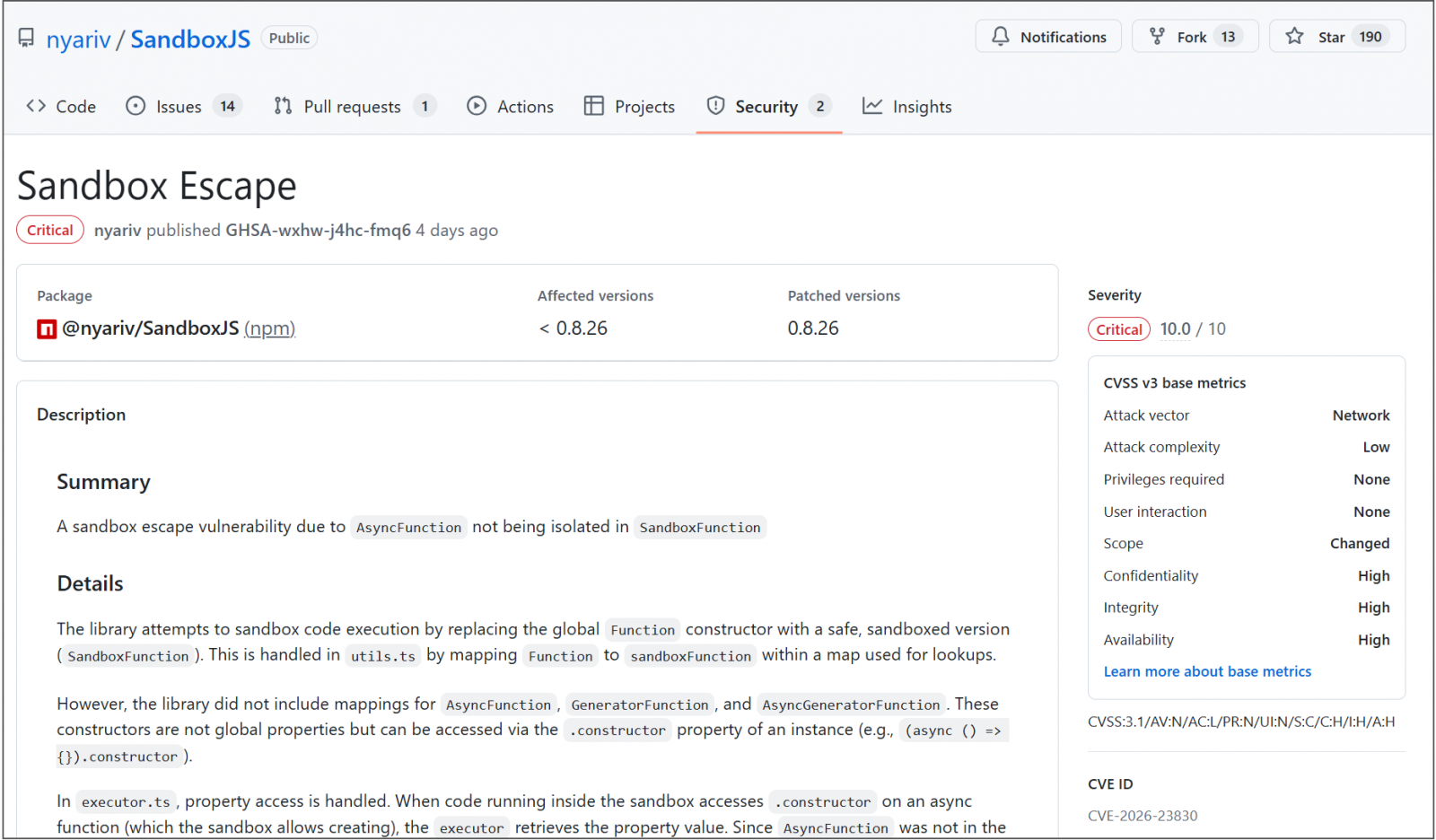

主打在JavaScript環境中安全執行不受信任程式碼的開源專案SandboxJS,在1月下旬修補一項重大資安漏洞。該漏洞已被登錄為CVE-2026-23830,CVSS風險分數達滿分10分,屬於重大風險等級。資安研究人員指出,在特定條件下,攻擊者可繞過SandboxJS的沙箱限制,執行非預期的任意程式碼,對依賴該工具隔離不受信任程式碼的應用環境構成風險。

SandboxJS是一套以JavaScript語言層級為基礎的沙箱工具,主要透過替換全域Function建構子,限制不受信任程式碼在執行時可存取的物件與能力,常被用於評估使用者輸入的指令碼,或在受限環境中執行第三方JavaScript程式碼。根據SandboxJS專案在GitHub發布的安全公告,CVE-2026-238302問題,源於既有設計未將AsyncFunction等相關函式的建構子,納入相同的隔離與攔截機制,導致沙箱隔離在特定情境遭到繞過。

從弱點分類角度來看,NVD將CVE-2026-23830對應至多項由MITRE定義的常見弱點枚舉(CWE),包括CWE-94(程式碼注入)、CWE-693(防護機制失效),以及CWE-913(動態管理程式碼資源控管不當)。這些分類顯示,該漏洞與沙箱防護機制對動態產生與管理程式碼資源的控管不足有關,使既有安全限制在特定條件下遭到繞過。

該漏洞影響SandboxJS早於0.8.26版的所有版本,專案團隊已發布0.8.26版完成修補。已在產品或服務中使用SandboxJS的開發者,應儘速更新至0.8.26或以上版本。

熱門新聞

2026-02-01

2026-01-30

2026-01-30

2026-01-30

2026-01-30