晶片大廠Nvidia於1月20日發布安全公告,指出旗下GPU運算開發工具CUDA Toolkit存在4項資安漏洞,編號為CVE-2025-33228、CVE-2025-33229、CVE-2025-33230及CVE-2025-33231。相關漏洞涉及作業系統指令注入與不安全搜尋路徑設計,在特定條件下,可能被攻擊者濫用以執行任意程式碼或造成服務中斷。

CUDA Toolkit是Nvidia提供的GPU平行運算與加速開發套件,廣泛應用於AI模型訓練、資料分析與科學計算。Nvidia在公告中指出,相關漏洞影響Windows與Linux平臺使用的CUDA Toolkit,且主要出現在套件所包含的效能分析工具Nsight Systems元件。

漏洞性質與可能影響

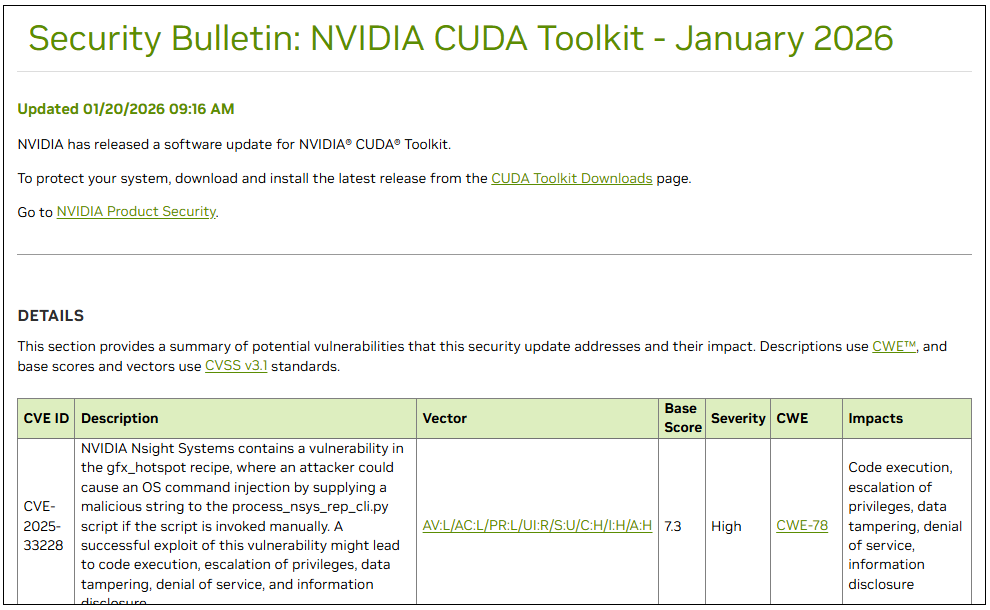

Nvidia指出,其中CVE-2025-33228與CVE-2025-33230屬作業系統指令注入漏洞,CVSS風險分數均為7.3,風險等級為高。攻擊者若能在受影響系統上觸發漏洞,可能執行未經授權的系統指令,導致程式異常終止、資料外洩,或引發阻斷服務(DoS)。

CVE-2025-33229同樣被評為高風險,CVSS風險分數為7.3。該漏洞源於CUDA元件在搜尋可執行檔或函式庫時,未妥善限制搜尋路徑,攻擊者可藉此植入惡意檔案並被系統誤載入執行,可能導致本機任意程式碼執行,並成為後續攻擊或橫向移動的切入點。

至於CVE-2025-33231,風險等級為中等,CVSS風險分數為6.7,與Windows平臺的不安全DLL搜尋路徑機制有關。攻擊者若能在特定目錄放置惡意DLL,可能誘使CUDA相關工具載入並執行,造成惡意程式碼執行或權限提升。

受影響情境與修補建議

資安業者SentinelOne分析指出,目前尚未觀測到這批漏洞出現大規模實際濫用跡象,但在多使用者GPU伺服器、雲端運算環境,或開發人員共用的AI訓練主機中,可被未授權存取或濫用的風險相對較高。若系統允許一般使用者執行CUDA開發或效能分析工具,且權限控管不嚴,可能成為攻擊者干擾服務或進行橫向移動的切入點。

在實際部署環境中,使用自訂安裝路徑、允許執行外部指令碼,或Windows平臺權限與DLL管理不當的環境,漏洞遭濫用風險較高,可能影響GPU運算穩定性,甚至中斷AI訓練流程。

Nvidia在安全公告中指出,這些漏洞影響所有CUDA Toolkit早於13.1版的版本,並已於13.1版完成修補,建議用戶儘速升級至該版本以降低風險。對於短期內無法更新的環境,資安專家建議限制本機使用者權限,避免執行來源不明的指令碼,並強化GPU工作負載的隔離與管理機制。

美國國家漏洞資料庫所屬機構NIST提醒,GPU相關開發工具的安全性已納入供應鏈風險考量,企業應關注官方公告並及早完成修補與風險盤點。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03