友訊科技(D-Link)多款已達產品生命週期終止(EoL)的DSL路由器,被揭露存在高風險命令注入漏洞,且相關攻擊行為已在蜜罐環境中被觀測到。該漏洞被編列為CVE-2026-0625,CVSS風險分數高達9.3,屬於高風險等級。

漏洞情報公司VulnCheck指出,CVE-2026-0625源於路由器韌體中dnscfg.cgi端點對DNS設定參數的輸入驗證不足,導致未經身分驗證的遠端攻擊者可注入並執行任意Shell指令,進而造成遠端程式碼執行風險(Remote Code Execution,RCE)。

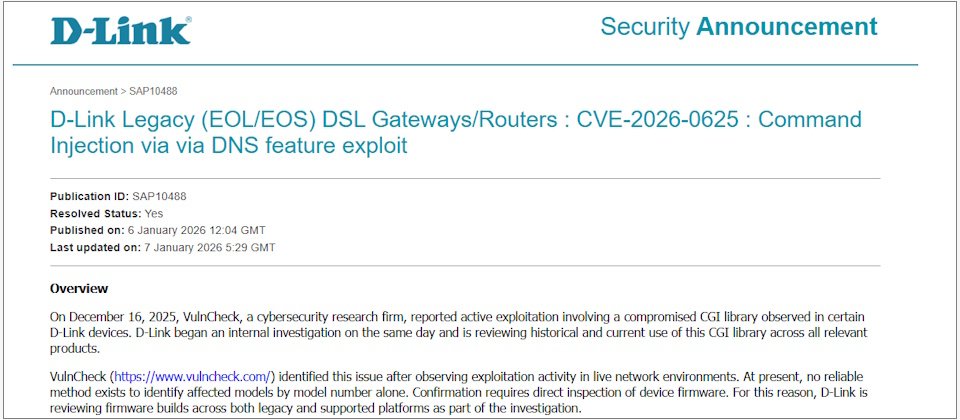

D-Link已針對CVE-2026-0625,於1月6日發布安全公告,說明目前尚無法僅依產品型號判斷是否受影響,必須直接檢視設備韌體內容,因此正同步檢視已停產與仍受支援平臺的多個韌體版本,作為內部調查的一部分。此外,受影響的dnscfg.cgi端點,也與名為DNSChanger的惡意程式有關。

研究人員指出,DNSChanger是一類專門入侵路由器並竄改DNS設定的惡意程式,在2016年至2019年間,曾被用於針對DSL-2740R、DSL-2640B、DSL-2780B與DSL-526B等型號的多個韌體版本發動攻擊行動,顯示該類弱點並非首次被攻擊者關注。

在VulnCheck於2025年12月16日向D-Link通報CVE-2026-0625之前,資安研究機構Shadowserver基金會已於2025年11月27日,在其蜜罐系統中觀測到針對該漏洞的攻擊行為證據。

D-Link證實,下列產品與韌體版本受到CVE-2026-0625影響,並已於2020年初宣告達到產品生命週期終止與服務終止,因此不再提供任何韌體更新或安全修補:

.DSL-526B:韌體版本≤2.01

.DSL-2640B:韌體版本≤1.07

.DSL-2740R:韌體版本<1.17

.DSL-2780B:韌體版本≤1.01.14

研究人員提醒,dnscfg.cgi屬於路由器管理介面的CGI端點,若管理介面被誤設為可從外部網路存取,或使用者在內部網路環境中誤觸惡意內容,皆可能提高漏洞遭到濫用的風險。因此,仍在使用受影響DSL路由器的用戶應立即汰換設備;若無法即時更換,至少應將設備部署於非關鍵、隔離的網路環境中,並關閉遠端管理功能,以降低資安風險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09