在許多鎖定即時通訊軟體用戶的攻擊行動裡,駭客通常會運用已知或未知的資安漏洞來達到目的,不過最近有一起針對即時通訊軟體的裝置連結機制而來的網釣攻擊,引起資安公司注意。

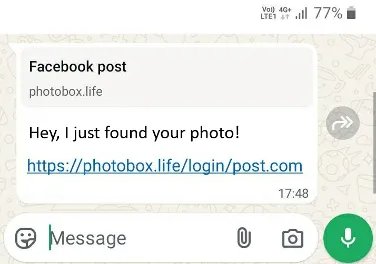

旗下擁有Norton、Avast、Avira等多個防毒軟體品牌的資安公司Gen Digital,最近揭露專門鎖定WhatsApp用戶的網釣攻擊活動GhostPairing,駭客假借發送臉書貼文的通知,聲稱在地方新聞的照片找到受害人為由發送WhatsApp訊息,並留下網釣連結,然而使用者若是依照指示點選及操作,就可能把自己的WhatsApp帳號與駭客的瀏覽器綁定,而讓帳號遭到對方接管。攻擊者將在無須通過身分驗證的情況下,取得完整的對話內容與共用影音資料,甚至進一步冒充用戶對其他人詐欺。這種攻擊活動最早在捷克發現,未來可能會出現在其他地區,對此,該公司呼籲使用者提高警覺,並定期檢查是否有來路不明的裝置與帳號綁定的現象。

若是攻擊者得逞,他們就能存取用戶過往的對話內容,並且觀看及下載照片、影片,以及語言訊息,再者,還能從受害人的好友個人檔案收集他人個資,以便進一步濫用或是出售。除此之外,攻擊者還能冒充受害的WhatsApp用戶,向好友及其他人發送訊息,展開另一波攻擊。由於這種手法並非一般的帳號挾持,也沒有竄改密碼或將使用者踢出,他們手機上的App仍正常運作,因此許多受害者不會意識到有其他裝置能存取自己帳號的現象。

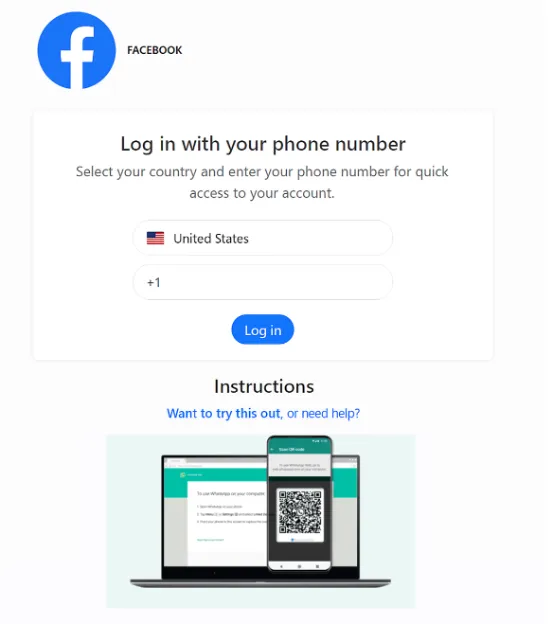

基本上,WhatsApp的帳號是以手機的電話號碼為基礎,若是用戶想要使用電腦版應用程式或網頁版WhatsApp,他們通常會開啟手機版應用程式,掃描電腦上的QR Code,或是在電腦上取得驗證碼,然後輸入手機,才能綁定裝置來使用電腦版或網頁版WhatsApp。攻擊者將上述流程加以包裝,讓使用者以為在存取臉書照片並通過必要的身分驗證流程,實際上卻是幫駭客的裝置(或瀏覽器)與自己的WhatsApp帳號連結。

針對GhostPairing的攻擊流程,一旦使用者看到簡訊並點選連結,他們就會被帶往冒牌臉書網頁,要求必須通過身分驗證才能看到照片,網頁通常會要求使用者提供電話號碼,一旦輸入,網頁就會將資料傳送給合法的WhatsApp連結裝置服務,使得攻擊者能取得配對碼,並顯示在網頁上,要求使用者在WhatsApp輸入才能完成驗證並檢視相片。

流程大致分成5個階段:

1.受害者在冒牌臉書網頁輸入電話號碼

2.網頁將收到的號碼傳送至WhatsApp,使用以電話號碼連結裝置的功能

3.WhatsApp產生理應只有帳號所有人才能看到的配對碼給攻擊者(裝置端)

4.上述的假臉書網頁顯示配對碼,要求受害者在手機版WhatsApp應用程式輸入

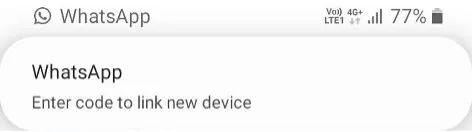

5.此時受害者開啟App,就會看到配對提示的通知訊息,他們可能會誤以為是臉書的身分驗證流程,就依照攻擊者指示輸入配對碼

可怕的是,相關攻擊可重複進行,而且成本並不高,駭客有可能會頻繁發動攻擊。根據駭客使用的網域和網站範本,Gen Digital認為相關攻擊是採用可重複使用的網釣套件來進行,而且,在多個網域都呈現相同的網頁排版,並重複使用臉書檢視器的形式,僅有少許變化。攻擊者使用的網域名稱,通常會包含photo或post的字串,並搭配隨機的頂級網域(TLD)。一旦原本的網域遭到檢舉或是封鎖,攻擊者很快就能使用另一個網域取代。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02