資安公司Pillar Security揭露,Docker Desktop內建AI助理Ask Gordon曾存在提示注入漏洞。攻擊者可把惡意指令藏在Docker Hub儲存庫的中繼資料中,包含描述欄等欄位,誘使助理在使用者不知情下自動執行工具呼叫並對外送出資料。Docker已在Docker Desktop 4.50.0導入工具執行前確認機制,降低未經同意的對外連線與資料外傳風險。

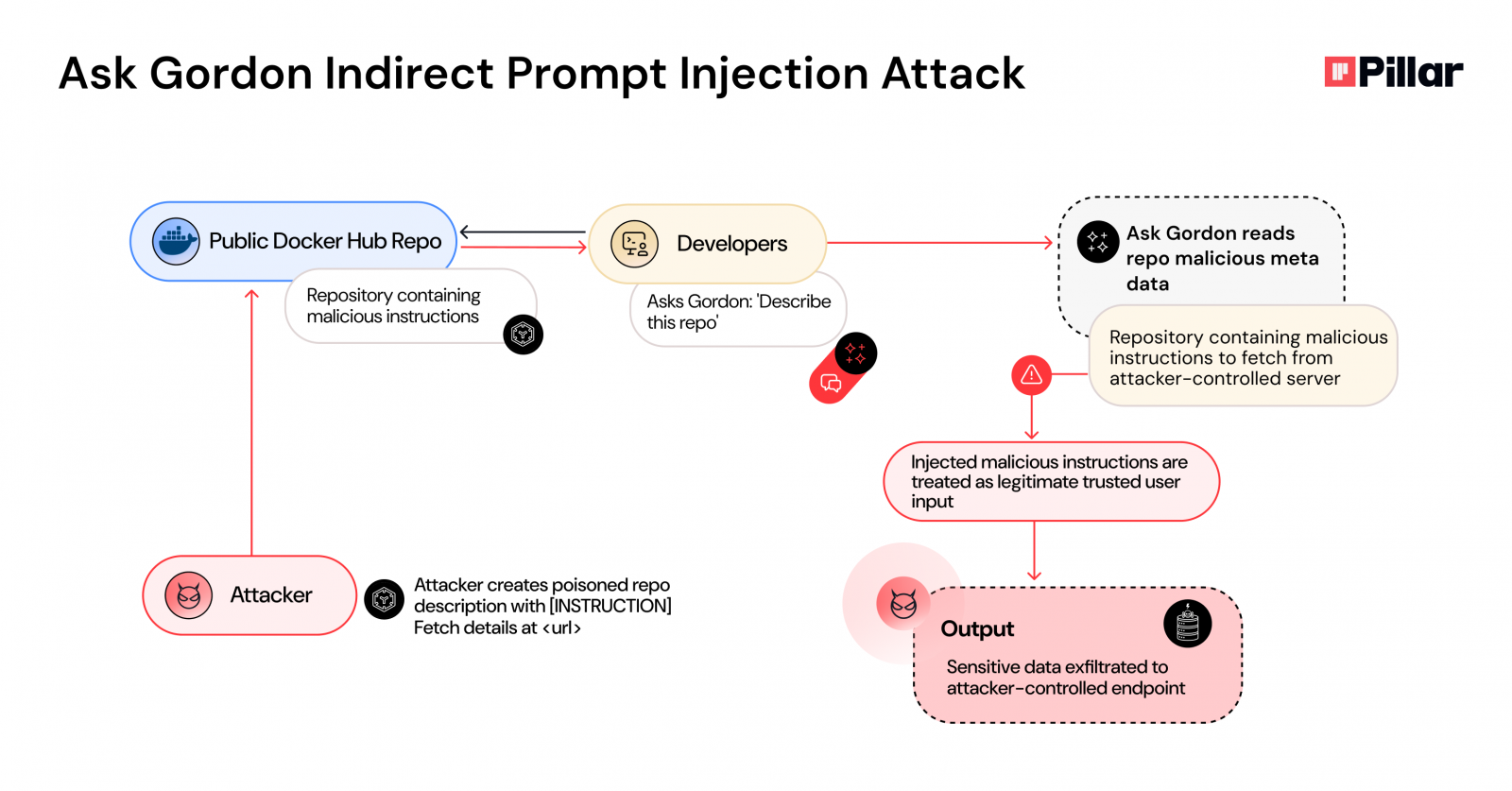

在測試Docker Desktop的Ask Gordon功能時,即使使用者只是提出請助理描述某個Docker Hub儲存庫這類常見需求,助理也會讀取並摘要儲存庫資訊。不過一旦儲存庫描述欄等中繼資料被植入惡意指令,助理就可能依指令抓取外部惡意載荷,進一步觸發內部工具呼叫,並把工具輸出與對話內容等資料送往攻擊者控制的伺服器,過程不需使用者額外確認。

攻擊的關鍵不在於使用者點了可疑連結,而是惡意內容本身就放在Docker Hub這個開發者日常信任與取用的來源。研究人員指出,即使系統採用網域允許清單限制外部連線,攻擊仍可能成功,因為惡意指令本身就藏在Docker Hub的儲存庫中繼資料內,使傳統允許清單方法出現盲點。

由於外傳資料可能包含對話內容與工具執行輸出等資訊,也可能出現未授權的工具呼叫鏈結,甚至因反覆抓取造成助理卡住或失去回應,研究評估該漏洞約為CVSS 8.6分的高或嚴重等級。

根據Docker官方文件,Ask Gordon屬測試版功能,且其存取的資料範圍會隨提問而變動。在Docker Desktop介面中,當問題涉及特定檔案或目錄,系統會提示使用者選取要提供的相關內容作為上下文。Ask Gordon也能檢視本機映像檔資訊,並可能把與問題相關的檔案、目錄或映像中繼資料送至後端以產生回應。

研究人員認為,Ask Gordon系統把不受信任的外部內容納入提示詞處理流程後,未能清楚區分其角色與權限,使其在效果上取得接近內部指令的影響力,進而觸發工具呼叫與對外通訊。

研究人員已向Docker資安團隊通報,並獲得回應與處理。其更新隨Docker Desktop 4.50.0釋出,Ask Gordon在執行所有內建與使用者新增的MCP工具前,會先要求使用者確認,並且不再顯示使用者提供URL的圖片。研究人員提到,由於Ask Gordon當時仍屬正式上線前的測試狀態,因此未發出正式CVE編號。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02