圖片來源:

Fable Security

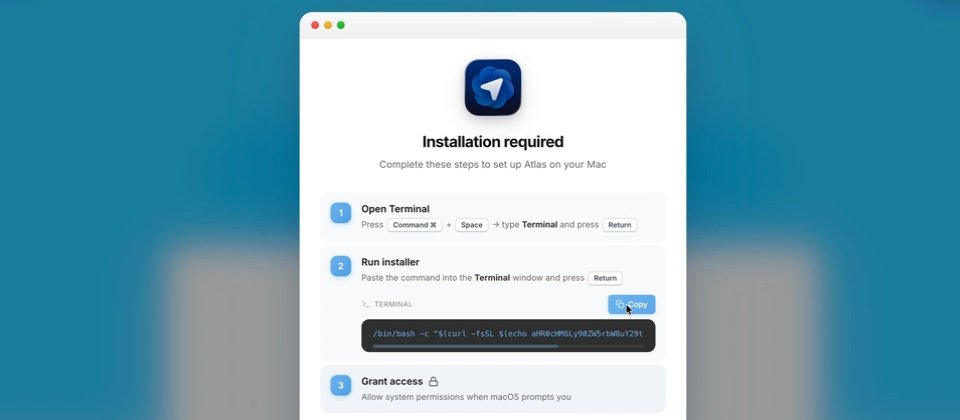

研究人員發現一個冒充OpenAI ChatGPT Atlas瀏覽器網站的惡意網站,結合神似正版的網站和指令使用者執行命令,得以繞過端點安全防護軟體,騙取使用者密碼和憑證。

Fable Security研究人員Kaushik Devireddy是在主動Google搜尋ChatGPT Atlas時,經由第一個贊助連結點進這個假網頁。研究人員形容它是一個結合網站假冒、信任代管、混淆指令及權限升級的完美Clickfix攻擊。

這個假網站藉由代管在Google Site,以提升其可信度,而且網站設計和正版Atlas網站在排版及設計上幾乎相同。但是假網站和正版操作指令有相當不同。有別於標準版installer(.dmg),冒牌網站提供一段看似無害的base64字串指令,要求使用者貼在Terminal執行。一旦執行後,該指令就解碼成代管於一個攻擊者控制網域的遠端腳本程式。

該程式會反覆要求使用者輸入不同macOS密碼,直到使用者輸入正確的密碼。接著,執行串利用該密碼以提高權限進階第二階段程式下載。本質上這個過程是典型的ClickFix攻擊。但值得注意的是,下載的惡意程式都未觸發CrowdStrike或SentinelOne的警示,因為社交工程加上使用者允許的程式執行,可以繞過端點防護。

研究人員指出,這項攻擊示範了新釣魚攻擊結合AI生成假網站、信賴代管網站、混淆指令及提權攻擊,使釣魚攻擊不再需要釣魚信件,只要贊助連結和搜尋引擎,就能駭入使用者。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

Advertisement