數位發展部資安署主任李昱緯表示,社交工程的本質就是一場心理戰術,攻擊的目標不是使用者的設備,而是攻擊使用者的信任。

數發部資安署提供

在數位世界中,資安防護已不再是伺服器和防火牆的冷硬技術之爭,而是一場針對人性的心理戰。當我們竭力提升網路防禦時,駭客卻將目光投向最脆弱、卻也最難防備的環節——「人」。

許多資安業者的資安報告都揭示這個嚴峻事實,因為「社交工程(Social Engineering)」已不再是單純的網路騷擾,它已進化為高效、精密,且具備巨大財務殺傷力的核心資安威脅。

數位發展部資通安全署日前召開記者會,針對當前日益嚴峻的社交工程威脅發出最嚴正的警告。數位發展部資安署署長蔡福隆更表示,面對目前各種層出不窮的資安攻擊,提升全民資安意識,是守護國家安全體系中最關鍵的一環。

目前臺灣整體資安情勢嚴峻,遭受各種層面的攻擊非常多,這些攻擊除了針對政府機關的網站或是相關的重要個資,蔡福隆指出,社交工程是其中一項主要的威脅。根據《資通安全署資安月報》統計,目前威脅來源中,屬於社交工程或資訊收集類別的比例,已超過三成。

他更進一步提醒,駭客往往透過社交工程郵件,將後門程式植入機關內部,這是資安署看到最容易、也是最常看到的入侵途徑。在未來,由於深偽(Deepfake)AI技術的發展,駭客更容易產製相關的圖像或影片,以錯誤的內容來詐騙民眾。

在這個數位訊息發達的時代,他相信,未來這類社交工程的攻擊只會越來越多,對於數位訊息的信任必須特別提高警覺,而面對資安與打詐這件事,提醒的次數永遠不嫌少。

社交工程是駭客入侵首要手段

全球資安報告均顯示社交工程已成為駭客入侵的首要手段,根據Verizon近幾年來的《資料外洩調查報告(Data Breach Investigations Report,DBIR)》,可以發現一個駭人的趨勢持續浮現,那就是「人為因素」始終是資料外洩事件中最主要的驅動者,其比例數年來高居不下,遠超乎我們的想像。

回溯至2023年的DBIR報告,我們可以發現,有高達74%資料外洩事件,涉及了人為因素,這包含:錯誤、權限濫用、憑證遭竊,以及最具煽動性的社交工程攻擊。

從這項數據可以證明,無論企業或政府機關的技術防線如何堅固,一旦防範意識不足,單一個人的判斷失誤,都可能成為整個資安鏈上的致命破口。

儘管在2024年的DBIR報告中,人為因素的佔比略微下降至68%,主要是因為該份報告重新調整了統計範圍,將惡意的內部人員行為歸類到「權限濫用」的範圍,反而突顯了內部威脅的嚴重性,不過,社交工程的威脅本質並未改變。

到了今年,這項數據趨勢依舊穩固,仍有大約六成的資料外洩事件,與人為因素直接相關。這明確指出,針對人性的心理操縱與欺騙,依然是攻擊者最有效且最常使用的突破口。

當全球資安環境因人為因素而搖搖欲墜時,臺灣也無法倖免。蔡福隆日前對此發出嚴正的警告,強調「資安即國安」,並指出臺灣目前整體資安情勢嚴峻,遭受各種層面的攻擊數量非常多。

根據《資通安全署資安月報》統計,目前臺灣的威脅來源中,屬於社交工程或資訊收集類別的比例,已超過三成以上。這證明社交工程攻擊不僅是國際趨勢,它已經成為臺灣資安威脅不可忽視的核心因素。

此外,資安署也觀察到,最容易且最常發生的入侵途徑,就是駭客透過寄送各種社交工程郵件,將後門程式植入機關內部。

社交工程的攻擊本質是:針對信任發動攻勢

社交工程的本質,從來都不是對設備發動技術上的攻擊,而是針對使用者的「信任」發動心理戰術。誠如數發部資安署主任李昱緯所言,社交工程是一場徹頭徹尾的心理戰,駭客正是利用人性中最基本的三個弱點——對目標的「信任」、對事件的「恐懼」,以及對訊息的「好奇心」——來操控受害者的行為,讓他們自己主動交出金錢、資料,甚至電腦的帳號權限。

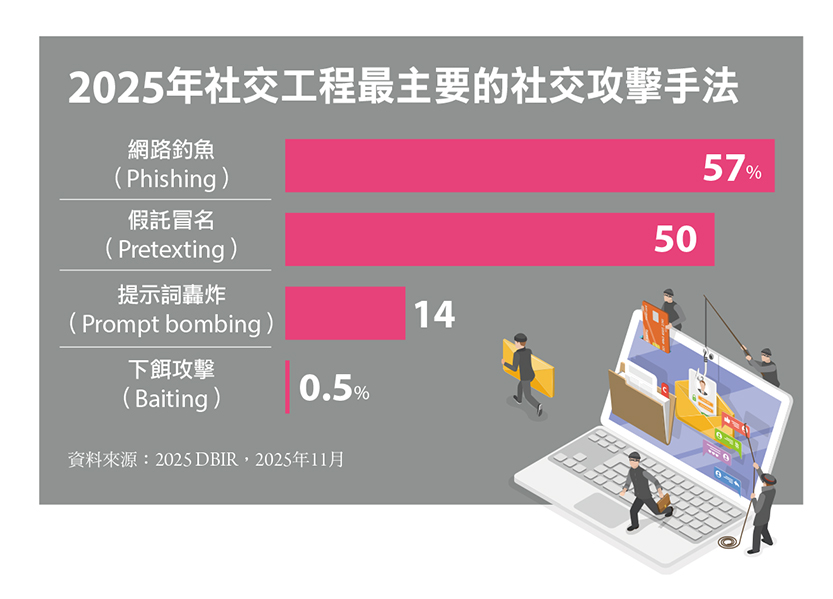

在過去三年中,駭客的社交工程攻擊手法發生了明顯的策略轉變,已從傳統廣泛發送的「網路釣魚」郵件,轉向更具針對性且直接以金錢為目標的商業郵件詐騙(Business Email Compromise,BEC)攻擊。

根據2024年DBIR報告顯示,假托(Pretexting,亦稱之冒名)攻擊的頻率已超越傳統的網路釣魚(Phishing),成為社交工程中最主要的攻擊手段。

因為「假托」是商業郵件詐騙(BEC)攻擊的核心,攻擊者透過偽造身分和特定情境,精心編織謊言,誘導受害者進行匯款或提供敏感資訊。這類BEC攻擊的增長速度驚人,它已占據所有社交工程事件的一半以上。

這種轉變的核心意義在於:攻擊者的目標,已經從竊取可用於後續攻擊的憑證,轉向更直接、更快速的「金錢變現」,這導致BEC攻擊的財務殺傷力極為驚人。

根據2024年的DBIR報告顯示,單次BEC事件的損失中位數約為5萬美元(約為新臺幣150萬元),而根據美國 FBI 的統計,2024年全球因BEC造成的總損失更高達27.7億美元(約新臺幣831億元)。

儘管假託攻擊和BEC崛起,但傳統的網路釣魚威脅並未消失,它仍是勒索軟體等惡意程式最主要的傳播途徑。

2024年DBIR報告指出,員工的資安意識有所提升,相關的合作夥伴在2023年提供的社交工程演練數據,有20%的使用者,未點擊連結的情況下,主動通報了可疑郵件;而點擊了網路釣魚郵件的使用者中,也有11%進行了回報。

但是,令人不安的是,使用者面對惡意郵件時的反應速度極快,當用戶打開郵件後,點擊惡意連結的平均時間為21秒;而落入釣魚郵件陷阱的用戶,則只需再花28秒即可輸入個人資訊。這引出一個令人擔憂的現象:使用者落入釣魚郵件陷阱的平均時間不到60秒。

AI助長詐欺,駭客攻擊手法進入超擬真時代

時序進入2025年,資安戰場因生成式AI的普及發生更巨大的變革。2025年DBIR報告明確指出,生成式AI技術已成為推動社交工程攻擊複雜化的關鍵力量,為企業帶來了內外雙重威脅。

蔡福隆提醒,由於深偽(Deepfake)AI技術的快速發展,駭客在未來將更容易產製相關的圖像或影片,以錯誤的內容來詐騙民眾,由AI驅動的深偽技術已經被用於製造數百萬美元的詐騙案,進一步模糊了真實與虛假的界線。

事實上,攻擊者正利用AI大規模生成高度逼真且具說服力的釣魚郵件,這些郵件在語氣、文法和內容的相關性上更趨完美,使其能夠有效規避傳統郵件安全工具的偵測。

根據2025年DBIR報告顯示,AI生成的惡意郵件數量較前一年(2024 年)增加了100%,已占整體惡意郵件的近10%。

AI不僅優化舊有手法,也催生了全新的攻擊模式。在2025年DBIR首次提到名為「提示詞轟炸」(Prompt Bombing)的新型社交工程手法,在這種攻擊中,駭客利用竊取到的登入憑證,反覆觸發目標系統的多因素認證(MFA)的提示,不斷轟炸使用者的裝置,直到使用者因不堪其擾而心煩意亂,最終錯誤地批准了登入請求。

此外,語音釣魚攻擊(Vishing)的增長也極為迅速,2025 年的報告數據顯示,語音釣魚攻擊增長了442%。

在外部攻擊的同時,企業內部員工對生成式AI工具的廣泛使用,也帶來了新的資料外洩風險。2025年DBIR報告指出,高達72%的員工使用個人帳號存取生成式AI平臺,但僅有12%的企業對GenAI的使用進行了完善的管控。這種不受監管的使用行為,可能導致企業的敏感資料在無意中被輸入模型,成為潛在的資料外洩管道。

駭客發動社交工程攻擊的四種武器

儘管攻擊技術不斷進化,但數位發展部資安署主任李昱緯指出,社交工程的核心工具始終圍繞在四個主要樣態:釣魚郵件、惡意簡訊、偽冒網站以及偽冒檔案;最終目的不外乎「竊取資料」、「騙取金錢」,或進一步「控制電腦」。

他進一步解釋,社交工程本身並不是技術上的攻擊,它攻擊的目標不是使用者的設備,而是攻擊使用者的信任,「社交工程的本質就是一場心理戰術。」他說。

這些攻擊者會利用人性中最基本的三個弱點——包括對目標的信任、對事件的恐懼和對訊息的好奇心——來操控受害者的行為,讓受害者自己主動去交出金錢、資料,甚至電腦的帳號權限等。他認為,社交工程能夠成功的關鍵,就在於駭客控制了受害者的信任,進而控制了受害者的行為。

這種將攻擊目標從技術轉向人心的戰術,帶來了驚人的高風險。特別是電子郵件作為社交工程最主要的傳播管道,其風險程度已達到駭人聽聞的地步。根據2025 年IBM Security X-Force威脅情報指標(Threat Intelligence Index)報告顯示,全球有超過九成的網路攻擊都是從社交工程郵件開始的。

根據IBM X-Force團隊的觀察,網路攻擊者現在傾向於藉由社交工程等詐騙手段取得受害者的合法憑證,而非直接尋找系統弱點進行入侵。

該報告指出,在2024 年,內建資訊竊取程式(infostealers)的電子郵件數量與上一年相比,增加了84%;而資訊竊取類網路釣魚電子郵件的數量,在2025年初的增長幅度已擴大到與 2023年相比,增加180%。

由於駭客持續利用社交工程、釣魚郵件等方式,試圖竊取或破壞公司的敏感資料和系統,從這些數據發現,無論企業或政府機構的技術防線多麼堅固,只要單一員工或民眾的判斷失誤,一個點擊,就可能成為整個資安鏈條上的致命破口。

手法一:偽冒政府簡訊,搭上時事竊取個資

駭客擅長搭上最新的時事熱點,例如利用普發現金或還稅於民等議題,假借政府名義發送惡意簡訊,這就是典型的「惡意簡訊」(Smishing),當民眾相信是官方訊息而點擊簡訊中的連結,就會被導向刻意設計的惡意網站;這些網站會誘騙民眾輸入身分證字號、車牌號碼等個人資料,最終達到竊取資料的目的。

李昱緯提醒,這些偽冒網站或簡訊往往存在破綻,例如網址有問題,或是簡訊內容出現簡體字,民眾務必冷靜查證,切勿貿然轉傳或點擊。

手法二:偽冒網站連結,假罰單騙取金錢

第二種常見的攻擊樣態是透過偽冒網站或連結,假冒政府或服務單位來騙取金錢。李昱緯以假冒監理站寄來的郵件或簡訊為例,通知民眾有交通罰款未繳,郵件會刻意營造一種過於緊急或情緒化的語氣,恐嚇如果不按時繳納,將會加罰甚至強制執行;民眾一旦感到緊張,失去理智,便會點擊進入惡意網站,並被引導輸入個人資料,甚至進一步被要求填入銀行信用卡資訊。在這種情況下,民眾不僅資料外洩,也遭受經濟損失。

手法三:偽冒軟體下載,將電腦變成「殭屍網路」打手

更具破壞性的是透過偽冒網站來散播惡意程式,以達到控制電腦的目的。駭客會利用民眾搜尋常用通訊軟體(如LINE、Skype或Teams等)的機會,事先購買搜尋引擎的廣告,將含有惡意程式的假網站推送到搜尋結果的最前面。這些假網站的網址往往與官方網址極為相似,例如在名稱中加入額外的字母以魚目混珠。

李昱緯警告,一旦民眾下載並執行了這些虛假的通訊軟體,惡意程式就會在背景偷偷運行,進而控制使用者的電腦。

假若使用者電腦一旦被控制,不僅個人的帳號密碼和所有資料會被駭客盜走,還可能面臨資料被勒索、無法使用的風險;更為嚴重的後果是,這些被控制的電腦將淪為駭客的「免費打手」——成為殭屍網路(Botnet)的一部分,駭客會集結數以萬計的受控電腦,下達指令同時攻擊其他網站或系統,導致服務癱瘓。

手法四:惡意偽冒附檔,加密壓縮檔難以偵測

最後一種是利用偽冒惡意的假附檔來控制電腦。李昱緯特別提醒,民眾應對那些夾帶加密壓縮檔並附上解壓縮密碼的郵件提高警覺。

他指出,由於檔案經過密碼加密,許多資安防護系統在第一時間,無法直接判斷其中是否含有惡意程式。一旦使用者輕易解壓縮並點擊執行,裡面的惡意程式就會連線到駭客的中繼站,劫持個人設備,使電腦再次被駭客控制。

他呼籲,若收到附件是壓縮檔且需要密碼解密,必須特別注意寄件者的身份,不認識的來源切勿輕易點擊。

築起雙重防線,從「停、看、聽」防護社交工程攻擊

面對如此層出不窮且日益複雜的社交工程威脅,資安署推出了「停、看、聽」資安防護三步驟口訣,作為民眾最簡單、最實用的識別與防範方法。蔡福隆呼籲,民眾不要讓自己的信任被不法人士冒用,畢竟目前駭客攻擊來源中,有高達三成的比例是來自社交工程。

第一步:停——冷靜不點擊,阻斷信任的操控

「停」的核心在於不輕信、不點擊任何可疑的內容,李昱緯提醒,首先在行為上,要做到公務信箱不可用於私人用途。他解釋,一旦將公務信箱用於私人網站註冊,如果該網站遭駭,公務帳密也可能隨之曝光,使公務機關的資安暴露在風險之下。

在電子郵件的軟體設定上,有幾項重要的功能必須「主動關閉」。首先,李昱緯建議,使用者都要關閉郵件預覽功能。李昱緯解釋,如果預覽功能未關閉,一旦點擊信件標題,郵件所附帶的圖片中若夾帶惡意程式,就可能自動執行。

第二,務必關閉自動下載功能。許多人認為下載了附件但沒有點開就沒事,這是不對的,因為一旦附件被下載,使用者的IP位址就會自動回傳給惡意的寄件者,寄件者就知道該帳號是「活的」且還在使用,未來就有更多機會發動攻擊。

最後一個重要的動作是開啟純文字模式設定,因為現今許多電子郵件為了美觀,設計得如同網頁一般,但駭客會把惡意執行碼藏在這些網頁格式中;一旦開啟純文字模式,這些精美的網頁設計和後面的惡意程式都會全部失效,這是一個非常重要的防護動作。

第二步:看——火眼金睛,辨識偽裝的細節與破綻

「看」的核心是透過辨識、檢查和識破來洞察偽裝,讓謊言無所遁形。李昱緯表示,在辨識郵件內容時,民眾應確認寄件對象以及主旨與自身的關聯性,要警惕主旨是否訴諸恐懼(如「帳號異常登入」)、濫用信任(如「普發現金已開放登記」),或引發好奇心(如「會員限時降價!」)。

他提醒,若郵件語氣過於緊急或情緒化、出現文法錯誤、或夾帶可疑的網址或非必要的附件時,都應視為警訊;如果郵件內容與寄件者不相符,例如:銀行寄來的信,內容卻是關於交通罰單,或是同事寄來的信卻要求更新信用卡資料等,就是有問題的信件,應該提高警覺或立即刪除。

在識破假政府機關網站破綻方面,民眾必須認明政府機關網址的兩大特徵。第一,政府機關網址的主機名稱必須以「.gov.tw」結尾;第二,政府專用短網址固定格式為「https://gov.tw/xxx」。

此外,若為政府官方發送的簡訊,會顯示專屬的短碼「111」(三個一)作為識別,因為只有政府機關和公營事業才能申請使用 111 短碼簡訊。

對於有疑慮的附檔,民眾可以利用臺灣自行開發的「Virus Check臺灣惡意檔案檢測服務」(https://viruscheck.tw)進行檢測,確認其是否含有病毒或惡意程式。

第三步:聽——冷靜查證,即時通報,尋求專業協助

「聽」是尋求協助、冷靜查證與通報的關鍵步驟。李昱緯提醒,若對郵件或簡訊有疑慮,必要時,應以電話或電子郵件向寄件者確認郵件真偽,多一份查證,就多一份安全。

若是一般民眾,遇到可疑的詐騙網頁或訊息,可利用「165反詐騙諮詢專線」,或利用「數發部網路詐騙通報查詢網」,將無法確定的可疑網址通報給數發部協助查證。對於所有無法確定的可疑郵件,李昱緯建議「一律刪除」,這是避免風險最直接有效的方式。

落實技術與資安意識的雙重防線

社交工程的本質就是利用人們的信任,因此蔡福隆呼籲,民眾不要讓自己的信任被不法人士冒用,畢竟,目前駭客攻擊來源中,有高達三成的比例,是來自社交工程。

雖然提升民眾和組織同仁的資安意識是首要之務,蔡福隆也強調,資安防護絕非僅限於意識層面,資安署正積極強化政府機關在技術上的防範措施,包括利用防毒軟體及端點防護與回應(EDR)工具等,落實防護。

他解釋,這些技術工具可以根據駭客的行為模式進行偵測與攔截,例如,駭客入侵電腦後,會執行:下載惡意程式、對檔案進行打包或嘗試取得電腦最高權限等動作,這些都可以透過EDR等工具在技術上進行防範。

面對社交工程這場針對信任的心理戰,臺灣正處於資安防護的關鍵時刻。唯有在意識與技術上築起雙重防線,從識破謊言開始,才能在不斷演進的數位威脅中,守護國家、機關與個人的安全。

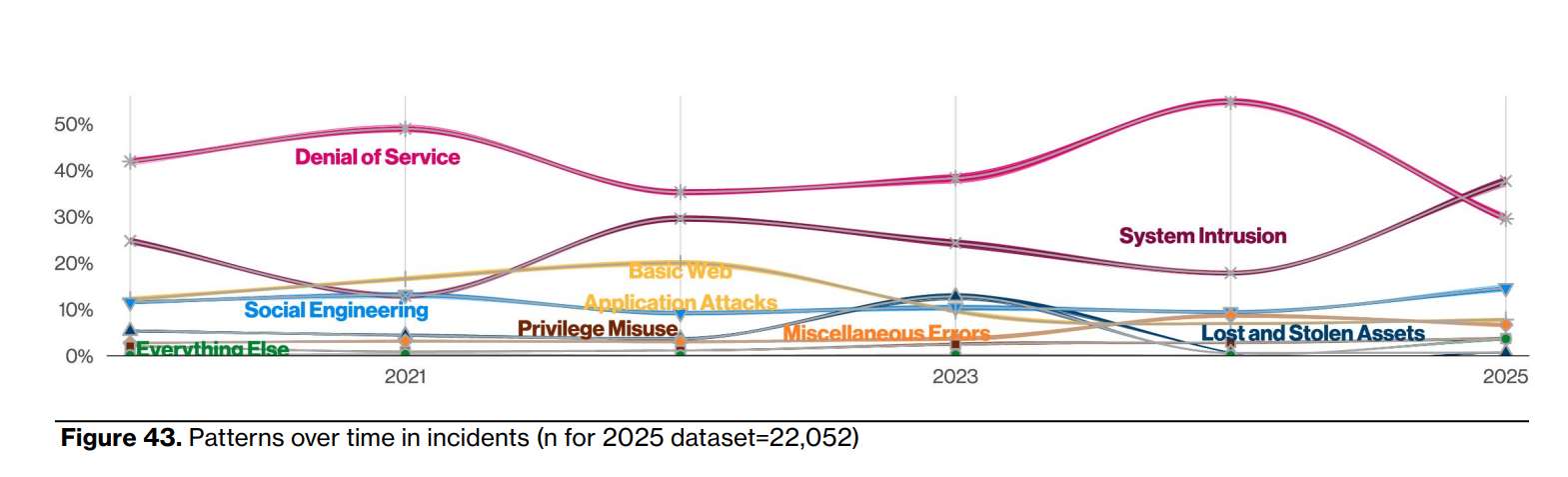

根據2025年Verizon《資料外洩調查報告》(Data Breach Investigations Report,DBIR)報告可以觀察到,從2019年~2025年以來,社交工程攻擊一直是固定前三大的資安威脅,僅次於系統入侵和DoS(Denial-of-Service)阻斷服務攻擊。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10