Cloudflare宣布與Chrome Security合作,啟動Merkle Tree Certificates(MTCs)測試,目標是在不增加延遲與流量負擔的情況下,讓網際網路逐步導入後量子(Post-Quantum,PQ)安全機制。此次實驗將在雙方各自的TLS與憑證發行系統上進行,Chrome負責向用戶端發布所需更新並控制釋出節奏,Cloudflare則預計自2026年初起,在部分免費用戶網站觀察相容性與效能變化。未使用Chrome實驗版本的訪客將不受影響。

Cloudflare指出,目前其邊緣網路已有約半數流量採用後量子加密保護,但要從加密進展到認證的全面升級,仍面臨挑戰。原因在於後量子簽章與公鑰的資料量遠大於現行的橢圓曲線數位簽章演算法(ECDSA)機制,要是直接套用至現行Web公鑰基礎設施(WebPKI)與TLS交握,會讓每次連線攜帶更多資料,進而影響載入速度與伺服器的運算成本。以目前的WebPKI設計來看,一次典型TLS交握平均涉及約5個簽章與2個公鑰,當全面改用後量子演算法,整體封包大小與延遲都會明顯上升。

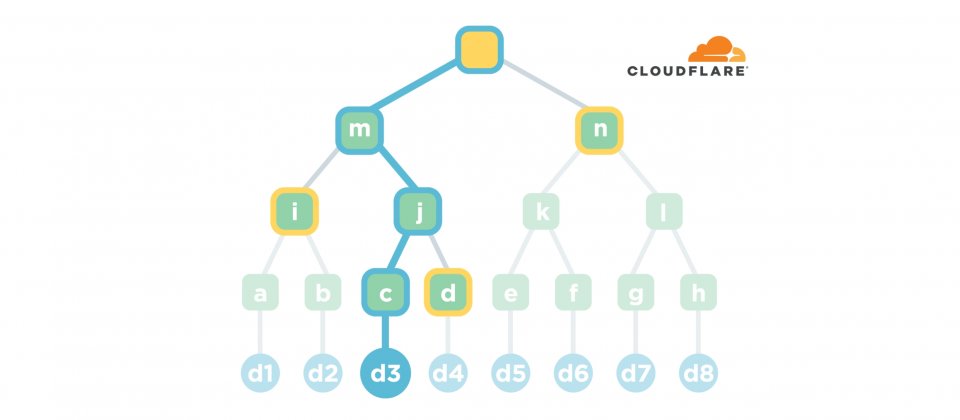

而MTC的設計改為由發行端維護憑證發行日誌,將多張憑證以批次方式建成Merkle樹,憑證頒發機構(CA)對該批次的已簽署檢查點(Checkpoint)進行簽署。瀏覽器可預先取得並離線驗證這些檢查點,連線時伺服器只需送出憑證及其對應的Merkle樹包含證明(Merkle Tree Inclusion Proof)。

要是用戶端的狀態足夠新,整個交握流程只需一個簽章、一把公鑰與一段包含證明即可完成,大幅減少傳輸量與計算負擔。為避免用戶端狀態不夠新導致失敗,MTC定義2種憑證型態,常態使用無簽章憑證(Signatureless Certificate),必要時回退到完整憑證(Full Certificate)以確保連線成功。

此次實驗不會改變既有的信任架構,Cloudflare將在Workers平臺上以Static CT API模擬發行端,並對每張MTC配對一張由既有受信任CA簽發的啟始憑證(Bootstrap Certificate)。Chrome的基礎設施會對照MTC與啟始憑證內容是否一致,僅在驗證通過後才將對應的樹頂資訊推送至瀏覽器。

Cloudflare與Chrome期望藉由該實驗回答3個關鍵問題,其一,協定的可塑性是否足以應對現今網路環境中各種實作差異與中間設備,避免出現連線中斷,其二,MTC是否真的能帶來實際效能改善,例如縮減交握封包與降低簽章驗證的計算成本,其三,瀏覽器端維持最新狀態的比例是否足夠高,以確保伺服器與用戶端能有效同步。

當實驗結果正面,MTC便有機會納入WebPKI,成為後量子認證的過渡方案,在維持既有安全信任模式的同時,顯著降低交握成本與延遲。Cloudflare表示,待實驗完成後,將公開分享測試成果與後續推動計畫,並持續與IETF社群合作,推進MTC標準化的討論。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02