去年6月下旬OSGeo發布2.25.2版地理位置資訊伺服器GeoServer,修補修補重大層級的漏洞CVE-2024-36401(CVSS風險值9.8),隔月美國網路安全暨基礎設施安全局(CISA)表明已被用於攻擊行動,列入已遭利用的漏洞名冊(KEV),一年後CISA指出,有聯邦機構在漏洞公布不久後就遭遇相關攻擊,並公布事故的細節。

針對這起漏洞攻擊事故,CISA指出突顯了受害組織存在3項問題而釀禍,包含漏洞未及時修復、事故應變計畫(Incident Response Plan,IRP)未測試或執行,以及並未持續檢視EDR系統的警示訊息。

對此,他們呼籲企業組織應優先修補曝露在網際網路的應用系統,緩解已遭利用的漏洞,以及重大層級的漏洞,來減少被入侵的攻擊面。企業組織要藉由維護、演練、改善事故應變計畫,為因應資安事件做好準備。此外,也要集中化實作全面且詳細的事件記錄,並進行彙總。

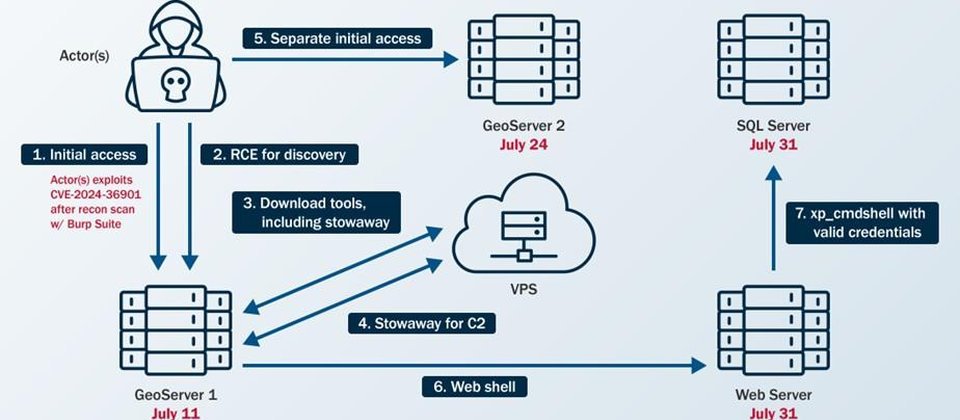

9月下旬CISA指出,在CVE-2024-36401公布不久,某個大型聯邦文職行政部門(FCEB)機構遭到入侵,駭客先於去年7月11日利用漏洞滲透第一臺GeoServer,藉此取得初始入侵管道,下載能公開取得的工具及指令碼,後續在7月24日以相同漏洞滲透第二臺主機。

過程中,駭客先利用動態應用程式安全測試(DAST)工具Burp Scanner,尋找存在CVE-2024-36401的GeoServer,然後從該機構的第一臺GeoServer主機橫向移動,陸續攻入網頁伺服器及SQL Server主機,並試圖在所有伺服器上傳中國菜刀(China Chopper)及其他Web Shell,運用指令碼進行遠端存取、命令執行、權限提升,以及建立存取管道。附帶一提的是,過程裡攻擊者也運用寄生攻擊(LOTL)手法來隱匿行蹤。

駭客試圖透過公開能取得的工具從事惡意活動,其中一項是利用雲端基礎設施供應商的虛擬私人伺服器,遠端存取受害組織的網路環境。

為了提升權限,駭客疑似運用公開的Dirtycow(CVE-2016-5195)漏洞利用工具,試圖入侵網頁服務帳號;得逞後他們進一步提升本機權限,但方法不得而知。

然而駭客的活動持續了3週才被發現,該FCEB機關的資安維運中心(SOC)在7月31日終於透過EDR工具察覺異狀,在SQL Server偵測到疑似惡意檔案,於是他們尋求CISA協助,才找出GeoServer遭到入侵的跡象,CISA循線揭露整起攻擊行動。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02