為了迴避偵測,駭客通常會無所不用其極地癱瘓防毒軟體及EDR的運作,其中一種最常見的手法被稱做自帶驅動程式(BYOVD),駭客攜帶存在弱點的合法驅動程式,藉此在受害電腦提升權限,然而有研究人員發現,他能透過視窗作業系統內建的工具來達到類似目的,而無須設法植入驅動程式,或是找到電腦上存在弱點的內建驅動程式加以利用,就能讓端點防護機制無法正常運作。

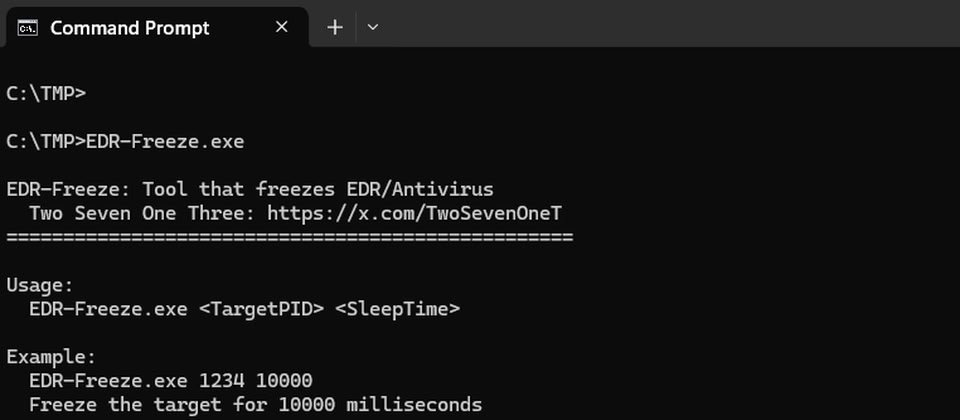

資安研究員Zero Salarium在部落格發表文章指出,他發現透過Windows錯誤報告系統(Windows Error Reporting,WER,WerFaultSecure.exe),就有機會讓防毒軟體或是EDR的處理程序休眠,而且,所有的過程都是運用使用者模式(User-mode)程式碼來達成,完全不需要其他的第三方工具。Zero Salarium也打造名為EDR-Freeze的程式來進行概念驗證(PoC)。

這種手法運用Windows內建程式庫DbgHelp,以及當中的功能函數MiniDumpWriteDump,該函數的主要功能是建立小型記憶體轉存檔案(Minidump),這種檔案是記憶體的快照,通常會用於除錯。而為了確保記憶體內容與處理程序的狀態一致,此程式庫在轉存Minidump的過程裡,會暫停目標處理程序。

由於防毒軟體與EDR通常會受到Protected Process Light(PPL)的內建機制保護,而如何繞過PPL,就是能夠對端點防護機制上下其手的關鍵。

Zero Salarium形容這是一種條件競爭(Race condition)攻擊,他列出的執行步驟如下,首先,攻擊者使用名為CreateProcessAsPPL工具,以WinTCB層級啟動WerFaultSecure,然後輸入特定的WerFaultSecure功能參數,以便執行處理程序的轉存。接著,持續監看目標處理程序(即防毒軟體或EDR)的狀態,直到進入暫停。

最終,攻擊者運用OpenProcess並搭配PROCESS_SUSPEND_RESUME的權限,而能透過NtSuspendProcess功能函數將WerFaultSecure處理程序暫停,使得防毒軟體或EDR也隨之維持暫停狀態。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06