為了從事網路間諜活動而不被察覺,APT駭客使用能公開取得的工具,或是受害電腦現成工具進行寄生攻擊(LOLBin)的情況越來越常見,最近有資安業者公布他們追蹤長達一年的駭客組織,但對於這些駭客什麼時候開始活動,目前仍不清楚。

資安業者Bitdefender自2024年中旬追蹤俄羅斯駭客組織Curly COMrades,這些駭客主要以俄羅斯當局感興趣的目標下手,鎖定特定國家當中,面臨地緣政治變化的重要組織,他們看到駭客曾對喬治亞的司法與政府機構,以及摩爾多瓦的能源分配公司下手。值得留意的是,喬治亞和摩爾多瓦都是前蘇聯的一部分,在蘇聯解體時獨立,地理位置在黑海與東歐具有戰略地位,兩國原本就面臨在歐盟和北約,以及俄羅斯之間的影響力拉扯,在俄羅斯對烏克蘭發動戰爭後,這兩個國家的安全風險便急劇上升。

針對這些駭客下手的主要目標,就是在受害組織的網路環境建立長期的存取管道,並竊取有效的帳密資料。他們會不斷試圖從網域控制器的NTDS資料庫,以及針對特定系統執行的本機安全認證子系統服務(LSASS)處理程序,執行記憶體強制轉存檔案(Memory Dump)的動作,挖掘使用者的密碼雜湊值、身分驗證資料,甚至是明文的密碼等。

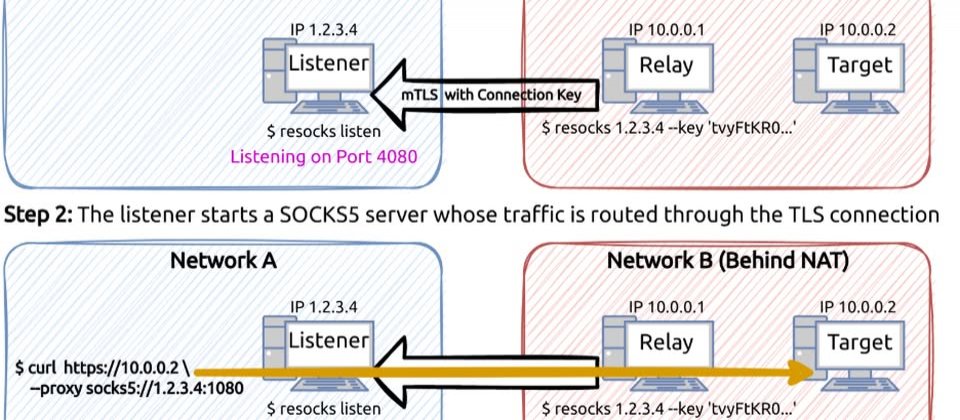

這些駭客重度仰賴代理伺服器工具來建立強健的存取管道,藉由Resocks、SSH、Stunnel等應用程式設置多個存取內部網路的據點,他們也透過代理伺服器重放手法,並使用Atexec等工具遠端下達指令。

為了建立能持續存取的管道,駭客於受害組織植入名為MucorAgent的後門程式,此惡意軟體導入相當不尋常的攻擊手法,藉由挾持類別識別編號(CLSID),鎖定原生映像檔產生器(Native Image Generator,NGEN)來達到目的。NGEN是Windows作業系統內建的.NET Framework元件,攻擊者濫用它來停用特定工作排程,以便持續存取受害電腦。

值得一提的是,這些駭客也同時利用已遭滲透的合法網站來轉送流量,將惡意流量透過合法網路活動傳遞,使得偵測及追蹤駭客行蹤變得困難,因此Bitdefender認為,他們找到的網路基礎設施,很有可能只是駭客大型網路架構的一小部分。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06