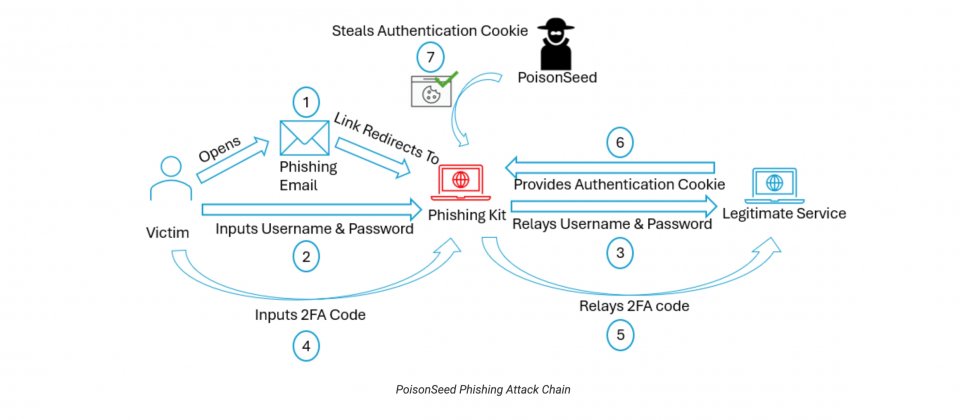

資安公司Nviso發布對駭客組織PoisonSeed使用的網釣套件進行技術分析,發現該工具從2025年4月以來持續活躍,具備繞過多因素驗證(MFA)的能力,透過攔截並轉送受害者輸入的帳號、密碼以及多種2FA驗證資訊,涵蓋Authenticator、簡訊、電子郵件與API金鑰,攻擊者最終能取得驗證Cookie並登入目標帳號。

研究人員特別指出,PoisonSeed與Scattered Spider、CryptoChameleon等群體在攻擊手法上存在一定程度的關聯,鎖定的主要目標包括Google、SendGrid與Mailchimp等大量郵件發送或CRM服務。

攻擊行動從魚叉式電子郵件展開,郵件標題會假裝是受害者日常使用的郵件服務平臺發出的通知,例如寄信功能受限(Sending Privileges Restricted),並內嵌看似正常的行銷或通知連結,受害者點擊後,會被導向架設於特定網域的釣魚套件,該URL中夾帶加密後的受害者電子郵件。

進入網頁後,受害者首先看到偽造的Cloudflare Turnstile驗證畫面,系統會在背景透過/api/check-email API即時驗證該加密信箱的有效性,這種技術被稱為精準驗證式網釣(Precision-Validated Phishing)。

驗證通過後,頁面會顯示與目標服務高度相似的登入介面,使用者提交的帳密與2FA驗證碼將同步轉送至真正的服務,並在傳送過程中被攻擊者攔截,攻擊者利用對手中間人攻擊(Adversary-in-the-Middle,AiTM)手法,取得可用來直接登入帳號的驗證Cookie,等於繞過了多因素驗證的保護。

成功取得存取權後,PoisonSeed會自動批次下載聯絡名單,用於擴散加密貨幣詐騙郵件,其中包括誘導受害者建立含有攻擊者掌控種子詞(Seed Phrase)的加密貨幣錢包。

在基礎設施配置上,所有釣魚網域均使用NICENIC註冊服務,託管服務則涵蓋Cloudflare、DE-Firstcolo與SWISSNETWORK02,名稱伺服器則採用Cloudflare與Bunny.net,顯示其在隱匿來源與規避攔截上的規畫。

研究人員建議企業移除簡訊、語音與電子郵件等易受釣魚利用的驗證方式,優先採用具釣魚抵抗力的FIDO2安全金鑰,並在可行情況下推行免密碼登入機制。同時,IT團隊應加強員工教育,讓使用者具備辨識釣魚與社交工程手法的能力,並建立針對異常登入、大量郵件傳送及名單匯出的監測與警示機制。此外,持續監控與自家品牌高度相似的新註冊網域,也有助於及早發現並阻斷攻擊。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02