去年3月,名為XZ Utils程式庫發生被植入隱密後門的供應鏈攻擊事件,震驚軟體開發界與資安界,當時剛好有研究人員偶然察覺異狀,才讓後門程式碼被揪出,使得受影響範圍並未持續擴大,初估評估僅有部分Linux版本受到影響,這起事故後來被登記為CVE-2024-3094的滿分漏洞。如今有資安業者揭露新的調查結果,他們發現有Docker映像檔遭到這項後門入侵。

資安業者Binarly指出,他們發現有一批在上述供應鏈攻擊期間建立的Docker映像檔,也存在這個後門程式,值得留意的是,部分映像檔仍能在Docker Hub公開取得,一旦其他人以這些映像檔為基礎打造新的檔案,他們的映像檔恐怕也同樣存在相同的後門。這起調查結果,代表即便後門程式碼出現的時間相當短暫,但有可能在不被注意的情況下,在容器儲存庫潛伏相當長的時間。

針對該公司調查此事的動機,他們向資安新聞網站The Hacker News透露,起因是在客戶的環境偵測到相關的惡意程式碼,經過進一步調查,發現有問題的映像檔是從Docker Hub拉取而得。

Binarly一共找到35個存在後門程式的映像檔,乍看之下,這樣的數量並不多,但該公司強調,他們只有針對一部分在Docker Hub發布的映像檔進行檢查,並且關注Debian映像檔,原因是這類檔案在Docker Hub上保留歷史記錄資料。除此之外,若是以其他受到XZ Utils影響的Linux發行版,例如:Fedora、OpenSUSE等,所打造的Docker映像檔,是否也存在這樣的風險?問題有多嚴重?因為缺乏相關資料可供追查,目前仍不得而知。

該公司起初找到12個有問題的Debian映像檔,並試圖對於其他以這些有問題映像檔為基礎進行開發的「二階映像檔(second-order image)」進行調查,最終找到35個映像檔,並向維護者進行通報。

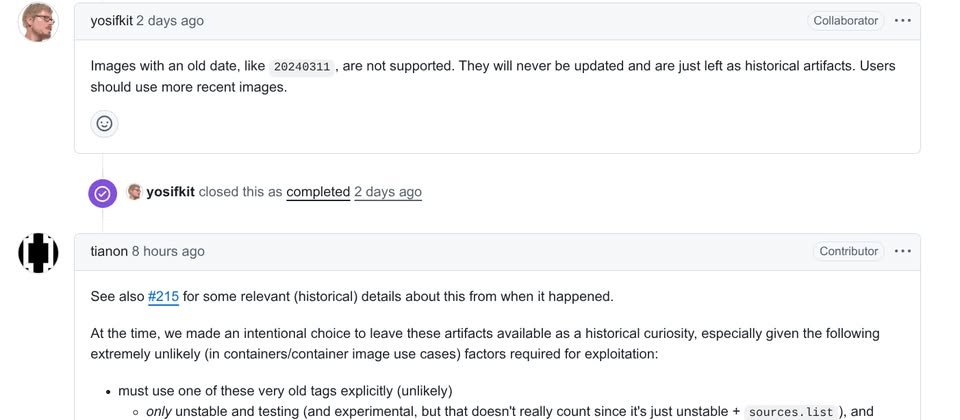

然而,不少維護團隊認為,存在風險的映像檔皆為過時版本,用戶大多習於採用最新版本的檔案,因此衝擊不大,他們仍決定保留這些舊版本。但Binarly指出,儘管利用後門需具備一定的條件,留存這種帶有後門的映像檔,還是有資安風險,後續情形相當值得關注。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02