Palo Alto Networks旗下Unit 42威脅情報團隊揭露,攻擊者正大規模利用微軟SharePoint多項高風險零時差漏洞,針對在地端部署環境展開入侵行動。這波攻擊涉及4個被統稱為ToolShell的嚴重漏洞,分別為CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771。

這些漏洞涵蓋程式碼注入、身分驗證不當、反序列化及路徑走訪限制等多種弱點,最高CVSS風險分數達9.8。根據最新監測顯示,勒索軟體4L4MD4R已開始利用這些漏洞攻擊暴露於網際網路的SharePoint Server,對政府、醫療、教育和企業環境構成實質衝擊。

研究人員指出,攻擊活動自7月中明顯升溫,攻擊者運用自動化工具針對全球多個地端SharePoint伺服器進行版本偵測與弱點測試。受影響產品以2016、2019版SharePoint Enterprise Server及訂閱版本為主,Microsoft 365中的SharePoint Online則未受影響。這些漏洞均允許未授權攻擊者遠端執行任意程式碼或繞過身分驗證,單一主機遭入侵後,攻擊面將擴及組織其他整合式服務。

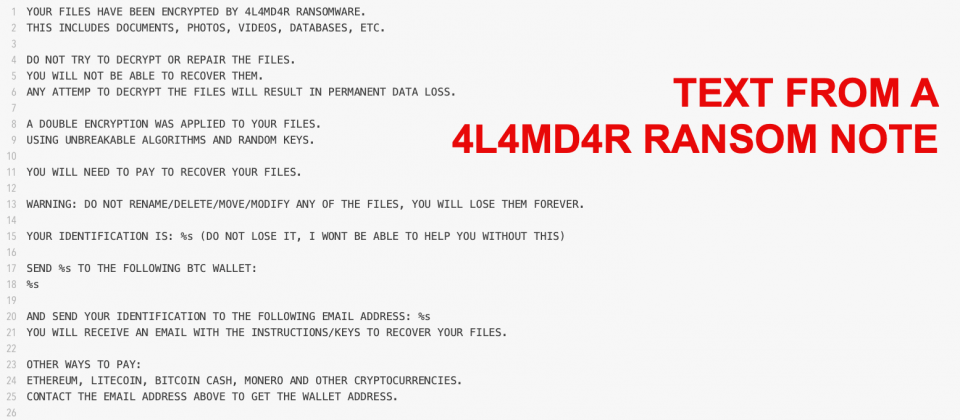

攻擊者首先利用漏洞取得伺服器存取權,隨即執行PowerShell命令關閉防護功能,並從指定遠端位置下載UPX壓縮且以Go語言撰寫的勒索軟體4L4MD4R。該勒索軟體於受害主機記憶體中解密、載入並加密檔案,之後在桌面生成贖金說明與加密檔案清單,要求受害者以比特幣支付贖金。技術分析顯示,攻擊過程中還會竊取MachineKey等憑證資訊,增加攻擊者橫向移動及存取Teams、OneDrive和Outlook等服務的可能性。

此外,攻擊者不僅能繞過多重身分驗證與單一登入,還根據攻擊行動進度與外部公開情報靈活調整工具與策略,例如初期以.NET自訂模組竊取加密金鑰,當相關Web Shell手法曝光後,迅速切換回.NET模組,提升存活率與隱匿性。Unit 42比對活動來源,發現多起攻擊與微軟追蹤的Storm-2603組織相關聯,顯示具備高度組織化與持續作戰能力。

鑑於此次攻擊規模與風險,研究人員建議所有運作在地端SharePoint環境之組織,應優先假設主機已遭入侵,並立即執行下列行動,第一是斷開易受攻擊伺服器對外連線,防止進一步入侵或資料外洩;第二,依據微軟最新公告安裝所有修補程式,且重設ASP.NET MachineKey、所有加密金鑰與密碼資料,並重啟IIS服務;第三,主動進行威脅獵捕及全面弱點檢查,確認是否存在Web Shell或異常連線,必要時委託專業事件應變團隊執行全面調查與處理。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02