一般而言,駭客針對隔離網路環境發動攻擊,最常見的就是透過USB蠕蟲進行滲透,藉由USB儲存裝置被帶到隔離網路環境從事活動,但最近有資安業者發現相當不尋常的手法,竟是部署實體設備來達到目的。

本週資安業者Group-IB發布部落格文章,針對一起鎖定自動櫃員機(ATM)的攻擊行動公布調查結果,指出這些以經濟利益為動機的駭客組織UNC2891使用相當獨特且隱密的手法,試圖破壞銀行的基礎設施,其中的反鑑識手法過往未曾出現,後門程式無法透過處理程序列表掌握,其中的關鍵之一,就是使用嵌入式設備滲透實體網路環境,這樣的做法極為罕見。

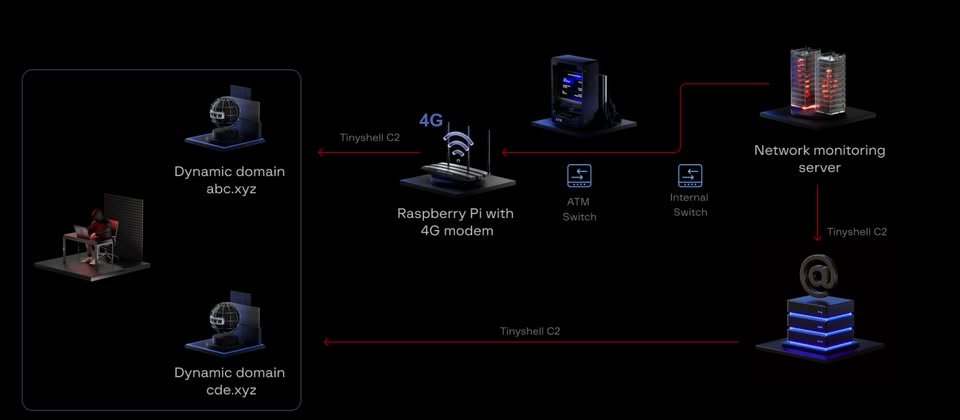

根據Group-IB的調查,UNC2891的活動最早可追溯至2017年11月,他們會運用樹莓派(Raspberry Pi)裝置,將其部署在銀行的內部網路環境,並與ATM使用的交換器連接,然後透過4G連線進行遠端存取,這種手法使得攻擊者成功完全地繞過主要防禦機制;再者,駭客也運用了反鑑識手法,其中一種是濫用Linux作業系統的bind mount機制,使得他們能隱密地橫向移動,或是持續存取重要系統而難以察覺。

究竟駭客如何在實體網路環境部署樹莓派裝置,Group-IB並未說明,但他們指出此裝置直接與ATM連接相同的交換器,並具備4G數據機,使得攻擊者能透過行動網路遠端存取這臺設備。

接著,駭客使用後門程式TinyShell,並透過動態DNS網域建立對外C2通道,這麼做使得他們能在完全迴避防火牆及常見網路防護機制的情況下,從外部存取ATM網路環境。

雖然這樣的做法相當隱密,但Group-IB還是找到不尋常的現象,從而讓駭客的活動曝光。該公司對於網路監控伺服器進行鑑識,結果找到不尋常的行為,其中一個是界外的Beacon行為,每10分鐘執行一次,再者是不斷透過929埠存取樹莓派裝置的現象。不過,上述連線活動怪異的地方在於,並未出現處理程序ID(PID)或是惡意處理程序的資料。

後來Group-IB找到兩個看起來正常、實際上卻是有問題的處理程序,因為相關路徑非常不尋常,經過確認,駭客將後門程式命名為lightdm,目的是偽裝成合法的Linux顯示管理工具(Display Manager)LightDM。他們循線追查,駭客的後門程式不僅積極存取樹莓派裝置,也不斷存取受害銀行的內部郵件伺服器。

針對駭客如何埋藏後門程式的處理程序,使得一般的鑑識工具無法看到的情況,Group-IB指出是運用名為bind mount的手法,這是Linux自2.4.0版開始提供的功能,能將已經掛載的檔案系統,直接掛載到容器或另一個資料夾,這種技術會被用於開發環境,但如今也被駭客濫用,資安框架MITRE ATT&CK也在今年1月納入,登記編號為T1564.013。

這些駭客的最終目標是ATM交換伺服器,他們試圖部署CakeTap,目的是操縱硬體安全模組(HSM)的回應,產生欺騙的授權訊息,從而在ATM領錢,但並未得逞。

關於UNC2891的活動,另一家資安業者Mandiant曾在3年前揭露,當時的調查分析與現在曝光的ATM攻擊行動,存在不少共通點。Mandiant指出,這群駭客具備Unix和Linux作業系統的專業知識,透過名為TinyShell與SlapStick的後門程式,鎖定以Oracle Solaris建置的平臺,並植入名為CakeTap的Rootkit,意圖操縱ATM網路系統的交易訊息,進而在多家銀行未經授權大規模提取現金。不過,對於這些駭客如何滲透到銀行的內部環境,Mandiant這份報告並未說明。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02