今年1月、4月資安業者Ivanti修補旗下SSL VPN系統Ivanti Connect Secure(ICS)重大層級資安漏洞CVE-2025-0282、CVE-2025-22457(CVSS風險皆為9.0),臺灣資安業者杜浦數位安全(TeamT5)今年3月偵測到中國APT駭客用來發動大規模攻擊,在臺灣、日本、韓國等12個國家造成災情,駭客攻擊的範圍涵蓋近20個不同的產業,並提及駭客可能仍持續控制受害組織的環境,最近有資安組織公布新的調查結果,指出利用這兩個漏洞相關的攻擊行動,在去年就已出現。

日本電腦緊急應變小組(JPCERT/CC)指出,他們針對今年2月、4月公布的惡意軟體SpawnChimera、DslogdRAT著手進行深度調查,結果找到更多專門針對ICS零時差漏洞而來的惡意程式及作案工具,駭客從去年12月開始,利用CVE-2025-0282與CVE-2025-22457從事攻擊,散布惡意程式MDifyLoader、Cobalt Strike、Vshell、Fscan,值得留意的是,相關活動迄今仍在持續進行。

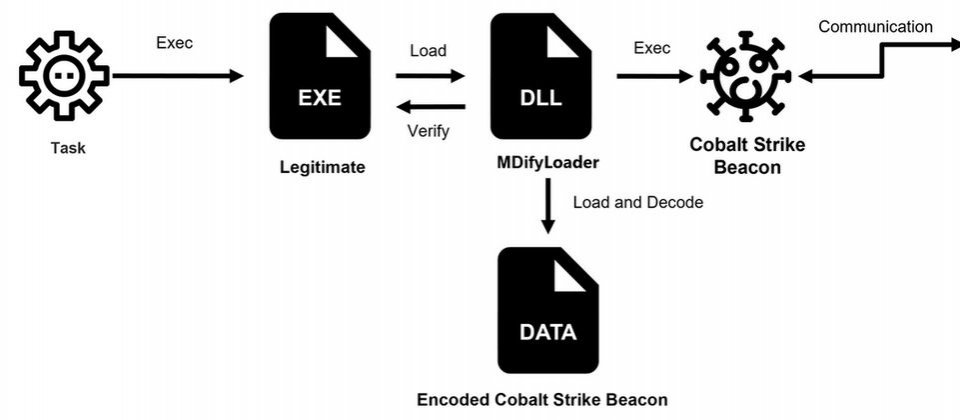

對於駭客如何入侵受害組織,JPCERT/CC並未說明,但提到一旦成功,攻擊者就會試圖部署Cobalt Strike並執行。駭客先透過工作排程執行合法的執行檔,以DLL側載手法執行惡意程式載入工具MDifyLoader,載入加密的資料並解碼,得到Cobalt Strike的Beacon,然後於記憶體內執行。針對此惡意程式載入工具的來歷,它源自於開源的libPeConv,使用RC4演算法解密檔案,其金錀來自特定執行檔的MD5雜湊值,因此此工具必須搭配EXE執行檔才能運作,附帶一提的是,駭客在MDifyLoader所有功能插入許多垃圾程式碼,導致資安系統自動偵測的難度大幅增加。

而對於駭客使用的Cobalt Strike,在執行過程會運用1個位元組的XOR金鑰進行解密,此Beacon的組態檔案經RC4演算法處理,需搭配寫死的金鑰「google」解鎖。至於Vshell、Fscan兩個作案工具,分別是遠端存取木馬(RAT)和網路掃描工具,兩者皆可公開取得。其中,Vshell為Go語言打造而成的跨平臺RAT,但特別的是,這波攻擊使用的Vshell會偵測作業系統語言是否為中文(但JPCERT/CC並未提及是簡體或正體中文);而Fscan同樣以Go語言開發,駭客濫用Python主程式,以DLL側載手法執行惡意程式載入工具python311.dll,從k.bin解開Fscan,並於記憶體內執行。

在這些駭客成功入侵受害組織的網路環境之後,他們會對AD伺服器、FTP伺服器、微軟SQL Server、SSH伺服器下手,藉由暴力破解取得帳密資料。此外,駭客也會試圖運用永恆之藍(EternalBlue、MS17-010)漏洞,滲透尚未修補的SMB伺服器。透過上述活動取得的帳密,他們再藉由RDP與SMB橫向移動到其他系統,從而在整個網路環境部署惡意程式。

此外,駭客為了能持續在網路環境活動,他們會建立新的網域帳號,並新增到現有的群組來達到目的;再者,他們也會將惡意軟體註冊為系統服務,或是工作排程,以便在受害主機開機,或是特定事件出現時啟動。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02