有許多組織運用無伺服器(Serverless)的運算服務,部分駭客也盯上這類服務並用於攻擊行動,例如,2022年資安業者Cado Security揭露名為Denonia的惡意軟體,駭客就是針對名為AWS無伺服器服務Lambda下手,部署挖礦軟體牟利,如今又有濫用這項服務的資安事故傳出。

例如,由駭客組織CL-STA-1020發起的攻擊行動,就是這樣的例子。揭露此事的資安業者Palo Alto Networks指出,他們從2024年底追蹤這些駭客的活動,對方的攻擊目標是東南亞政府機關,目的是收集敏感資訊,特別是關於關稅與貿易爭端的資料。

在這波攻擊活動裡,駭客運用名為HazyBeacon的後門程式引起Palo Alto Networks的注意,因為該後門程式濫用AWS Lambda的函數URL功能建立C2通訊。此功能的主要用途,是讓使用者能直接透過HTTPS呼叫無伺服器運算的功能,一旦攻擊者濫用這種合法功能,就能建立具備可靠、可延伸的通道,但難以察覺相關惡意行為。

不過,這種濫用AWS Lambda函數URL功能的手法,並非CL-STA-1020獨有。例如,今年6月,資安業者Trellix揭露APT駭客的惡意軟體攻擊行動OneClik。

AWS於2022年為Lambda提供函數URL的功能,目的是提供用戶配置用於Lambda功能的專屬HTTPS端點,一旦設為這種端點,就可以直接使用標準的網頁請求呼叫相關功能,而無須配置複雜的API閘道。

在惡意軟體HazyBeacon的攻擊行動裡,駭客在滲透階段,多半使用合法的服務,達到掩蓋非法行為的目的,其中包含了Google Drive、Dropbox等知名的雲端檔案共用服務,目的是外流從受害電腦竊得的檔案。

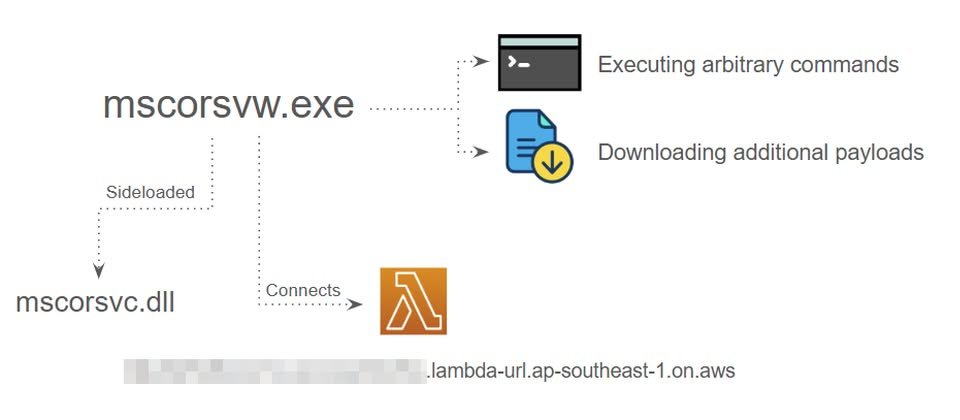

究竟這個後門程式如何入侵受害電腦,Palo Alto Networks並未提及,但他們看到駭客透過DLL側載手法載入後門,作案的工具包含惡意DLL檔案mscorsvc.dll,以及公用程式mscorsvw.exe。一旦該公用程式被註冊的Windows服務觸發,就會載入惡意DLL檔案,並連上駭客控制的AWS Lambda函式URL。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02