近期鎖定Fortinet防火牆而來的攻擊行動不時傳出,例如:勒索軟體Qilin在5月至6月初鎖定該廠牌防火牆而來,利用CVE-2024-21762、CVE-2024-55591等已知漏洞,來取得受害組織的初始入侵管道。最近兩起惡意軟體攻擊相當值得留意,駭客的攻擊標的都是Fortinet防火牆,但手段卻不盡相同。

英國國家網路安全中心(NCSC)上週針對惡意軟體Umbrella Stand、Shoe Rack發布資安公告,它們都是專門針對該公司的FortiGate 100D防火牆而來,因此引起NCSC的注意。

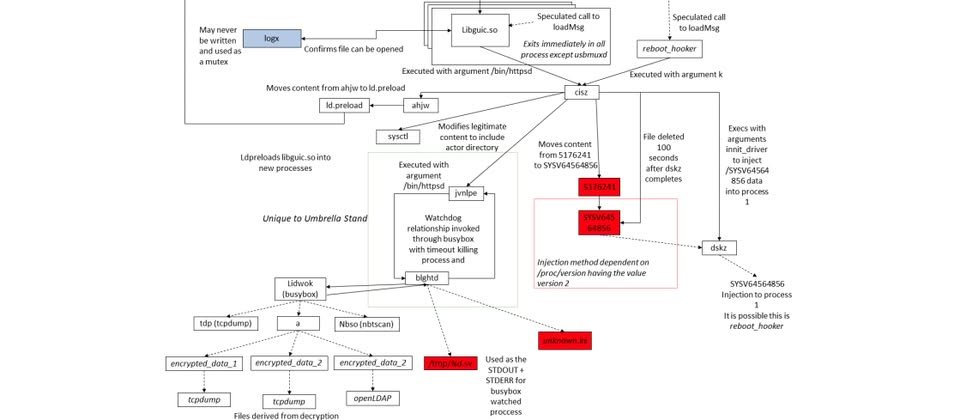

針對Umbrella Stand的部分,NCSC指出它是一系列的二進位檔案工具包,攻擊者疑似利用防火牆的資安弱點滲透並進行部署,用途是建立能夠存取受害組織內部網路環境的長期管道。此惡意軟體包含遠端Shell與Beacon的功能,並透過AES加密與C2之間的連線。

除此之外,Umbrella Stand還具備以下特性,例如使用Beacon接收C2伺服器訊號時,駭客透過443埠與假的TLS連線來進行,並能與受害防火牆的重開機功能掛鉤。附帶一提的是,這套工具集納入多項可公開取得的程式,例如:BusyBox、nbtscan、tcpdump、openLDAP,從而執行Shell命令、截取網路流量、進行偵察工作。

另一個惡意程式Shoe Rack為後利用工具,攻擊者可藉由遠端Shell或TCP隧道存取受害設備並使用。此惡意程式使用DNS-over-HTTPS(DOH)與C2建立連線來隱匿蹤跡,但由於不尋常地使用SSH通訊協定,使得防守方有機會發現相關活動。此惡意程式以Go語言開發,一旦執行,就會透過寫死的C2網址連向指定的SSH主機。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02