在Python環境裡,專門用來讀取、建立、打包,以及解壓縮tar檔案的程式庫tarfile,一旦出現弱點,就有可能讓攻擊者用於路徑穿越、任意檔案寫入(及覆蓋)、遠端執行任意程式碼(RCE)、權限提升、逃逸沙箱,甚至還有可能污染套件,引發供應鏈攻擊,因此,IT人員面對該程式庫相關的弱點,必須提高警覺。

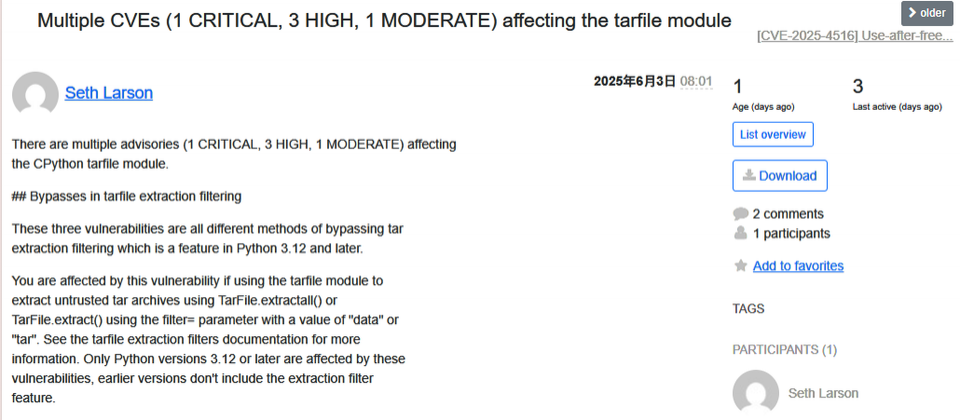

6月3日Python軟體基金會發布資安公告,指出他們針對tarfile模組修補一系列資安弱點,其中有1個重大層級、3個高風險層級,以及1個中度風險的弱點。

這些漏洞是:CVE-2025-4517、CVE-2025-4435、CVE-2025-4330、CVE-2025-4138、CVE-2024-12718,大部分涉及如何繞過tar檔案解壓縮的過濾機制,而該機制是3.12版Python開始引入的。一旦曝險的Python透過tarfile模組來解壓縮特定功能組態、不受信任的tar檔,就有可能觸發漏洞,此外,雖然仍在測試階段的3.14版預設過濾功能參數有所調整,但只要使用者採用預設組態,同樣也可能會受到影響。假若Python在未啟用過濾機制的情況下解壓縮不受信任的tar檔,那麼就會導致攻擊者能在解壓縮資料夾的外部進行任意寫入。

值得留意的是,雖然該基金會指出上述弱點與3.12版引入的功能有關,但他們不光發布了3.13.4、3.12.11版更新,也對舊版推出3.11.13、3.10.18、3.9.23版修補相關漏洞。

最嚴重的資安漏洞是CVE-2025-4517,發生在使用filter="data"的功能參數執行解壓縮的過程,使得攻擊者能夠在檔案系統任意寫入,CVSS風險達到9.4分(滿分10分)。

另外幾個高風險漏洞CVE-2025-4435、CVE-2025-4330、CVE-2025-4138也值得留意,風險值皆為7.5,其中的CVE-2025-4435涉及套用特定參數TarFile.errorlevel = 0的時候,理應被過濾的惡意檔案仍能解壓縮;CVE-2025-4330能忽略過濾機制並建立符號連結(Symlink);至於CVE-2025-4138,可讓攻擊者建立解壓縮資料夾外部的符號連結。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02