企業組織棄用的網域名稱,被駭客濫用的情況,最近1至2年陸續傳出相關攻擊行動,通常攻擊者會利用遭竊的帳號而得逞,但如今有駭客組織藉由DNS的錯誤配置,進行更複雜、更為隱密的攻擊行動,引起研究人員的關注。

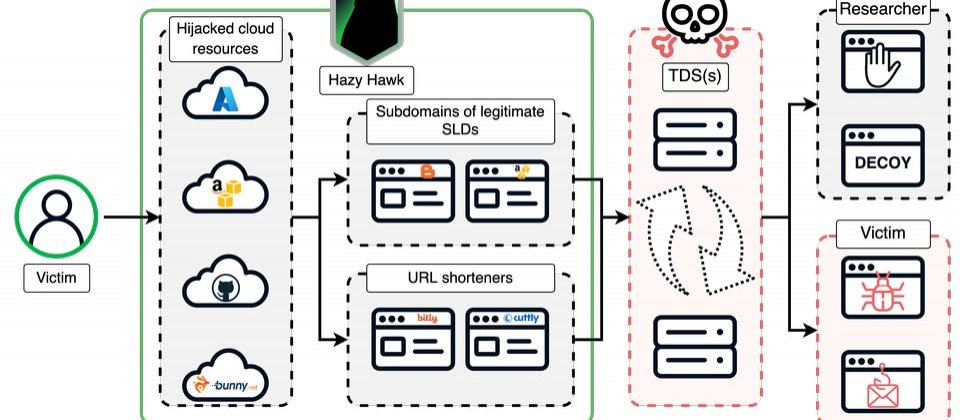

資安業者Infoblox揭露駭客組織Hazy Hawk的攻擊行動,指出這些駭客精通DNS,並藉由DNS的錯誤配置,來挾持知名企業組織的S3儲存桶、Azure端點等廢棄雲端資源。其中,對於成功挾持的網域,駭客用於代管大量網址,而這些網址的用途,就是藉由不同的惡意流量導向系統(Traffic Distribution System,TDS),將受害者導向詐騙網站或是惡意軟體。

之所以發現這起攻擊行動,起因是這些駭客於今年2月成功控制了美國疾病管制中心(CDC)部分子網域,導致數百個與CDC子網域有關的URL,突然在搜尋引擎的結果竄出,此狀況引發Infoblox研究人員調查,結果發現,這些駭客從2023年12月開始,就開始對全球的政府機關、大學、跨國公司下手。

基本上,存在弱點的DNS記錄其實是相當複雜的問題,因此研究人員指出,這些駭客能夠存取大型的被動DNS服務。這種挾持DNS的攻擊型態,主要依賴配置錯誤的DNS記錄,甚至可能涉及一連串的DNS記錄,而且,這類記錄在一般的網路探測當中無法察覺。附帶一提的是,在整個攻擊鏈裡,駭客還整合了惡意通知推送,使得威脅倍增。

照理來說,如此隱密的攻擊手段,不少駭客會將其用於從事網路間諜活動,但Hazy Hawk沒有這麼做,而是用於結合惡意廣告,將使用者導向各式各樣的騙局,或是散布惡意軟體的冒牌應用程式。研究人員提及,光是美國上當的老年人口,粗估就因此損失數十億美元。

此外,這些駭客還使用分層防禦機制來保護其作業流程,而不致被發現。例如,由於他們挾持極為知名的網域名稱,而能成功迴避許多防護機制,而且,這些駭客還使用了正常網站的程式碼來掩飾惡意內容,他們將使用者帶往TDS進行路由之前,URL通常會使用另一組網域重新導向,這也增加防守方察覺異狀的難度。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02