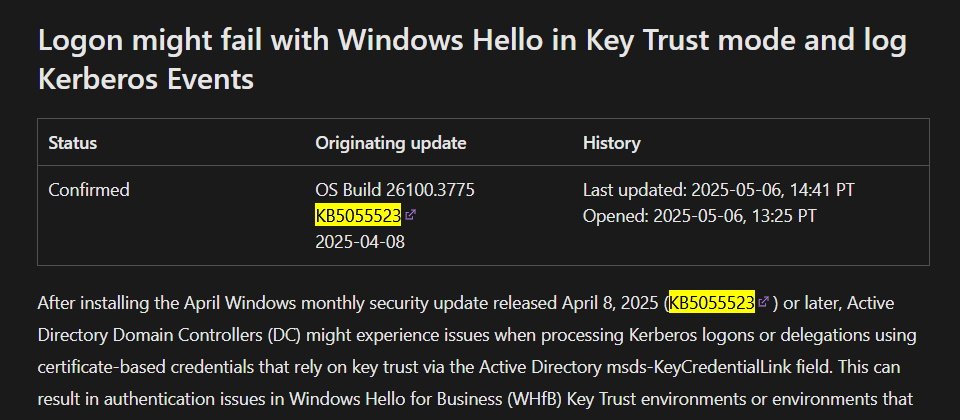

微軟證實,安裝4月安全更新的部份Windows Server 2025系統網域控制器(domain controller)發生驗證問題。

Windows獨立論壇用戶指出,Server 2016(KB5055521)、2019(KB5055519)、2022(KB5055526)也受到影響。

微軟說,Server 2025機器在上個月安全更新中安裝KB5055523後,其Active Directory(AD)網域控制器(Domain Controller)在處理使用憑證型憑證的Kerberos登入或委派時,可能會出現問題,因為這類憑證仰賴AD的msds-KeyCredentialLink欄位中的金鑰信任(Key Trust)機制。

這問題可能導致使用Windows Hello for Business(WHfB)金鑰信任(一種無密碼驗證技術),或是部署裝置公鑰驗證(Device Public Key Authentication,又稱Machine PKINIT)的環境發生驗證問題。此外,其他使用這項功能的產品也可能受影響,像是智慧卡驗證、第三方單一登入(single sign-on)以及身分管理系統。

微軟解釋,此問題根本原因是4月安全更新為了解決Kerberos驗證中的安全漏洞(CVE-2025-26647),微軟在更新中引入新的憑證驗證行為。更新後,DC會檢查用戶端憑證是否鏈結到NTAuth中的根憑證。由於新的驗證更為嚴格,因此若憑證未鏈結到NTAuth Store的根憑證,即導致驗證失敗。

受影響的協定包括Kerberos PKINIT,影響Windows Hello for Business,及二種憑證類Service-for-User (S4U)委派,包含二種委派方式:Kerberos Constrained Delegation (KCD or A2D2 Delegation)及Kerberos Resource-Based Constrained Delegation (RBKCD or A2DF)。

暫時解決方案是設定登錄機碼,允許修改值以繞過NTAuth Store檢查(不過會降低安全性)。微軟提供方法如下:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc

AllowNtAuthPolicyBypass = 1

微軟說正在製作解決方案,會儘快釋出。

這是4月安全更新二周之內第二次引發問題。上周也傳出企業中的Windows 11 22H2、23H2電腦安裝了安全更新KB5055528後,無法從WSUS(Windows Server Update Service)升級到24H2。微軟上周緊急釋出「Known Issue Rollback」修補該問題。但IT管理員必須先為受影響的企業電腦設定群組政策。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10