隨著數位化普及,科技已成為企業持續營運的基礎之一,因此,資通訊科技風險管理(ICTRM)是企業風險管理(ERM)當前須持續關注的重要議題,2025臺灣資安大會期間有多達8場演講探討風險管理,其中一場的主題恰好是解析ICTRM與ERM的關係,以及介紹相關的資安框架與可參照的法規遵循要求。

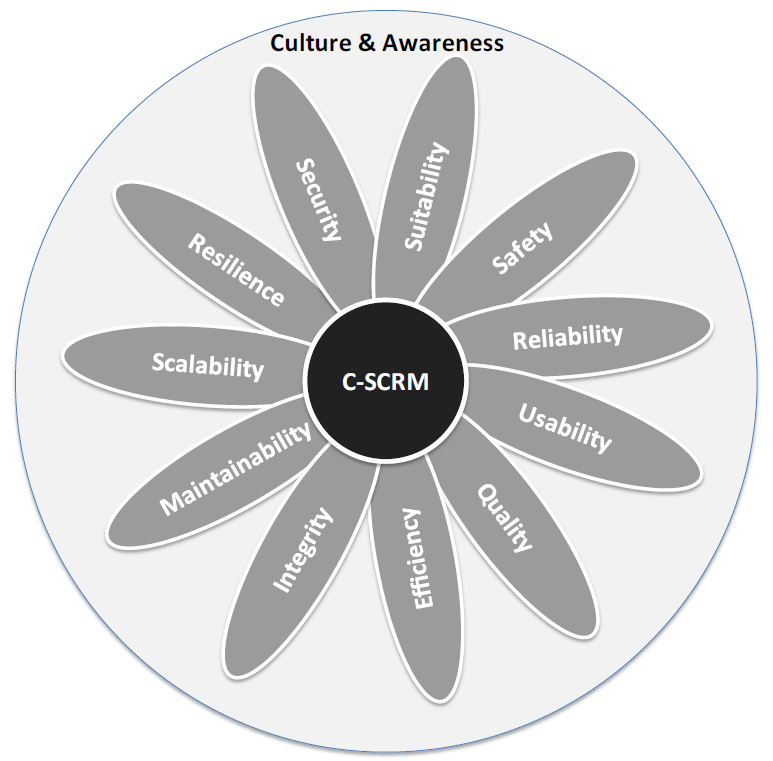

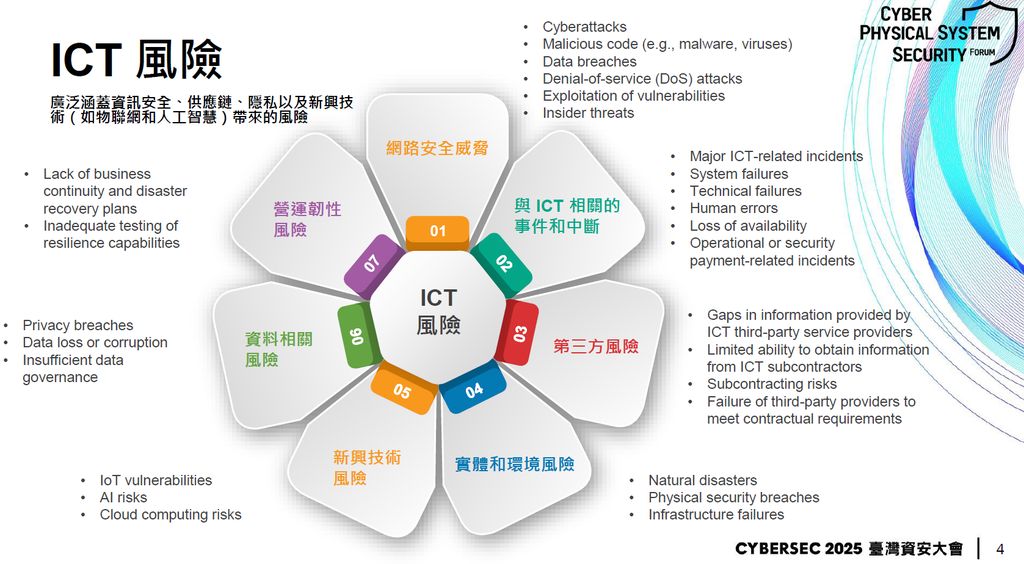

何謂資通訊科技風險(ICT風險)?資誠智能風險管理諮詢公司董事長張晉瑞指出,組織面臨的這類危機,廣泛涵蓋資訊安全、供應鏈、隱私,以及新興技術(如物聯網和人工智慧)帶來的風險,他特別列出以下7種,幫助大家理解。

網路安全威脅

這是大家最熟悉的ICT風險,也是長期以來新聞媒體最常報導的資安新聞主題,囊括網路攻擊、惡意程式、資料外洩、服務阻斷攻擊(DoS)、漏洞濫用攻擊、內部威脅(Insider threats)

與ICT 相關的事件和中斷

此類ICT風險與ICT的故障、停擺有關,包括系統故障、技術故障、人為錯誤、服務無法正常供應、營運或安全支付相關的事故。

第三方風險

可細分4種,與ICT的第三方服務供應商(third-party service providers)、ICT的轉包有關,之所以有風險,問題在於廠商提供的資訊有落差、難從子承包商(subcontractors)獲得資訊、子承包商本身的風險、第三方供應商無法符合契約需求。

張晉瑞指出,供應鏈現在是資安非常重要的部分,因為組織單是做好本身的資安是不夠的,身處在這個科技掛帥的年代,我們沒有辦法靠自己做完所有的事情,所以一定會對資通訊科技帶來這樣的風險,上下游的夥伴也要一起把資安做好。關於呼籲大家要重視這項議題,張晉瑞其實在2021、2023這兩年的臺灣資安大會就已經開始宣導,因為當時他就以供應鏈資安為題發表演講。

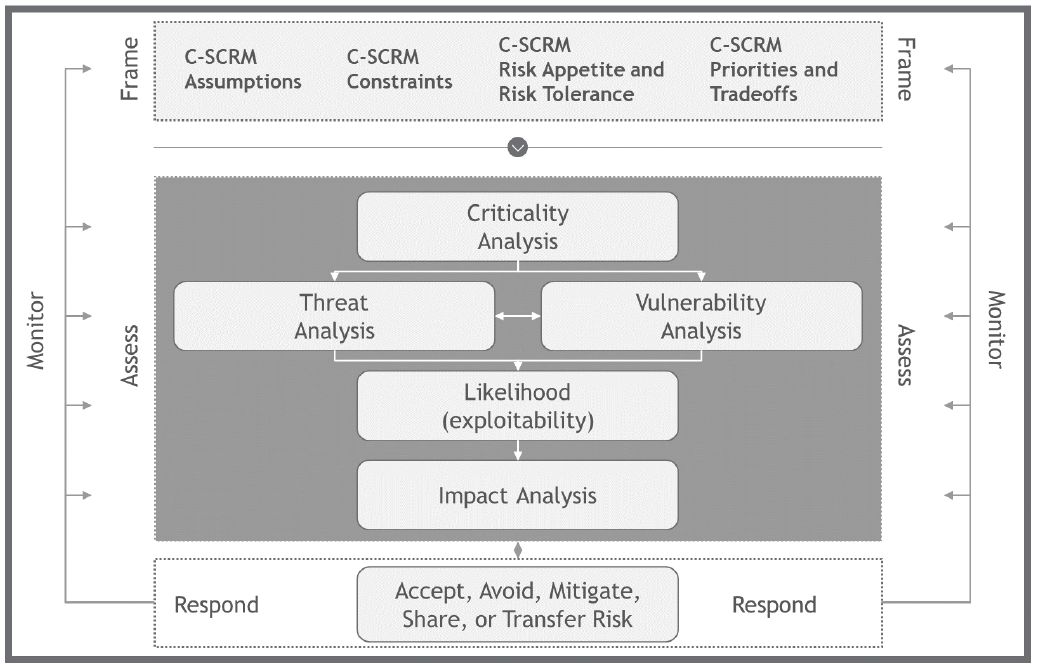

事實上,組織通常會有複委託或下包、轉包的需求,因此,承接這些業務的供應商是否能把事情做好,最後都會影響到組織本身,而在現行的資安標準要求當中,這部分可參考NIST訂定的SP 800-161 Rev. 1,全名為網路安全供應鏈風險管理的系統與組織實務(Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations),當中特別提到第三方、亦即供應鏈的資安風險管理(C-SCRM)該怎麼做。

實體和環境風險

此類ICT風險有哪些狀況?像是自然災害、實體型態的安全性外洩(管理不善、設備遭竊)、基礎設施故障(停電、淹水)。

新興技術風險

相較於長期應用的ICT技術,新興科技仍在發展當中,會帶來的風險大多是眾人沒想過的,而可能成為現行資安防護難以涵蓋的層面。更早之前,一談到這類風險,大家會先想到的領域會是雲端運算與物聯網(IoT),雖然這些技術如今已普遍用在許多地方,但大家因應相關風險的準備可能還是不夠。

從去年開始,AI變得非常熱門,也帶來對應的風險,今年代理式AI(Agentic AI)浮出檯面,受到重視的程度日漸升高,相關風險的討論仍在進行。

資料相關風險

隨著雲端服務與AI應用日益普及,我們身處資料掛帥的年代,隱私外洩(Privacy Breaches)已成為當前最核心的問題,在此同時,資料風險也包括能存取資料的對象,是否超出合理合法的目的、資料的遺失(Data Loss)或遭到破壞(Data Corruption),以及資料治理(Data Governance)。

張晉瑞指出,我們希望資料是金礦,但如果沒有妥善整理、管理,其實無法發揮不了效用,而且還可能相對應的風險。

營運韌性風險

此類ICT風險包含:缺乏業務持續運作計畫(BCP)與災難復原計畫,以及修復能力未經過充分測試。張晉瑞認為,持續營運現在越來越重要,我們無法忍受ICT服務發生任何的中斷狀況,可能是本身的問題,或基礎建設、資通安全服務、資訊設備有些狀況,造成營運不得不中斷,這些都跟韌性有關,因此,ICT的風險,其實就是每天都在處理的議題。

但他也提到向組織高層表達此事的重要性,如何溝通會是另一個層次的挑戰。例如,在董事會這類更高階的會議中報告時,須設法將營運韌性風險鏈接公司整體的風險管理策略,因為資訊與資安的相關工作可能都已做到一定的水準,但不應止於個別關注與處理各自的風險,還要從整個組織進行通盤考量,因為資通訊科技是當前組織的核心要素,它的風險必然會直接影響到業務目標的實現,沒人能置身事外。

認識資通訊科技風險整合企業風險管理的方式

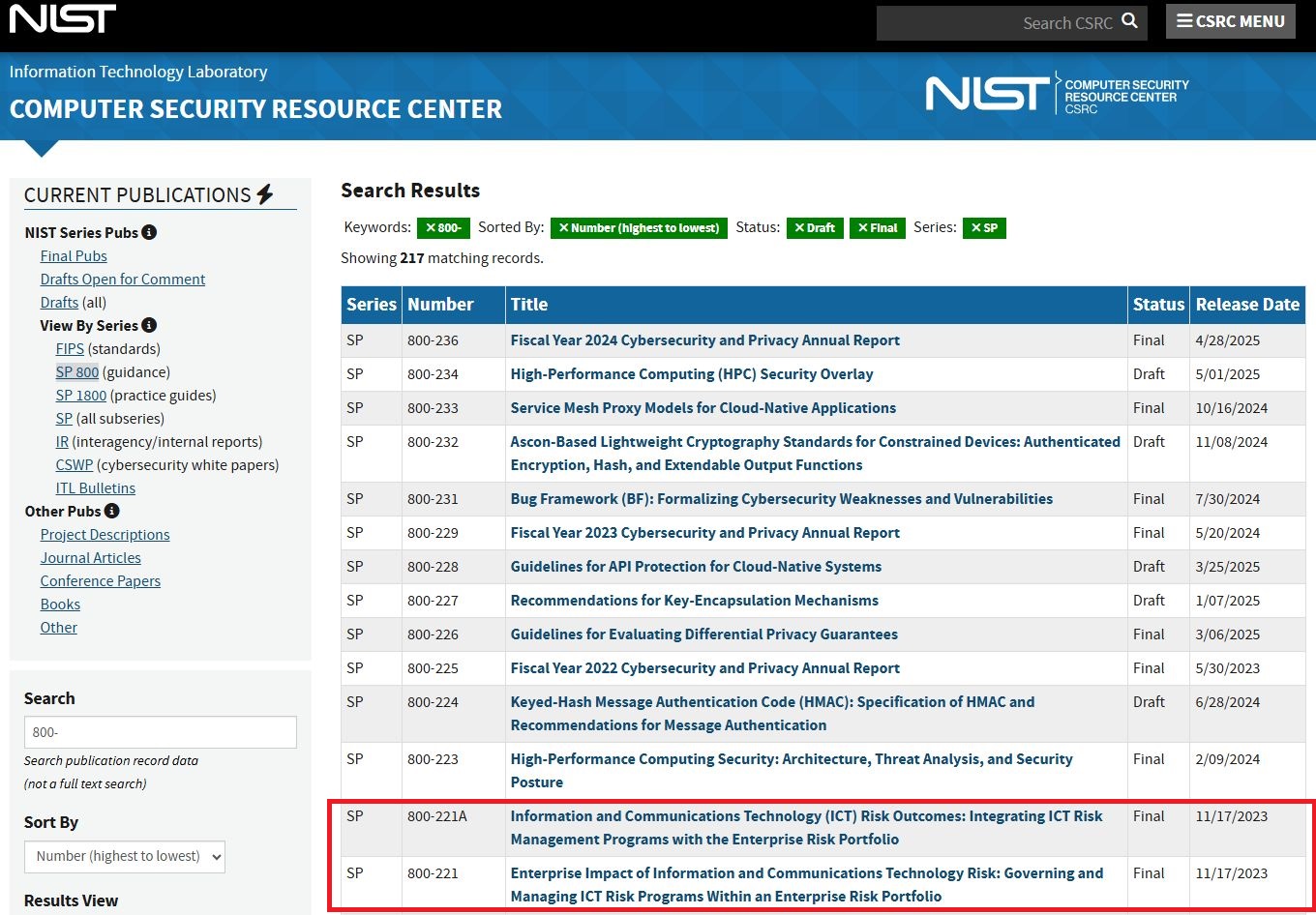

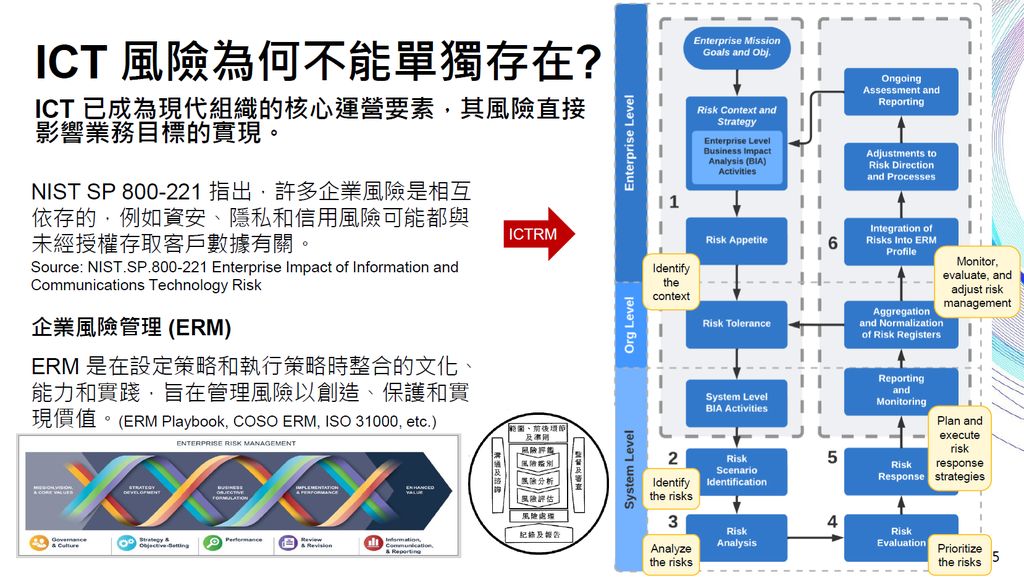

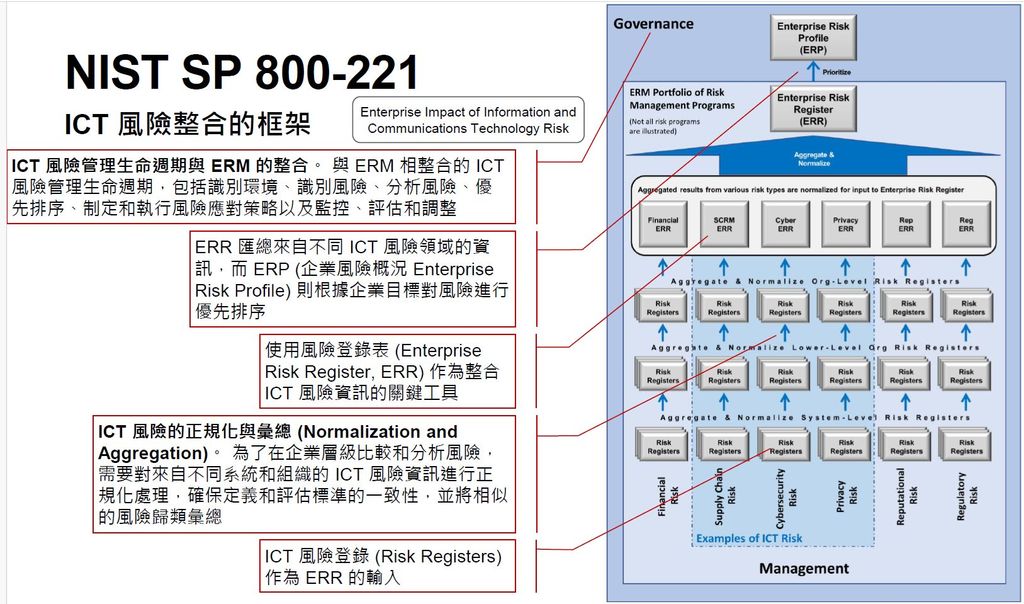

想要了解ICTRM與ERM之所以密不可分,張晉瑞推薦大家閱讀NIST發布的SP 800-221,此份標準文件的全名是資訊與通訊技術風險的企業影響(Enterprise Impact of Information and Communications Technology Risk),當中說明ICTRM與與整個公司的ERM的連結。

在SP 800-221的第二章,NIST深入介紹ITRM與ERM的異同,並逐一探討ICTRM的生命週期管理流程步驟。

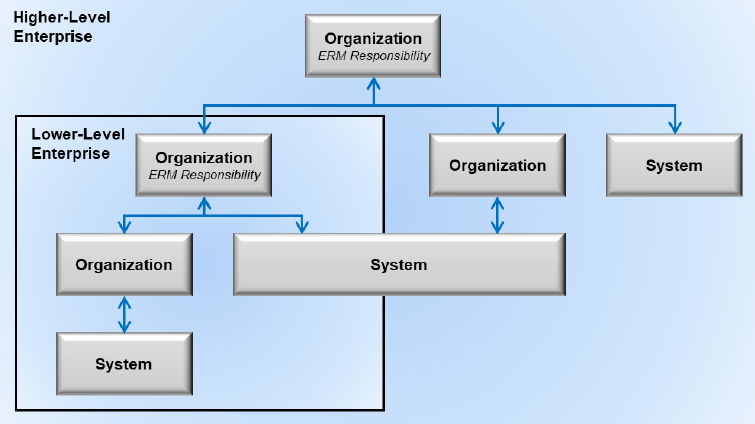

首先,兩者的第一個差異在於,前者是針對組織,後者則是鎖定大型企業,但這兩種風險通常是能彼此互換的。NIST此份標準文件提到,組織可以是任何規模、複雜度、定位的實體,或是較大型組織架構的一部分,企業則是位於階層位置最高位置的組織,可能是由多個組織組成,可涵蓋政府單位與產業。

而且,許多企業面臨的風險是相互依存的,像是網路安全、隱私、信用風險,這些與資通訊科技有關的風險構成ERM,而且,它們都可能關乎未經授權存取儲存於組織的個人財務資料,或是信用相關資料。

根據COSO委員會的企業風險管理框架(ERM Framework)定義指出,ERM是在設定策略和執行策略時整合的文化、能力和實踐,旨在管理風險以創造、保護和實現價值。

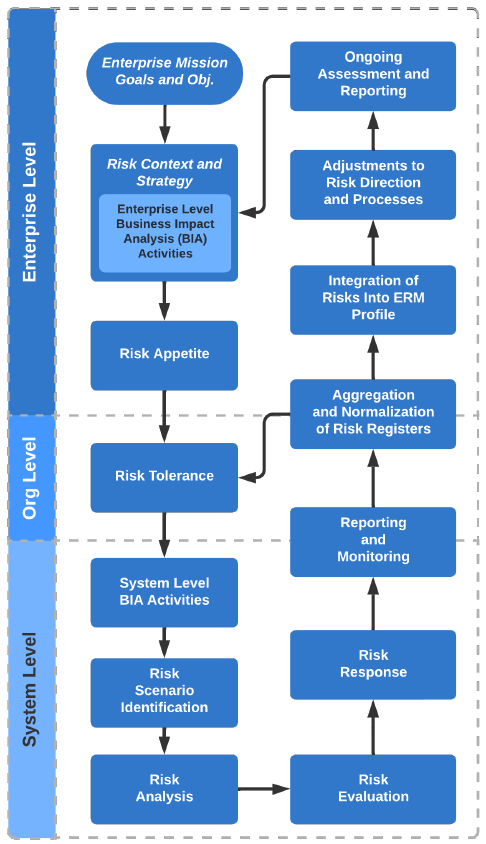

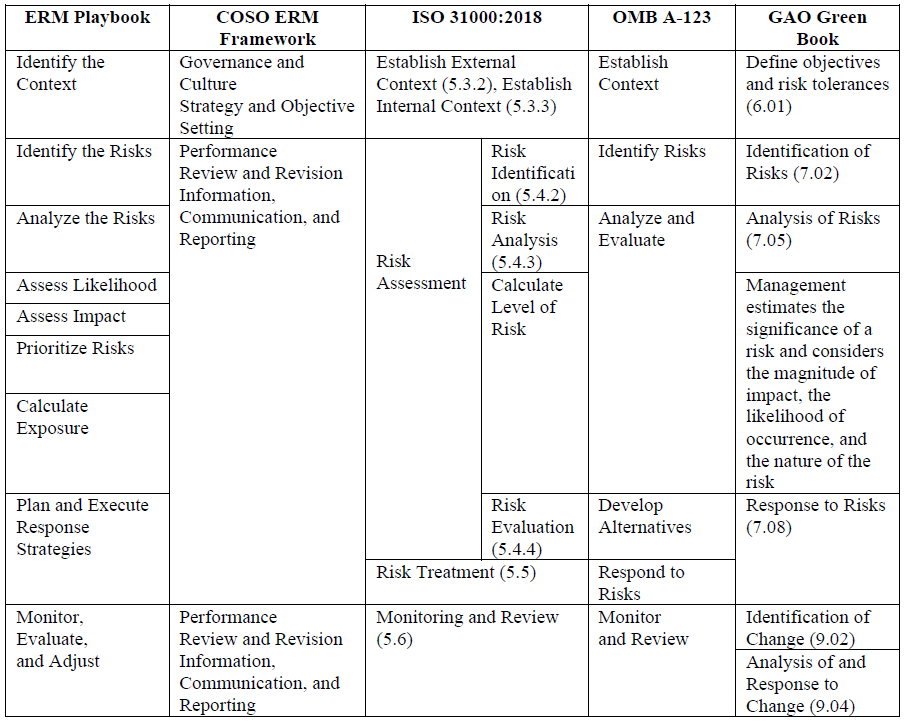

而關於ICTRM的部分,流程依序分為6個階段:

第1步:識別脈絡

要辨識組織維運的整體環境(包含內部與外部)脈絡,像是公司的目標策略方向、業務目標(例如要達成的數字),並且了解看待風險的態度(容忍風險的程度),建立基礎知識。

第2步:辨識風險

廣泛識別組織面臨的正面與負面風險,並且決定哪些事件是強化或阻礙達成目標的類型,當中涵蓋導致組織難以追求發展機會的風險。

第3步:分析風險

針對每個已識別且即將發生的風險事件,評估可能性,並且描述事發後果所導致的潛在衝擊。

第4步:排定風險處理的優先順序

根據可能性與潛在攻擊,計算每個風險暴露在外的程度,並且基於暴露度排定處理風險的優先順序。

第5步:規畫與執行風險因應的策略

針對每個風險決定適當的因應方式,組織的領導階層依據風險指引揭露相關事宜。

第6步:監控、調整、評估與調整風險管理。

持續審視風險管理的結果,確保組織面臨的風險能在情況變化之際,可以維持在預先定義的偏好層級當中。

除了SP 800-221、COSO ERM框架的指引,不論身處何種產業,每個組織都會實施風險管理,所參考的標準,可能是國際常見的ISO 31000、美國政府採用的ERM Playbook,或是依據ISO 31000而成的CNS 31000,就觀念而言,它們幾乎沒有差別。

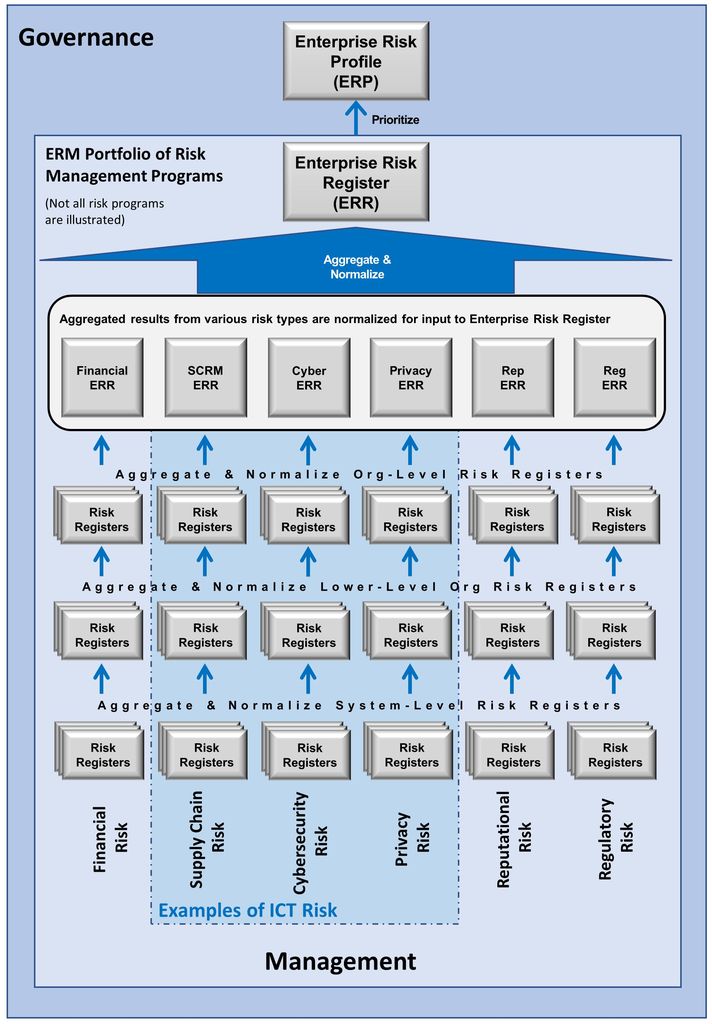

關於ERM與ICTRM的整合,在NIST SP 800-221當中,整個組織是透過能夠綜覽全局的企業風險登錄(Enterprise Risk Register,ERR),以及具有優先處理順序的企業風險剖析(Enterprise Risk Profile,ERP),來支撐這樣的觀察。

對於這樣的組成架構,張晉瑞針對每個要素進行解說。首先,每一種風險會有一份登錄表作為輸入,這份表格來自一層層的風險記錄與描述,裡面也需要載明擁有者(負責人),以及可能性與影響程度的評估,每一條敘述就是一個Register,而且會依循系統、部門(低階組織)、公司(整個組織)、集團(整個企業)等層級逐一累積,進行登記。

而且,在每一個層級當中,除了進行風險的彙總(aggregate),我們需要進行正規化(normalize),而且,評選的標準與相關的作法要有一致性,最終可形成企業風險剖析。張晉瑞強調,簡而言之,當公司要審視整體風險的時候,應該有一個能夠全面檢視的內容,這些是從系統、組織的層級,一個個往上累積而成的,因此,當公司高層詢問資安工作推動現況,我們可能在進行整體報告的過程中,呈現「風險可控」的狀態,因為是經由多個面向逐一評估、累積而來。

那麼,接下來ICT風險該如何與ERM連結?張晉瑞說,風險就是我們想要達到目標會面臨的不確定因素,一個公司業務要成長,或者是要推動南向發展、取得新的訂單、開發新的產品、併購新的對象,但在完成這些目標之前,可能會面臨財務、資安、供應鏈、隱私、信譽,以及法規等層面的風險,我們可透過國際的企業風險管理框架,將這些考量納入。

正視企業整合資通訊科技風險管理的挑戰

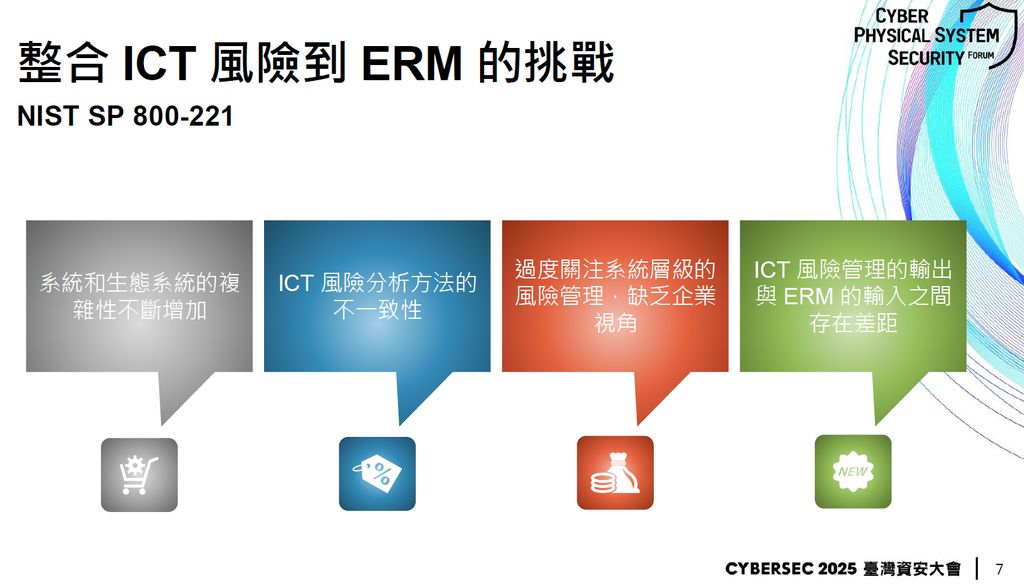

然而,在實務推動這些工作時,我們遇到哪些常見的問題?張晉瑞與客戶討論風險管理時,第一個面臨的挑戰是科技與生態系統的複雜度不斷增加,例如,人工智慧的發展,從專家式AI到到生成式的AI,如今是代理式的AI,新科技不斷出現,風險也持續變化,因此,我們要不斷更新對這些技術的認識,讓我們辨識的風險能夠往上跟公司的策略目標產生連結。

第二個問題是ICT風險分析方法的不一致,因為每個部門、每個層級執行風險分析的方法可能不一樣,例如系統分析時,我們可能從IT技術的角度來著手處理,然而,該如何跟公司層級的分析之間維持一致的關係,因此,我們會需要正規化的處理。

接下來的挑戰與上面有關,那就是:過度關注系統層級的風險管理,缺乏企業視角。一般而言,資訊、資安人員最容易面臨這類挑戰,很難跟非技術背景的董事會成員溝通資通訊科技風險的重要性,為何如此?因為我們關注的是系統層級的風險,我們沒有辦法跟企業視角連結,需要花一些時間說明,前面提到的NIST SP 800-221等框架,也會探討風險如何連結的議題,這部分需要透過多練習、多思考、多表達,進而弭平認知差異。

第四個整合的問題,則是ICTRM的輸出與ERM 的輸入之間存在差距,也和第二、第三個困難有關。關於ICT風險的呈現,我們可能都會從技術的角度加以說明,而非系統面的呈現,但是,就企業風險管理的層級而言,或許無法直接對應到策略目標的達成、組織願景的實現,所以在輸出(ICTRM)與輸入(ERM)的對接,可能都會有一條鴻溝需要跨越。

歐盟數位營運韌性法案的實施,突顯資通訊科技風險的重要

該如何更有效地整合資通訊科技風險管理與企業風險管理?以金融領域而言,針對ICT 營運韌性,目前已有相關的法規遵循要求。這個範例來自歐盟推出的《數位營運韌性法案(Digital Operational Resilience Act,DORA)》,於今年1月17日生效,實施目的是為了確保銀行、保險公司、投資公司和其他金融機構能夠抵禦、應對和恢復ICT中斷,例如網路攻擊或系統故障,該項法規統一與金融業營運韌性相關的規則,適用於20 種金融機構和ICT 第三方服務提供者。

張晉瑞強調,DORA是國際資安發展的重要潮流,臺灣的主管機關也會跟進,要求企業遵循相關規定。他也特別提醒大家注意DORA規範的金融機構,並不只是傳統的銀行、保險、證券,還包括提供新興金融服務的公司,例如虛擬資產交易所、群眾募資(crowdfunding)平臺,而且,也涵蓋第三方服務提供者,包括透過基礎設施、資料中心、雲服務,將ICT系統與服務提供金融業使用的廠商與業者,都是DORA認定的第三方服務提供者。

為了讓大家更快了解DORA的規範,張晉瑞針對六大範圍提出說明,前三類屬於從主管機關的角度出發所提出的要求,後三類則是企業本身要執行的工作。它們分別是:

ICT風險管理

DORA要求金融機構針對ICT風險建立穩健、周延、妥善寫成文件的管理框架,作為整體風險管理系統的一部分,當中涵蓋保護、偵測、遏制、恢復和修復措施。張晉瑞認為,這也就是前面提到的ICTRM、NIST SP 800-221,組織可自行建立,如果沒有想法,也能參考這些框架來設置。

ICT相關事故

對於ICT相關事故,DORA要求金融機構建立記錄、監控、管理,以及回報主管機構的機制,根據事件的嚴重程度,可能需要向監管機構、受影響的客戶,以及合作夥伴報告,張晉瑞認為,這個其實就是資安事件的通報,DORA特別針對ICT有這樣的要求。

數位營運測試

針對ICT的持續運作,DORA要求金融機構定期測試,實際驗證是否具備應付ICT中斷的能力,不要只是紙上談兵。張晉瑞說,這在NIST SP 800-221也提到,組織可參考當中的指引,了解該怎麼準備。

資訊共享

這是指網路威脅資訊與情報的交流,張晉瑞表示,目前歐盟DORA對於網路威脅情資的態度,是鼓勵而非強制要求(encouraged by not “required”),而在臺灣,是金融業有F-ISAC,其他的產業都各有ISAC,大家的目的其實都是為了分享情資,使彼此很快知道現在外面到底發生什麼事情?會不會輪到自己遭到攻擊?

ICT第三方風險管理

面對向金融機構提供服務的關鍵ICT 第三方服務提供者,DORA也要求金融機構要建立監督機制。張晉瑞認為,這意味著,我們要有方法管理、監督第三方供應商造成的風險,呼應企業風險管理框架提到的這類議題,此時可以將參考相關的要求,或從中延伸,找出適合組織本身的合規方式。

針對關鍵的ICT 第三方服務供應商(critical ICT third-party service providers),歐洲監管機構(European Supervisory Authorities,ESAs)可實施監督。張晉瑞解釋,ESA旗下有多種監管機構的小組,對於關鍵第三方供應商,像是大型的雲端服務廠商,會有很多要求,如果供應商不合格或違反第三方風險管理的原則,將面臨ESAs的懲罰或被要求執行相對應的作為。

就法規要求而言,張晉瑞認為,歐盟推動的DORA與臺灣金管會實施的金融資安行動方案,有共通之處。例如,金融資安行動方案追求安全、便利、不中斷的金融服務目標,當中的「不中斷」其實就是營運韌性,只是DORA更加明確列出技術要求,並且提供很多特別的補充說明。

盤點企業整合資通訊科技風險管理的必要性

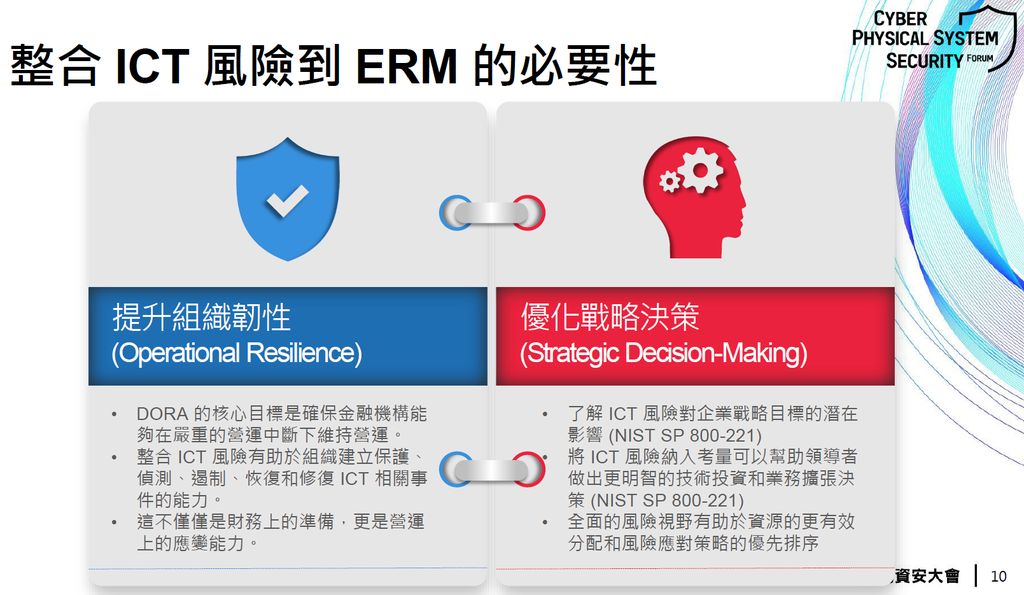

綜合NIST SP 800-221的指引與歐盟DORA的規範,我們可以看到整合資通訊科技風險管理與企業風險管理的必要性,張晉瑞表示,這能提供兩大理由。

首先是能提升組織營運韌性,以DORA為例,歐盟希望金融機構在ICT面臨嚴重的中斷狀況時,營運還能夠繼續維持,而且,一旦發生資安事故,組織能夠知道有方法回應,妥善處理相關事宜,因為企業風險整合ICT風險之後,將有助於組織建立保護、偵測、遏制、恢復和修復ICT相關事件的能力。除此之外,面臨各種突發狀況,張晉瑞提醒,組織的營運韌性並不只是考量財務的層面,準備資本來應付市場的活動,更包括本身能否具備充足的應變能力,能夠持續運作而不中斷,因此,提升組織營運韌性,是ICT風險管理與企業風險管理都無法迴避的議題。

另一個理由是優化戰略決策,因為組織需認知為何要投資推動風險管理,以及ICT風險對企業戰略目標的潛在影響。為了幫助大家理解這當中的關係,張晉瑞重申風險管理的本質,就是為了正視影響策略目標達成的因素,而且我們要知道當中的關聯在哪裡,後續進行決策時,就能因為充分納入這些考量而更有依據,而且是決定重要業務跟策略的基礎。

舉例來說,如果企業到國外投資,當地水電的供應如果不穩定,可能就會對營運造成重大的影響,而這就是其中一種ICT風險,我們需要納入整體考量,以便做出更明智的技術投資和業務擴張決策。

此外,ICT風險管理與企業風險管理也牽涉資源的有效分配,以及應對策略的優先順序排列。該如何在組織內部推動這項工作?張晉瑞舉出歐盟DORA的例子,呈現金融機構面臨的營運韌性法規遵循要求,他預期未來臺灣對營運韌性的期望也會越來越高,受到較高要求的金融業通常是率先施行此類規範的產業,許多重要的產業勢必也將逐漸往同樣的方向靠近。

如此一來,我們與高階主管溝通ICT風險管理時,透過這樣的角度,能夠有同樣水平的對話,而且可以與全公司的管理放在一起考量,因為風險管理應該是全公司用同一套方法,然後由上而下推動。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02