駭客鎖定企業的SSL VPN系統下手,企圖藉此取得初期入侵的管道,這樣的現象不時傳出,如今有研究人員發現針對特定廠牌系統的大規模攻擊活動,呼籲用戶要採取相關措施因應。

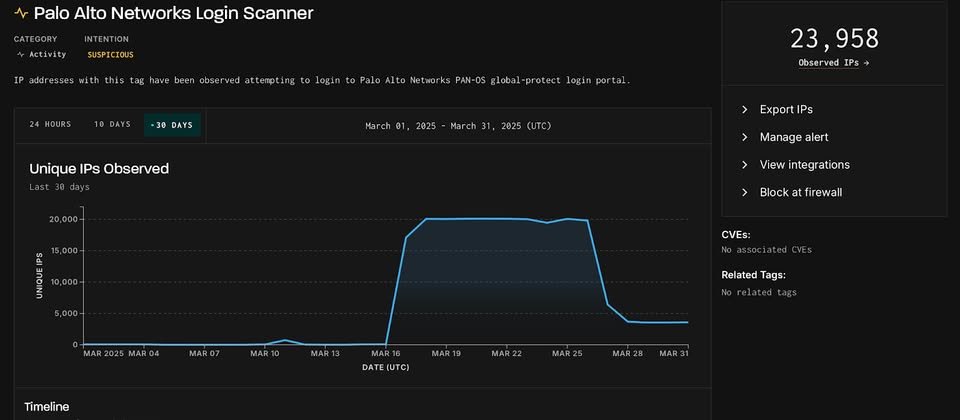

3月底威脅情報業者GreyNoise提出警告,他們觀察到針對Palo Alto Networks的GlobalProtect入口網站新一波的掃描登入活動,最近1個月有近2.4萬(23,958)個來源IP位址嘗試存取這些SSL VPN系統。針對這樣的情況,Palo Alto Networks表示他們已掌握GreyNoise部落格揭露的內容,將積極監控相關情勢、確認可能會造成的影響,並評估是否需要採取緩解措施。

這波攻擊從3月17日出現,持續至26日,大部分的攻擊來自美國及加拿大,分別有16,249及5,823個IP位址,但也有來自芬蘭、荷蘭、俄羅斯的攻擊。而對於攻擊者主要下手的標的,主要是位於美國的GlobalProtect主機,但英國、愛爾蘭、俄羅斯、新加坡也出現相關攻擊。

GreyNoise指出,在這段期間,他們也發現鎖定該廠牌防火牆作業系統PAN-OS的攻擊行動,其中針對PAN-OS Crawler的活動於3月26日達到高峰,當時有2,580個IP位址發動攻擊。對此,GreyNoise呼籲Palo Alto Networks用戶,應儘速檢視3月份的事件記錄內容,並執行詳細的調查,進一步釐清是否有遭到入侵的跡象。

有鑑於駭客專門鎖定Palo Alto Networks的資安系統而來,GreyNoise認為這樣的現象與去年4月思科揭露的攻擊行動ArcaneDoor有共通之處,當時駭客組織UAT4356(Storm-1849)專門針對思科的ASA防火牆設備而來,專門針對思科的ASA防火牆設備而來,從而在受害組織的網路環境植入後門程式。由於這波攻擊針對GlobalProtect入口網站而來,也很難不讓人聯想近期該公司修補的PAN-OS資安漏洞CVE-2024-0012、CVE-2025-0108、CVE-2025-0109、CVE-2025-0111,都是出現於網頁管理介面,且有部分被用於實際攻擊行動。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02