2016年蔡英文總統上任提出「資安即國安」的核心理念,積極推動國家安全戰略,8年之後賴清德政府延續這樣的基調,預告將提出新的戰略主張《國家資通安全戰略2025》,其中最重要的訴求,就是提升整個社會的防衛韌性。

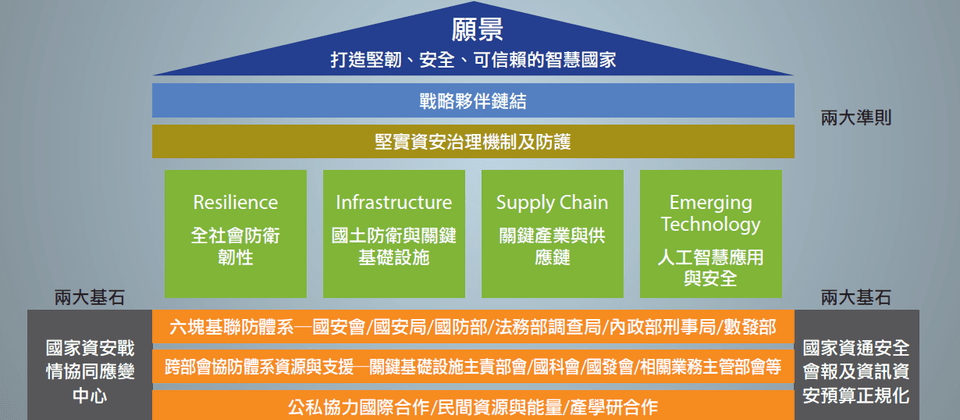

在最新的資通安全戰略當中,終極願景就是打造堅韌、安全、可信賴的智慧國家。為了實現這樣的目標,此戰略特別強調兩大準則,那就是:戰略夥伴鏈結,以及堅實資安治理機制及防護。

【攻擊與威脅】

中國駭客UNC3886對Juniper路由器設備下手,植入後門程式TinyShell變種

資安業者Mandiant指出,去年中旬UNC3886開始鎖定Juniper Networks的路由器設備,植入以TinyShell為基礎打造的變種後門程式,這些後門具有不同型態,包含主動執行或是被動接收命令的運作模式,有的能利用嵌入式指令碼停用受害裝置的事件記錄功能,使得攻擊者能大幅減少留下來的作案痕跡。

究竟駭客如何對路由器下手?Mandiant指出是利用處理程序注入的手法,突破Juniper網路設備作業系統Junos OS子系統Verified Exec(Veriexec),此為檔案完整性防護機制,主要用途是防止未經授權的程式碼在Junos OS執行。

而對於上述的攻擊手段,已被登記編號為CVE-2025-21590的漏洞,Juniper Networks也發布作業系統更新防堵這項弱點,並指出這項漏洞發生的原因為作業系統核心不當隔離造成,握有特殊權限的本機攻擊者,可透過Shell在受影響設備注入任意程式碼,4.0版CVSS風險為6.7分(3.1版為4.4分)。

過去犯下多起鎖定銀行SWIFT系統盜轉的北韓駭客組織Lazarus,最近因為竊取Bybit交易所加密貨幣再次登上新聞版面,該組織竊取了40.1萬個以太幣(ETH)、9萬個質押以太幣等,造成14.6億美元(約新台幣478億元)損失,創下堪稱加密貨幣業歷來最大規模竊案。

為此,美國聯邦調查局在2月底已發布關於北韓TraderTraitor惡意網路活動的公告,指出該加密貨幣竊盜活動的幕後攻擊者,就是資安界通常被追蹤為Lazarus(APT38、BlueNoroff)的北韓駭客組織。只是,後續該駭客組織洗錢行動也相當迅速,3月4日已證實有20%遭駭的以太幣已無法追蹤,僅3%被凍結,還有77%尚在追蹤範圍內。

目前,Bybit為了追回這些被竊的加密貨幣,已祭出名為LazarusBounty的懸賞計畫(Lazarusbounty.com),以獎勵協助他們追回被竊資產的白帽駭客與資安專家,獎勵金為追回金額的10%,目前已發放430萬美元給22位協助追回的貢獻者。

其他攻擊與威脅

◆駭客利用AI設置假的GitHub儲存庫,企圖散布惡意程式SmartLoader、Lumma Stealer

◆假借訂房網站的名義從事ClickFix網釣攻擊,駭客針對旅館從業人員散布惡意程式

◆勒索軟體SuperBlack透過Fortinet身分驗證繞過漏洞入侵受害組織

【漏洞與修補】

作為許多企業內部採用的DevOps平臺,GitLab對軟體應用程式開發的協同合作相當重要,安全性與可用性不足,將造成很大的影響,因此,一有漏洞相關消息,企業必須要密切注意,及早進行修補或或緩解工作。

3月12日GitLab針對社群版(CE)及企業版(EE)發布安全更新17.9.2、17.8.5、17.7.7版,修補9項漏洞,其中被列為重大層級的CVE-2025-25291、CVE-2025-25292相當危險,特別值得留意。

這兩個漏洞出現在名為ruby-saml的程式庫,影響啟用SAML單一簽入(SSO)的GitLab執行個體,在特定的情況下,一旦攻擊者能夠存取已由身分驗證提供者(IdP)簽署的有效SAML檔案,就有機會以有效的使用者通過身分驗證,4.0版CVSS風險評為8.8(滿分10分)。

思科針對IOS XR設備發布2025上半年例行更新,修補10項資安漏洞

半年前轟動全球的中國駭客Salt Typhoon攻擊美國電信業者事故鬧得沸沸揚揚,關鍵環節之一正是思科路由器平臺是駭客主要的入侵管道,因此,該廠牌路由器的漏洞修補消息,勢必受到更大的關注。

本週二(3月12日)思科針對網路設備作業系統IOS XR發布上半年例行更新,總共修補10項資安弱點,其中有7項為高風險層級、3個為中度風險層級,CVSS風險值介於4.0至8.8分。

根據風險評分的高低,最危險的是命令列(CLI)權限提升漏洞CVE-2025-20138,通過身分驗證的本機攻擊者能利用這項弱點,在作業系統底層以root權限執行任意命令,風險值為8.8。

西門子公告伺服驅動馬達設備Sinamics S200重大漏洞,若不處理攻擊者可用來植入惡意韌體

3月11日西門子發布資安公告,指出旗下的伺服驅動馬達設備Sinamics S200部分版本存在資安漏洞CVE-2024-56336,起因是這些裝置存在未上鎖防護的開機載入工具(bootloader),使得攻擊者有機會植入不受信任的韌體造成損害。

這項漏洞存在於特定序號的Sinamics S200,IT人員可以檢查設備序號確認,存在漏洞的設備序號開頭為SZVS8、SZVS9、SZVS0、SZVSN,以及FS編號為02的Sinamics S200,就有可能受到影響。此漏洞4.0版CVSS風險為9.5分,3.1版風險值為9.8,相當危險。

對於該漏洞的緩解,西門子呼籲用戶應遵循他們公布的通用資安建議措施,加強曝險設備的資安防護。

其他漏洞與修補

◆兆勤修補旗下DSL、光纖、Wi-Fi訊號延伸設備高風險命令注入漏洞

◆產生JSON事件記錄的Python程式庫存在高風險漏洞,恐導致任意程式碼執行

【資安產業動態】

在全社會防衛的基礎上打造國家資安韌性,國家資通安全戰略2025即將正式公布

自2016年蔡英文總統上任以來,政府便以「資安即國安」為核心理念,積極推動國家安全戰略。這一理念不僅代表著對資訊安全領域的高度重視,更反映出在全球網路威脅日益多元、複雜的背景下,資訊安全與國家安全早已密不可分。

隨著2024年賴清德總統就任,儘管繼續沿用「資安即國安2.0版」(2021年至2025年)的戰略基調,但政府進一步提出了《國家資通安全戰略2025》,以期在未來四年內全面提升全社會防衛韌性。

這份戰略文件不僅針對能源及關鍵基礎設施的安全進行規畫,同時涵蓋資通、運輸與金融網路等多個層面,主要願景則是打造一個堅韌、安全、可信賴的智慧國家。國安會諮詢委員李育杰強調,該戰略目前已獲得總統同意,正在進行文字修正與排版調整,預計將於3月正式對外公布。

近期資安日報

【3月13日】殭屍網路Ballista綁架6千臺尚未修補的TP-Link無線基地臺

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09