昨天我們報導微軟發布11月例行更新(Patch Tuesday),當中修補了已遭到利用的零時差漏洞CVE-2024-43451,此為NTLM雜湊值洩露欺騙漏洞,一旦遭到利用,攻擊者就能取得使用者的NTLM雜湊資料而能冒用其身分。隔天通報此事的資安業者ClearSky表示,俄羅斯駭客UAC-0194於5個月前將其用於網釣攻擊。

值得留意的是,他們也特別強調使用者相當容易中招,無論是對駭客提供的檔案右鍵點選,或是刪除、拖曳到其他資料夾,都有可能觸發漏洞。

【攻擊與威脅】

俄羅斯駭客利用NTLM雜湊洩漏欺騙零時差漏洞,攻擊烏克蘭企業組織

本週微軟於11月例行更新(Patch Tuesday)當中,修補4項零時差漏洞,其中一項已被提前公開,且出現攻擊行動的NTLM雜湊值洩露欺騙漏洞CVE-2024-43451引起外界關注,通報此事的研究人員指出,俄羅斯駭客將其用於攻擊烏克蘭。

究竟駭客如何利用這項漏洞?通報此事的資安業者ClearSky表示,他們在今年6月察覺俄羅斯駭客組織UAC-0194將其用於攻擊烏克蘭企業組織,駭客濫用已遭到入侵的烏克蘭政府機關郵件伺服器寄送釣魚信,聲稱收信人必須依照指示更新學歷證明資料,這些信挾帶惡意URL檔案。

一旦收信人以右鍵點選、刪除、移動,或是與此URL檔案進行互動時,就會觸發CVE-2024-43451,電腦將與攻擊者的伺服器連線,下載木馬程式SparkRAT及其他作案工具。如此一來,攻擊者就能透過SparkRAT控制受害電腦,並設法在電腦重開機後讓該木馬程式持續運作。

D-Link已終止支援的NAS設備重大漏洞,傳出已被用於攻擊行動

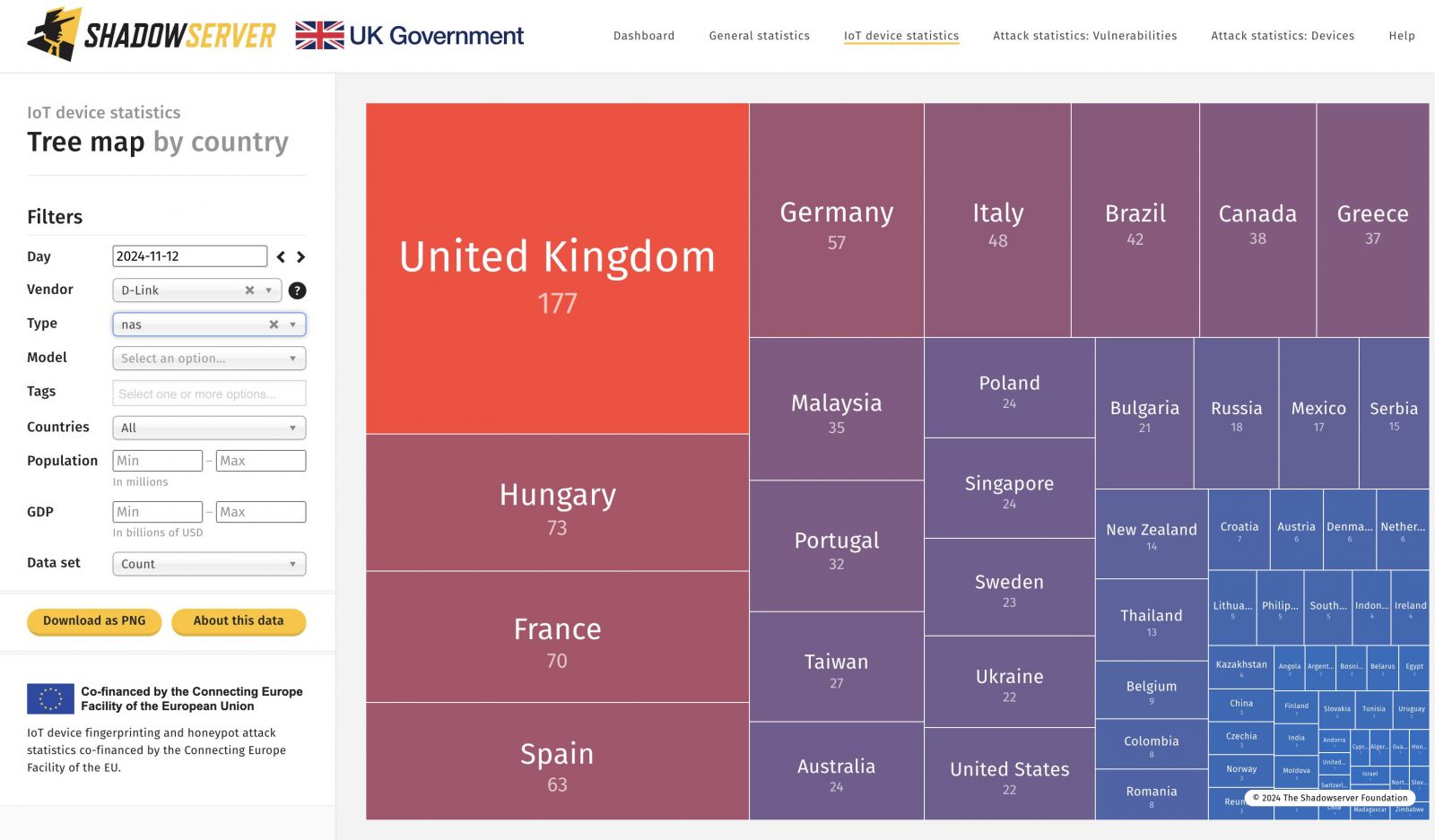

一週前研究人員Netsecfish揭露D-Link網路儲存設備(NAS)重大層級的命令注入漏洞CVE-2024-10914,影響DNS-320、DNS-320LW、DNS-325,以及DNS-340L等4款機種,D-Link證實確有此事,並表明這些設備生命週期已經結束(EOL),他們不會提供修補程式。當時研究人員估計全球約有6.1萬臺裝置曝險,很快就會被駭客盯上,如今出現嘗試利用漏洞的情況,但有其他資安機構對於曝險的數量,提出不同的觀察。

一週前研究人員Netsecfish揭露D-Link網路儲存設備(NAS)重大層級的命令注入漏洞CVE-2024-10914,影響DNS-320、DNS-320LW、DNS-325,以及DNS-340L等4款機種,D-Link證實確有此事,並表明這些設備生命週期已經結束(EOL),他們不會提供修補程式。當時研究人員估計全球約有6.1萬臺裝置曝險,很快就會被駭客盯上,如今出現嘗試利用漏洞的情況,但有其他資安機構對於曝險的數量,提出不同的觀察。

11月13日Shadowserver基金會提出警告,他們從12日開始發現有人試圖利用這項漏洞的跡象,呼籲用戶應儘速將這些設備從網路上移除。攻擊者嘗試對/cgi-bin/account_mgr.cgi進行命令注入,想要觸發CVE-2024-10914。

中國駭客Volt Typhoon傳出捲土重來,再度建置殭屍網路

自去年5月曝光的中國駭客組織Volt Typhoon,今年1月美國宣布破壞其建置的殭屍網路KV Botnet,但有研究人員指出,這些駭客近期又捲土重來,企圖打造新的殭屍網路環境。

資安業者SecurityScorecard指出,在去年5月微軟與美國政府聯手,公布這些駭客自2021年開始針對美國關鍵基礎設施(CI)的攻擊行動,駭客似乎消聲匿跡了一段時間,但到了去年底,這些駭客重出江湖,入侵思科及Netgear路由器,部署名為JDYFJ的殭屍網路叢集,他們將C2架設在荷蘭、拉脫維亞、德國,並使用加密通道來迴避偵測。而該殭屍網路命名的由來,正是因為攻擊者自行簽章的SSL憑證,就叫做JDYFJ。

到了今年初,全球執法單位對其進行圍剿,破壞部分殭屍網路環境,這些駭客很快就在Digital Ocean、Quadranet、Vultr設置新的C2伺服器,註冊新的SSL憑證來迴避相關調查。而在9月,這些駭客利用JDYFJ叢集在全球暗中路由攻擊流量,並強化他們的基礎設施。

其他攻擊與威脅

◆惡意程式載入工具Emmenhtal Loader透過系統內建工具,傳送竊資軟體LummaC2

其他漏洞與修補

◆Ivanti為VPN系統、NAC、遠端存取工具重大漏洞進行修補

◆Intel、AMD發布11月例行更新,為旗下晶片修補逾80項弱點

【資安產業動態】

NCC防堵詐騙簡訊祭出新措施,要求電信業者建立商業簡訊白名單機制

為避免民眾收到惡意簡訊,不慎點入簡訊內容中的短網址連結或電話號碼,導致個資或財產遭到詐騙,NCC針對商業簡訊祭出新措施,11月18日起將要求商業簡訊如果含有URL、短網址或電話號碼,電信業者在協助發送之前需先檢驗發送者是否與企業登錄資料相符,如果發現不符,將不能發送商業簡訊。附帶一提,電信業者可對審核通過受信任的企業建立白名單機制,不需偵測簡訊內連結、電話號碼。

NCC主任祕書黃文哲表示,新措施是針對大量發送的商業簡訊,一般個人發送的簡訊,兼顧政府打詐,以及尊重個人祕密通訊自由,個人簡訊可允許一天發送50則以內,如果個人簡訊內容也涉及詐騙行為,例如個人簡訊內容因為涉詐被165專線檢舉,將會封鎖該簡訊的電話號碼,並通報給其他電信業者,依打詐專法後續處理,終止或暫停其服務。

防止iPhone未經授權存取,iOS 18.1加入4天未解鎖自動重開機功能

根據科技新聞網站404media報導,美國警方發現,蘋果似乎悄稍為iPhone加入達到特定時間皆未解鎖,就會逕自重新開機的機制,目的很有可能是防範手機遭人以破解工具竊取密碼或是其他帳密資料。警方同儕單位發出示警。一名嫌犯在警局拘留期間,其iPhone竟然自行重開機,使現有警方破解工具失效,增添辦案難度。不過,蘋果並未對此做出回應。

對此,有研究人員針對iOS 18.1進行分析,發現蘋果加入inactivity reboot的新功能,只要iPhone長達4天沒有解鎖,就會自動重開,再者,手機的狀態也會從After First Unlock(AFU)變成Before First Unlock(BFU),在此狀態下,能從手機擷取的資料項目將會大幅降低。

其他資安產業動態

◆資安業者Bitdefender打造勒索軟體ShrinkLocker解密工具,藉由復原BitLocker密碼還原檔案

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09