研究人員Netsecfish於D-Link旗下部分型號的網路儲存設備(NAS)發現重大層級的CVE-2024-10914,此為命令注入漏洞,存在於NAS設備名為account_mgr.cgi的URI,發生在CGI指令碼cgi_user_add處理name參數的過程,未經身分驗證的攻擊者有機會利用偽造的HTTP GET請求,藉由漏洞注入任意的Shell命令,估計全球約有6.1萬臺設備曝險。

這項漏洞影響DNS-320、DNS-320LW、DNS-325,以及DNS-340L等4款機種,根據漏洞資料庫VulDB的評估,此漏洞的4.0版CVSS風險評分為9.2(滿分10分)。

研究人員也進一步說明攻擊者如何利用這個漏洞,他們可對NAS發送特製的HTTP GET請求,並將惡意輸入的內容挾帶於name參數當中,這麼一來,就會觸發帶有name參數的cgi_user_add命令,並在設備注入Shell命令。

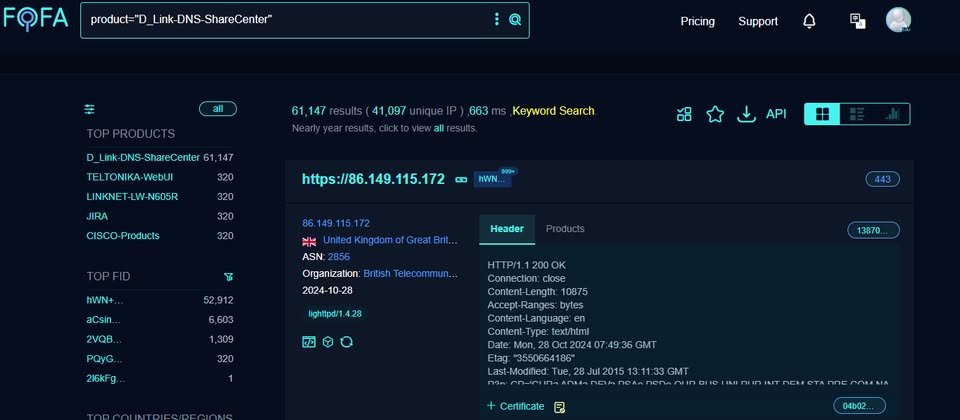

針對該漏洞曝險的情況,Netsecfish透過物聯網搜尋引擎FOFA進行調查,結果從41,097個IP位址當中,找到61,147臺設備,其中英國有10,381臺最多,義大利、德國、俄羅斯居次,分別有5,835臺、4,877臺、3,936臺。

對此,11月8日D-Link發布資安公告證實上述漏洞,但也表明這些設備的產品支援狀態皆為生命週期結束(EOL)或是服務週期終止(EOS),該公司將不予處理,呼籲用戶儘速汰換設備。

值得留意的是,近期產品週期結束但被揭露有資安漏洞的D-Link設備,並非首例,今年4月,Netsecfish揭露高風險漏洞CVE-2024-3273,估計全球超過9萬臺D-Link設備曝險,事隔不到一週威脅情報業者GreyNoise、Shadowserver基金會證實,已有漏洞嘗試利用攻擊的跡象。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03