研究人員在調查資安漏洞的過程,很有可能面臨系統維護業者、軟體開發業者的關切,認為研究人員在從事駭客行為而採取法律行動,對此,近期有國家特別針對研究人員調整相關法律,而引起注目。

德國聯邦司法部本週提出新的刑法修正草案,就是針對此事而來,而透過修法保護資安研究人員的做法已有先例,2022年,美國修訂《電腦詐欺及濫用法案(CFAA)》,豁免研究人員遭到起訴的風險。

【攻擊與威脅】

軟體供應鏈攻擊已在近年成為不可忽視的威脅,Checkmarx資安研究團隊最近發現了一種新手法,過程中運用區塊鏈技術。該攻擊使用以太坊(Ethereum)區塊鏈智慧合約作為指揮與控制(C2)伺服器的中介,透過NPM套件傳播跨平臺惡意軟體。這種新手段,不僅提升了攻擊的隱蔽性,也使攻擊架構更難被阻斷,成為軟體供應鏈的新威脅。

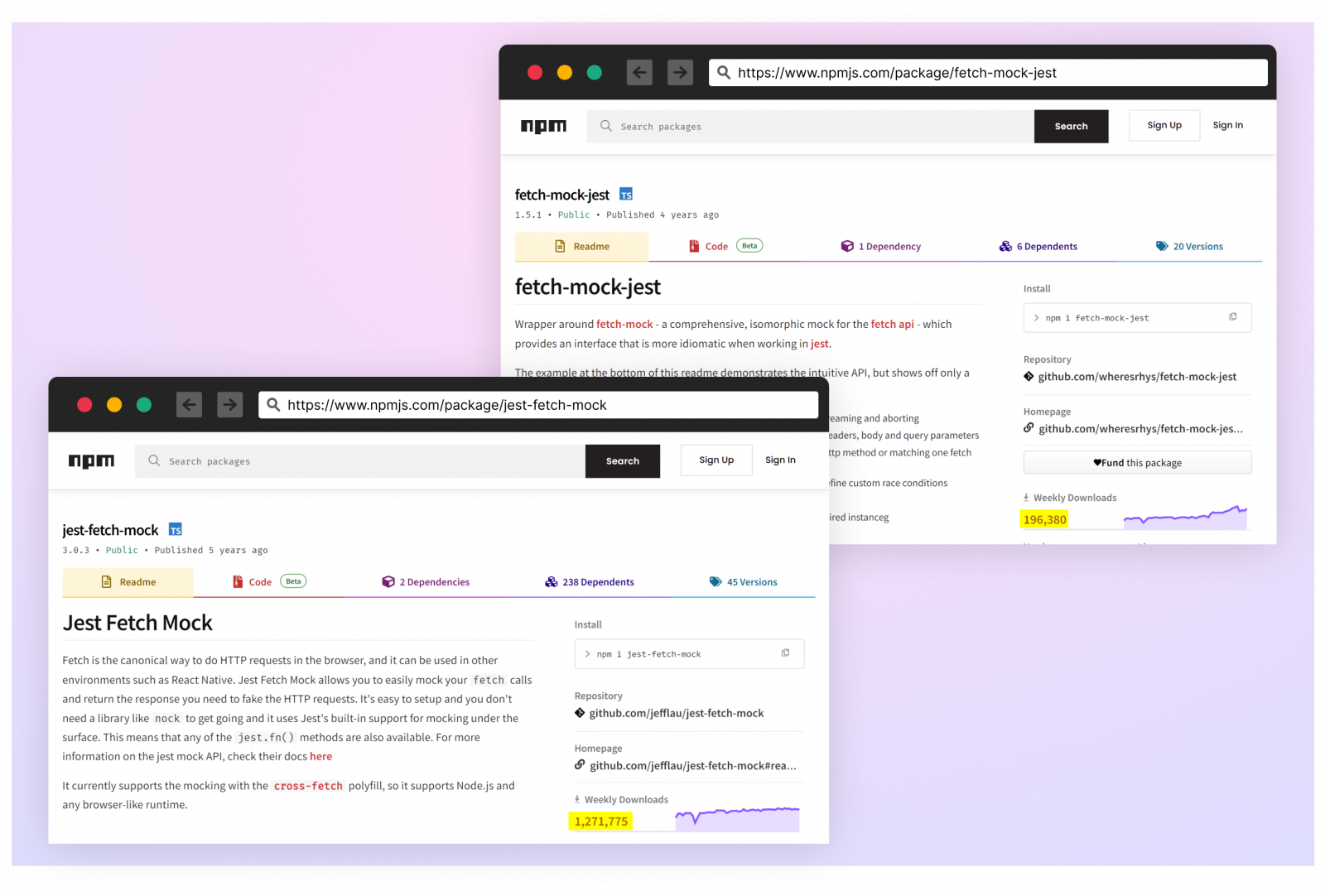

該攻擊行動透過NPM生態系中的仿冒套件jest-fet-mock啟動,該套件偽裝成為合法的JavaScript測試工具。攻擊者利用名稱誤植(Typosquatting)技術,在NPM中發布仿冒套件,而該套件在安裝過程會執行預安裝腳本以自動載入惡意程式碼,並進行下一步攻擊程序。

值得留意的是,該攻擊不僅針對Windows平臺,同時也影響Linux與macOS開發環境。由於開發人員通常擁有更高的系統權限,開發套件也會整合至CI/CD工作管線,因此會對開發環境和建置系統帶來更高的安全性風險。

竊資軟體Strela Stealer鎖定歐洲而來,利用WebDAV隱匿行蹤

惡意軟體濫用WebDAV共用資料夾來隱匿行蹤的做法,今年已有數起,例如:4月出現的惡意軟體IcedID變種Latrodectus,攻擊者從網頁應用程式開發平臺Firebase下載JavaScript檔案,並於受害電腦執行,就會從WebDAV共享資料夾啟動MSI安裝檔,而能啟動該惡意軟體,如今類似的手法再度出現。

惡意軟體濫用WebDAV共用資料夾來隱匿行蹤的做法,今年已有數起,例如:4月出現的惡意軟體IcedID變種Latrodectus,攻擊者從網頁應用程式開發平臺Firebase下載JavaScript檔案,並於受害電腦執行,就會從WebDAV共享資料夾啟動MSI安裝檔,而能啟動該惡意軟體,如今類似的手法再度出現。

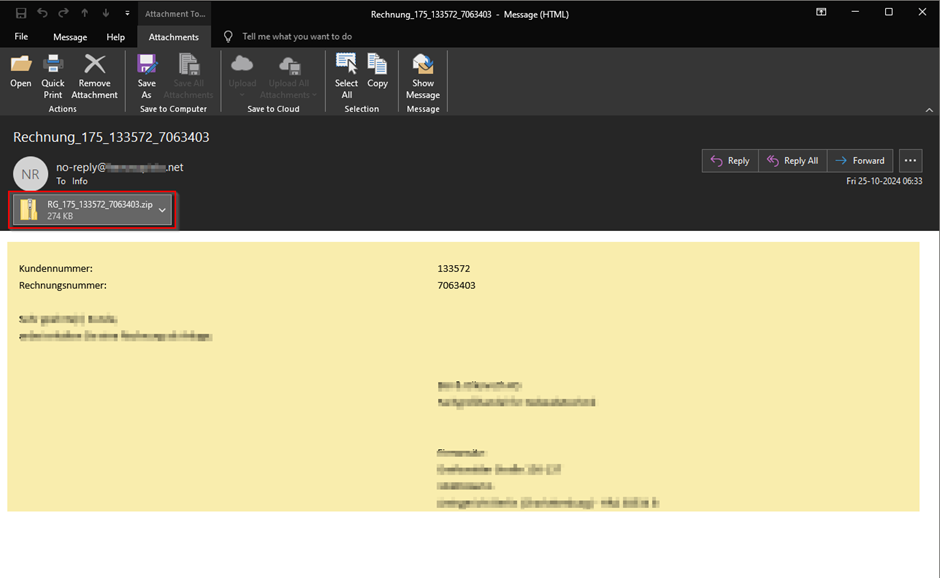

資安業者Cyble發現最新一波竊資軟體Strela Stealer攻擊行動,駭客鎖定中歐及歐洲西南部地區,假借發票通知的名義寄送釣魚郵件。這些信件挾帶ZIP附件檔案,該壓縮檔內含經重度混淆處理的JavaScript檔案,駭客在其中埋藏了經Base64處理的PowerShell命令,一旦執行,就會從WebDAV伺服器啟動惡意酬載,從而竊取電子郵件配置的相關資訊,以及詳細的系統資訊,使得攻擊者能對受害電腦進行下個階段的惡意行為。

為何攻擊者直接從WebDAV伺服器執行Strela Stealer?主要目的就是想避免在受害電腦留下惡意的DLL檔案,想要躲過資安系統的偵測。

其他攻擊與威脅

◆中國駭客MirrorFace以世界博覽會為誘餌,攻擊歐洲外交官

◆Palo Alto Networks修補的遷移工具漏洞已出現攻擊行動

【漏洞與修補】

HPE Aruba Networking修補Wi-Fi基地臺系統軟體漏洞,其中兩個嚴重程度達9分以上

11月5日HPE Aruba Networking發布資安公告,修補旗下無線基地臺一系列的漏洞,並指出其中的CVE-2024-42509、CVE-2024-47460為重大層級特別危險。

這兩個漏洞皆涉及基地臺管理協定(PAPI)存取的命令列介面(CLI)服務,一旦成功利用,攻擊者可在未經身分驗證的情況下,發動命令注入攻擊,CVSS風險評為9.8、9.0,影響執行Instant AOS-8及AOS-10的無線基地臺,至於Mobility Conductor、Mobility Controllers、SD-WAN閘道設備則不受影響。

從公告的內容來看,漏洞的發生原因、造成的影響,HPE都採用一模一樣的敘述,但兩者的評分卻有所落差。發生這種現象的原因,也許可以從漏洞的危險程度評估看出瑞倪,CVE-2024-42509遭濫用的複雜度較低(AC:L),導致此漏洞的風險評分高於CVE-2024-47460。

Windows版Veritas網路備份工具存在漏洞,攻擊者可用來提升權限

本週Veritas發布資安公告,指出Windows版網路備份系統NetBackup存在高風險權限提升漏洞(尚未取得CVE編號),影響用戶端、Primary Server、Media Server等元件,具有這個漏洞的產品版本涵蓋10.0至10.4.0.1版,該公司指出,不再受到支援的舊版也可能曝險。

該公司指出,這項漏洞涉及不受控制的搜尋路徑元素,一旦攻擊者取得安裝NetBackup的磁碟根目錄寫入權限,就有機會藉由漏洞部署惡意DLL程式庫,一旦使用者執行NetBackup命令,就會載入此DLL,並執行攻擊者的程式碼,此漏洞的CVSS風險評為7.8分。至於如何在適當時機讓使用者執行NetBackup命令,以觸發攻擊?Veritas指出,可利用社交工程手法達到目的。

ABB智慧建築能源管理系統存在重大漏洞,恐讓攻擊者接管、遠端執行程式碼

10月底資安業者VulnCheck發布工控系統資安警告,主角是ABB智慧建築能源管理系統Cylon Aspect的漏洞CVE-2023-0636、CVE-2024-6209,根據他們的調查,全球有265套系統可透過網際網路存取,但有214個尚未修補,由於近期已有公開的概念性驗證程式碼(PoC),很有可能接下來就會有人將其用於實際攻擊。

其中,命令注入漏洞CVE-2023-0636最令人擔心!攻擊者有機會在未經身分驗證的情況下,遠端利用漏洞執行程式碼,而且,ABB起初評為高風險層級,CVSS風險值為7.2,但後來美國國家漏洞資料庫(NVD)評為9.8分。為何前後評分出現如此懸殊的差距?原因在於當時ABB認為,攻擊者想要利用漏洞,前提是必須通過身分驗證,但相關研究後續指出並非如此,問題在於身分驗證流程並未完全強制執行,而讓攻擊者有機可乘。

另一個漏洞CVE-2024-6209,問題也不小,因為這是未經授權的檔案洩露弱點,攻擊者能藉此取得使用者的明文帳密資料,並用於命令注入或是遠端執行程式碼,4.0版CVSS風險評為9.4。

【資安產業動態】

德國打算修改刑法內容,針對發現資安弱點的研究人員提供司法保障

11月4日德國聯邦司法部提出新的刑法修正草案,打算為願意協助供應商找到資安漏洞的研究人員提供法律層面的保障。聯邦司法部長Marco Buschmann表示,透過新的法律,消除資安研究人員承擔刑事責任的風險。

新的草案主要是調整《刑法(StGB)》第202a條的內容,當資安研究人員、資安業者,或是白帽駭客在偵測及防堵漏洞的過程中,只要不被認定為「未經授權(unauthorized)」,就有機會免除法律責任。

這項草案正尋求各州及相關機構的意見,並在12月13日前回覆,再由聯邦議會進行最終審議。

其他資安產業動態

近期資安日報

【11月7日】惡意程式框架Winos 4.0鎖定中國遊戲玩家而來

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02