為了迴避端點電腦的防毒軟體及EDR系統偵測,攻擊者打造能繞過這些端點防護系統的工具可說是越來越常見,而在最近一起攻擊行動裡,駭客測試新型態的端點防護繞過工具引起研究人員注意。

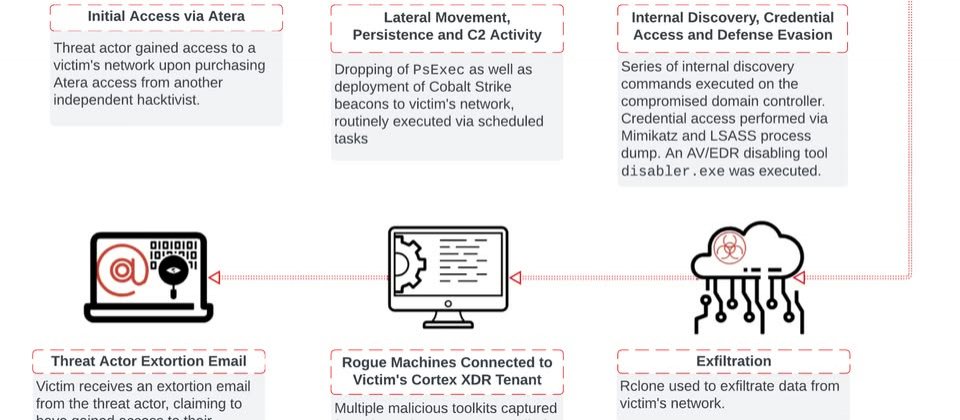

資安業者Palo Alto Networks揭露發生在客戶的資安事故,攻擊者向初始入侵掮客(IAB)購買能透過遠端管理軟體Atera存取的管道,而能成功進行目標企業的網路環境,在攻擊行動裡,對方試圖運用惡意系統,將該廠牌的Cortex XDR代理程式部署到虛擬環境。研究人員認為,駭客此舉是藉由自帶驅動程式(BYOVD)手法,測試新的端點防護繞過工具。

這起攻擊行動的發現,在於該公司旗下的威脅情報團隊Unit 42接獲客戶遭到勒索通報,結果發現,其中2個環境型態不明的用戶端環境受到相關攻擊。攻擊者在這些端點電腦安裝了舊版的Cortex XDR代理程式,研究人員在對方不知情的狀態下成功存取這些端點,並找到一系列的作案工具,循線於駭客論壇找到專門兜售相關工具的訊息。

其中名為disabler.exe的執行檔引起研究人員的注意,他們發現該軟體使用能公開取得的EDR迴避偵測工具EDRSandBlast改造而成,攻擊者企圖藉此繞過EDR端點防護程式(針對在使用者模式下執行的程式庫與核心模式的回傳,鎖定與移除當中的EDR掛勾),然後在不受干擾的情況下執行其他的工具,其中包含了帳密轉存工具Mimikatz。

研究人員根據駭客使用的資料夾名稱等特徵進行調查,在網路犯罪論壇XSS及Exploit發現有人兜售相關工具,其中一個使用Marti71為ID的用戶,很可能是參與相關工具開發的人士。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02