AMD

資安業者 IOActive的兩名安全研究人員Enrique Nissim與Krzysztof Okupski在上周舉行的Defcon駭客會議上,揭露了一個存在於AMD晶片的安全漏洞,被研究人員命名為Sinkclose的漏洞將允許駭客於系統管理模式(System Management Mode,SMM)執行程式碼,而且已存在近20年。Sinkclose的漏洞編號為CVE-2023-31315,波及絕大多數的AMD處理器,從行動處理器、桌面處理器、工作站處理器到資料中心處理器等,估計影響數億臺裝置。

根據AMD的簡要說明,CVE-2023-31315漏洞存在於模型特定暫存器(Model Specific Register,MSR)的驗證不當,允許具備Ring 0存取權限的惡意程式,即便是在系統管理中斷(System Management Interrupt,SMI)上鎖時,都能修改SMM配置,因而可執行任意程式。

至於Nissim與Okupski則說,SMM為x86架構最強大的執行模式之一,該層級的程式碼對於Hypervisor及作業系統等級的保護機制而言是不可見的,包括反欺騙引擎及反病毒系統;在研究AMD處理器時,他們發現用來保護SMM的一個重要元件含有缺陷,而且快20年了都沒有被發現。

即使研究人員並未公布詳細的漏洞細節,也承諾尚不會釋出概念性驗證攻擊程式,但他們向Wired透露,此一漏洞最早可追溯到2006年甚至更早之前的AMD晶片,但駭客必須先可存取AMD的PC或伺服器,之後擴張其權限,進而於晶片上植入無法受到系統或防毒軟體偵測或保護的惡意程式,就算是重新安裝作業系統也無濟於事。

這個意思就是,倘若使用者的AMD處理器已被駭客入侵,唯一的解法就是將它丟掉,沒有其它的修補方法。

不過,不管是IOActive或AMD都認為要攻陷CVE-2023-31315漏洞並不容易。

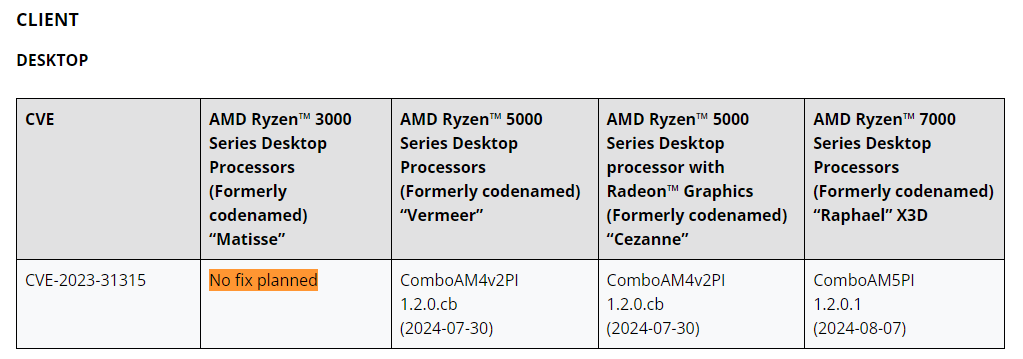

AMD已於上周修補了大多數的處理器,但並不打算修補AMD Ryzen 3000 Series桌面處理器,使得有用戶抱怨,3000系列是在2019年及2020年推出,它們存在還不到5年,還有很多人在使用,也依然強大,呼籲AMD應該要重視這些用戶。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02