近期中國駭客組織的攻擊行動頻頻,不少研究人員紛紛對於相關資安事故提出警告,其中惡名昭彰的駭客組織APT41動態尤其引人關注,有研究人員公布這些駭客的最新攻擊行為。

資安業者Mandiant、Google威脅分析團隊(TAG)聯手,揭露中國駭客組織APT41最新一波的攻擊行動,這些駭客主要的目標是全球的航運、物流、新聞媒體、娛樂、科技、汽車產業的企業組織,其中大部分位於臺灣、泰國、土耳其、英國、義大利、西班牙。駭客從2023年開始,成功滲透並長期持續對受害組織進行未經授權的存取,而能長時間收集內部機敏資料。

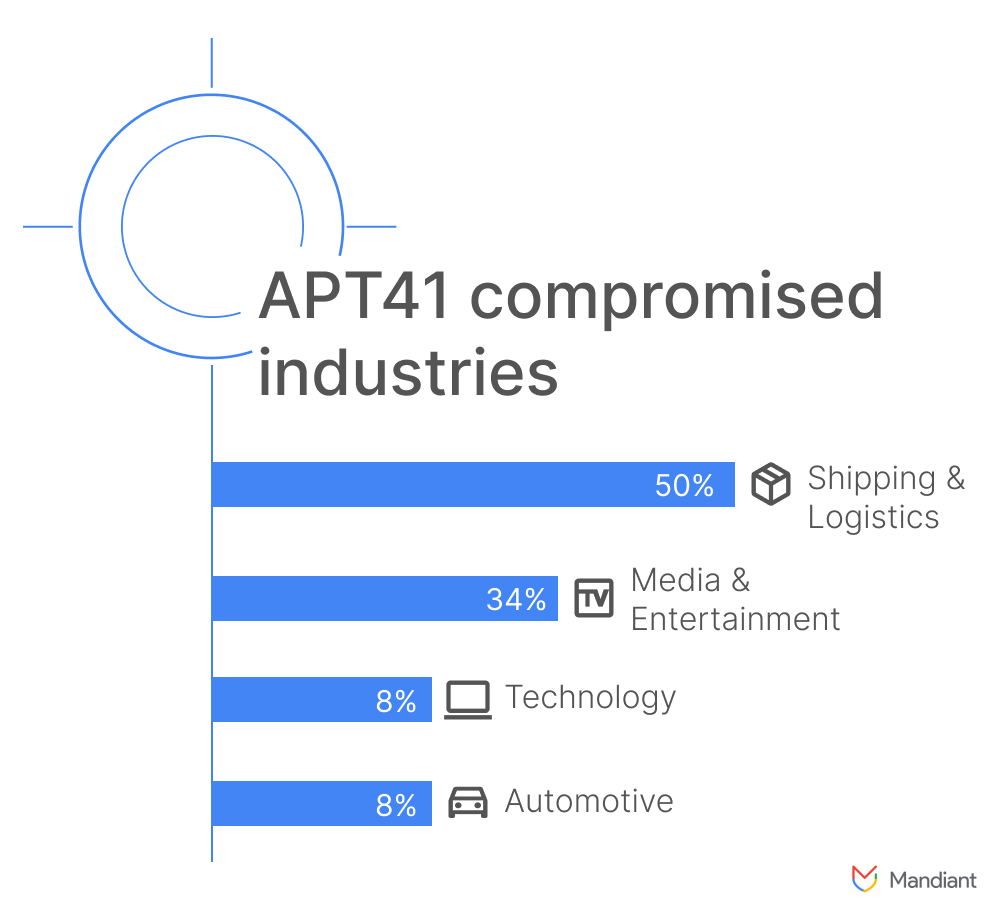

研究人員進一步指出,約有半數遭駭組織是航運及物流業,三分之一是媒體與娛樂產業。但他們也提到航運和物流受害組織幾乎都位於歐洲及中東,媒體與娛樂受害組織則位於亞洲。

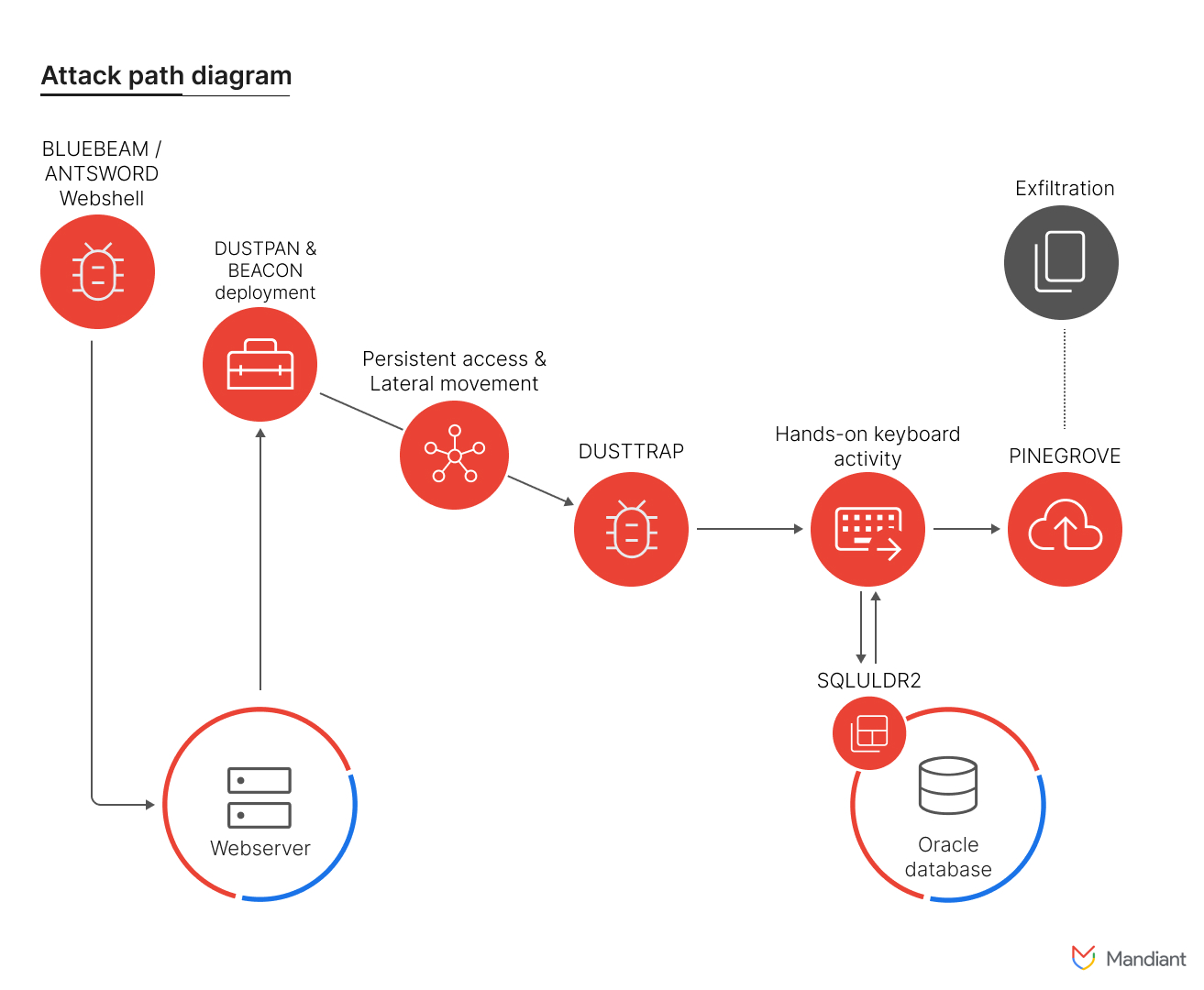

究竟這些駭客如何長時間於受害組織的網路環境持續活動?研究人員指出,對方在Apache Tomcat的管理伺服器當中,植入了AntSword、BlueBeam兩款Web Shell來達到目的。此外,駭客也利用這些Web Shell執行certutil.exe,下載名為DustPan的惡意程式載入工具,從而暗中執行名為Beacon的惡意酬載。

駭客利用DustPan將Beacon載入以chacha20演算法加密的記憶體區塊,一旦Beacon啟動,就會使用Cloudflare Workers做為C2通道,或是以Cloudflare代管的自我管理基礎設施進行通訊。

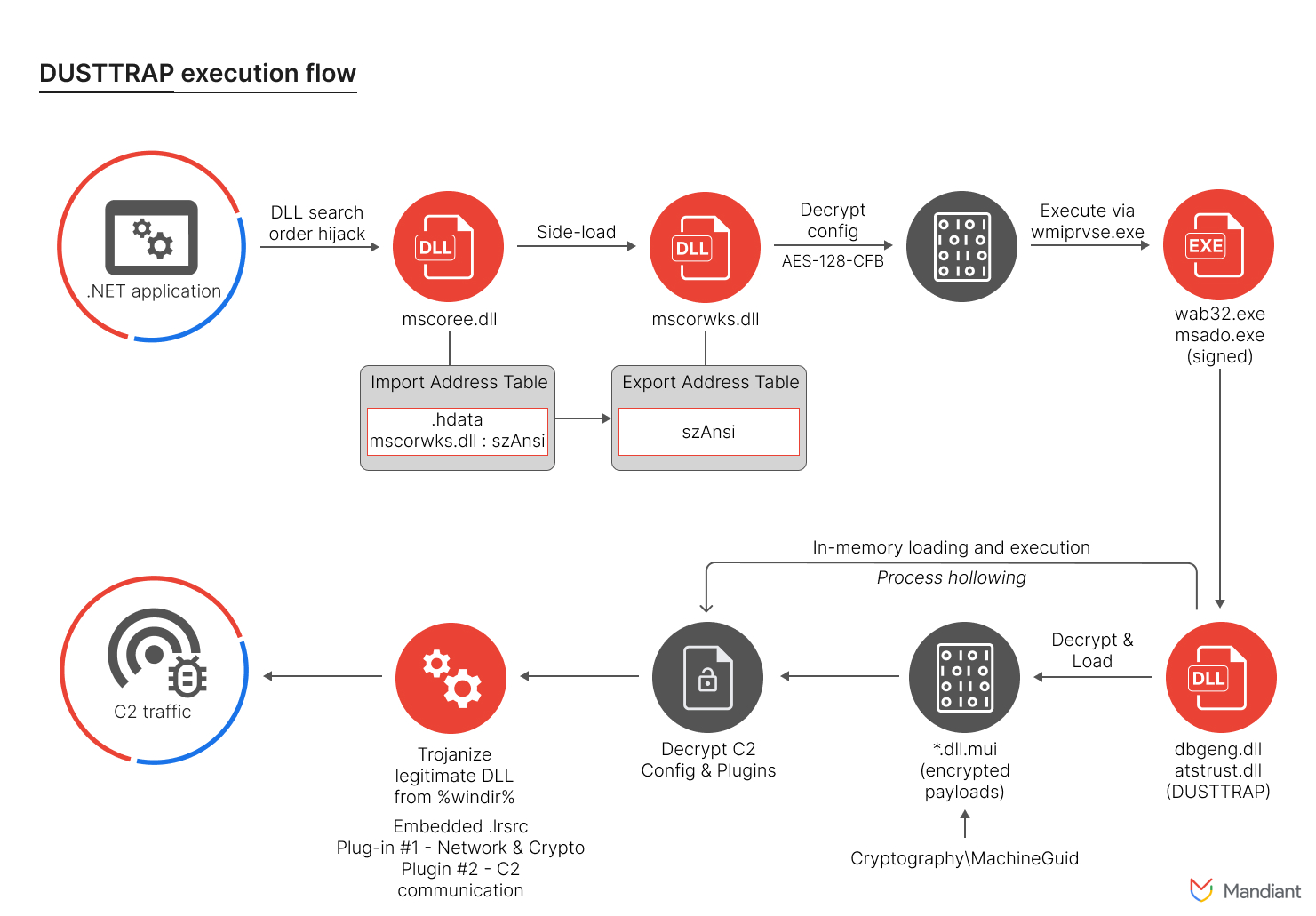

在APT41的入侵過程裡,他們也運用另一款惡意程式載入工具DustTrap,解密惡意酬載並於記憶體內執行,意圖留下最少的作案痕跡。而該惡意酬載接收駭客命令的方法,主要是透過APT41架設的C2基礎設施,但研究人員也發現利用外流的Google Workspace帳號的情況。

DustTrap則是具備多階段外掛程式的攻擊框架,並能搭配多種元件運作。該惡意軟體的外掛程式載入方式,是藉由木馬化的Windows資料夾DLL程式庫,並搭配大小足夠的.TEXT段落,來存放每個外掛程式的內容,並於記憶體內執行。

值得留意的是,這個遭竄改的檔案在進行內容關閉程序之前,透過.TEXT段落存放的原始檔案內容,就會還原存放到磁碟上,這麼做的目的,自然是為了迴避EDR系統的偵測。研究人員至少發現15種外掛程式,這些可被用於操作Shell、存取檔案、控管處理程序、網路偵察、收集系統資訊、竄改AD設定等工作。

此外,APT41還會濫用名為Sqluldr2的公用程式,從受害組織的Oracle資料庫輸出資料,然後運用名為PineGrove的惡意程式,透過有系統與高效率的方式,將竊得資料外傳至雲端檔案共用平臺OneDrive,以便進一步解讀、分析。

對於PineGrove的功能,研究人員指出是用Go語言打造的命令列上傳工具,並透過OneDrive的API上傳檔案,此惡意程式須搭配可用於身分驗證的JSON檔案,才能正常運作。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02