MalwareHunterTeam

上週引起各界高度關注的polyfill[.]io供應鏈攻擊事故,使用此瀏覽器相容性程式庫的網站,會導致使用者被導向賭博網站或是惡意網站。事隔數日,經營者聲稱透過polyfill[.]com繼續提供服務,使得研究人員對於使用該程式庫的網站提出警告,呼籲網站管理者應儘速移除,或是尋求替代方案,如今有研究人員指出,對方同時其他網域來從事相關的供應鏈攻擊。

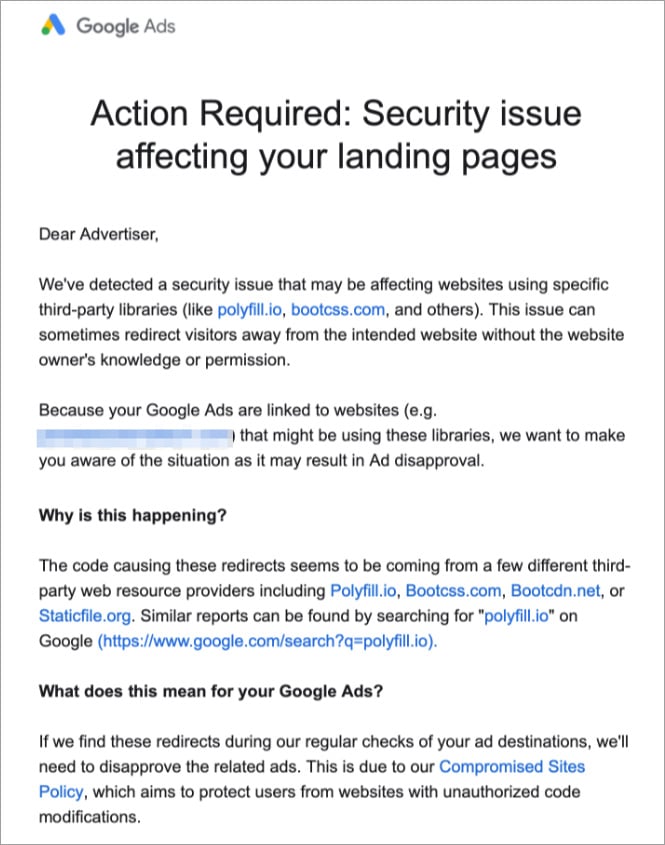

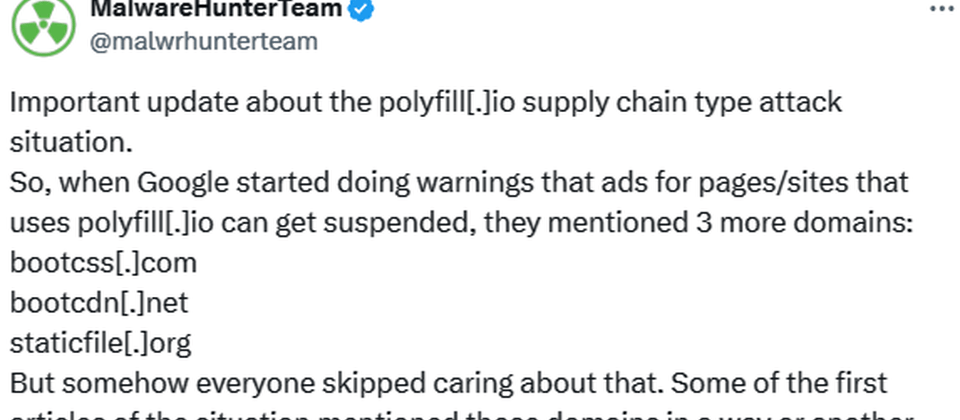

資安研究團隊MalwareHunterTeam指出,Google近期針對廣告業者發出的警告當中,提及會造成網站資安問題的第三方程式庫來源,除了polyfill之外,也提及Bootcss[.]com、BootCDN[.]net、Staticfile[.]org,但有研究人員進一步調查後發現,這些網域的背後經營者,其實都是同一組人馬,估計遭到相關攻擊的網站,規模達到至少30萬至35萬個。

中國研究員Ze-Zheng Wu發現名為data.polyfill.com的GitHub程式碼儲存庫,從儲存庫的名稱來看,當中疑似含有Polyfill相關的資料。研究人員檢視其中的內容指出,經營此儲存庫的人士曝露了許多機敏資料,並向MalwareHunterTeam表示,這家宣稱是合法的中國公司,不僅買下了網域名稱polyfill[.]io,並在GitHub上洩露他們Cloudflare的「ApiToken」及「ZoneId」兩項資訊。

資安新聞網站Bleeping Computer進一步透露細節,對方公開了環境變數檔案(.ENV),從而曝露polyfill[.]io的Cloudflare API Token,以及區域ID,此外,他們還看到Algolia API金鑰等相關資料,甚至是舊版的.ENV,從而找到這些人士早期使用的MySQL帳密資料。

另一名使用ID名稱mdmck10的研究人員也針對這些資料進行調查,並指出對方採用非常嚴格的方式管制Token的用途,只能在特定的地理區域存取,研究人員透過其他區域嘗試,結果都是回傳403錯誤訊息。

除此之外,這名研究員也表示,根據對方使用的Cloudflare帳號,總共有bootcdn[.]net、bootcss[.]com、polyfill[.]io、staticfile[.]net、staticfile[.]org與之相關。換言之,這些從事供應鏈攻擊的駭客,至少使用了5個網域來進行有關攻擊行動。

而針對這起供應鏈攻擊發生的時間,澳洲資安鑑識員Nullify指出,很有可能可以追溯到去年6月。當時在中文論壇上,有專門討論影響bootcss[.]com的早期版本注入程式碼,當中提及名為check_tiaozhuan的函數功能。

資安新聞網站Bleeping Computer指出,上述的函數功能代表注入的惡意程式碼,他們進一步確認此事,約在去年6月20日有多個中文論壇的開發人員進行相關討論,試圖破解BootCSS內含的異常程式碼,並指出這些程式碼經過混淆處理,而名為check_tiaozhuan的函數功能,則會檢查瀏覽網站的使用者是否使用行動裝置,並將他們重新導向另一個網頁。

最早針對此事提出警告的資安業者Sansec也公布新的發現,他們指出對方至少從2023年6月發動供應鏈攻擊,藉此散布惡意軟體,當時這些駭客使用的網域,包括bootcdn[.]net、bootcss[.]com、staticfile[.]net、staticfile[.]org、unionadjs[.]com、xhsbpza[.]com、union.macoms[.]la、newcrbpc[.]com。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-06