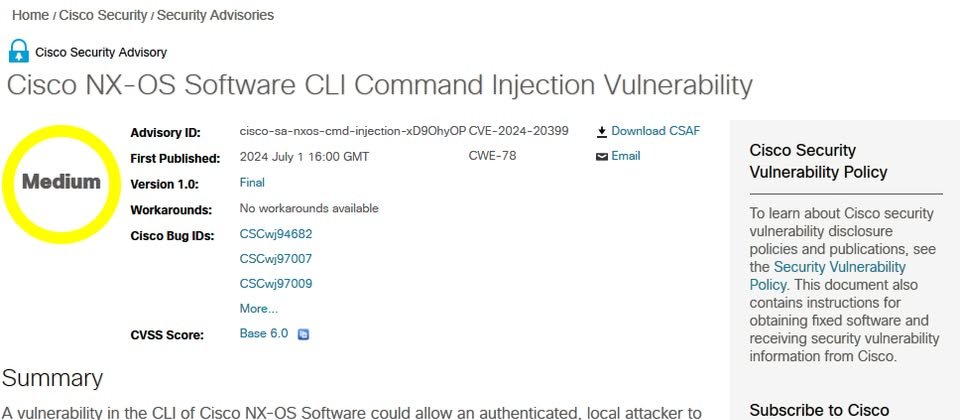

7月1日思科針對旗下網路設備作業系統NX-OS的漏洞CVE-2024-20399提出警告,此為命令列介面(CLI)的命令注入漏洞,攻擊者可在通過身分驗證的情況下,在本機以root的權限,於目標裝置的底層作業系統執行任意命令,CVSS風險評為6.0分。值得留意的是,他們提及今年4月這項漏洞已被用於攻擊行動。

這項漏洞發生的原因,主要是傳遞特定組態的CLI命令出現驗證不夠充分的情況,攻擊者可藉由含有偽造輸入的參數來配置CLI命令,從而觸發漏洞,而能以root權限在底層作業系統執行任意命令。

值得留意的是,雖然思科強調攻擊者利用漏洞的前提,是必須取得管理員權限,並存取特定的組態命令,才會觸發,但他們也提及,攻擊者無須啟用bash-shell的功能,也不會留下執行run bash命令的相關系統事件記錄,而能夠對使用者隱藏Shell命令執行的蹤跡。

該漏洞影響範圍相當廣泛,包含多層交換器MDS 9000,以及Nexus 3000、5500、5600、6000、7000交換器產品線,此外,設置為獨立NX-OS模式的Nexus 9000系列,也同樣可能曝露在這項漏洞的危險當中。思科發布新版軟體來進行修補,並強調沒有其他可用的緩解措施,呼籲IT人員要儘速套用。

而針對這項零時差漏洞被用於攻擊行動的情形,通報漏洞的資安業者Sygnia指出,中國駭客組織Velvet Ant成功利用這項漏洞,在思科的Nexus裝置底層Linux作業系統執行命令,從而執行過往尚未被揭露的惡意程式,使得駭客能遠端存取Nexus設備,從中進行檔案上傳或是執行程式碼。

針對這些駭客鎖定這類網路設備而來,研究人員指出,包含交換器在內的網路設備,往往缺乏監控,這些設備的事件記錄通常也並未集中控管,這樣的情況使得攻擊者有機可乘,在防守方不知情的狀態下從事各式攻擊行動。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02