近期中國駭客發起的攻擊行動接連傳出,上週末才有駭客組織APT41利用惡意程式KeyPlug攻擊義大利企業組織的消息,本週有資安業者揭露另一駭客組織從事的網路間諜行動。

值得留意的是,這些駭客專門針對Exchange伺服器下手,對其植入後門程式,企圖從中搜刮機密資料,而他們利用的漏洞,就是3年前公布的ProxyLogon、ProxyShell。

【攻擊與威脅】

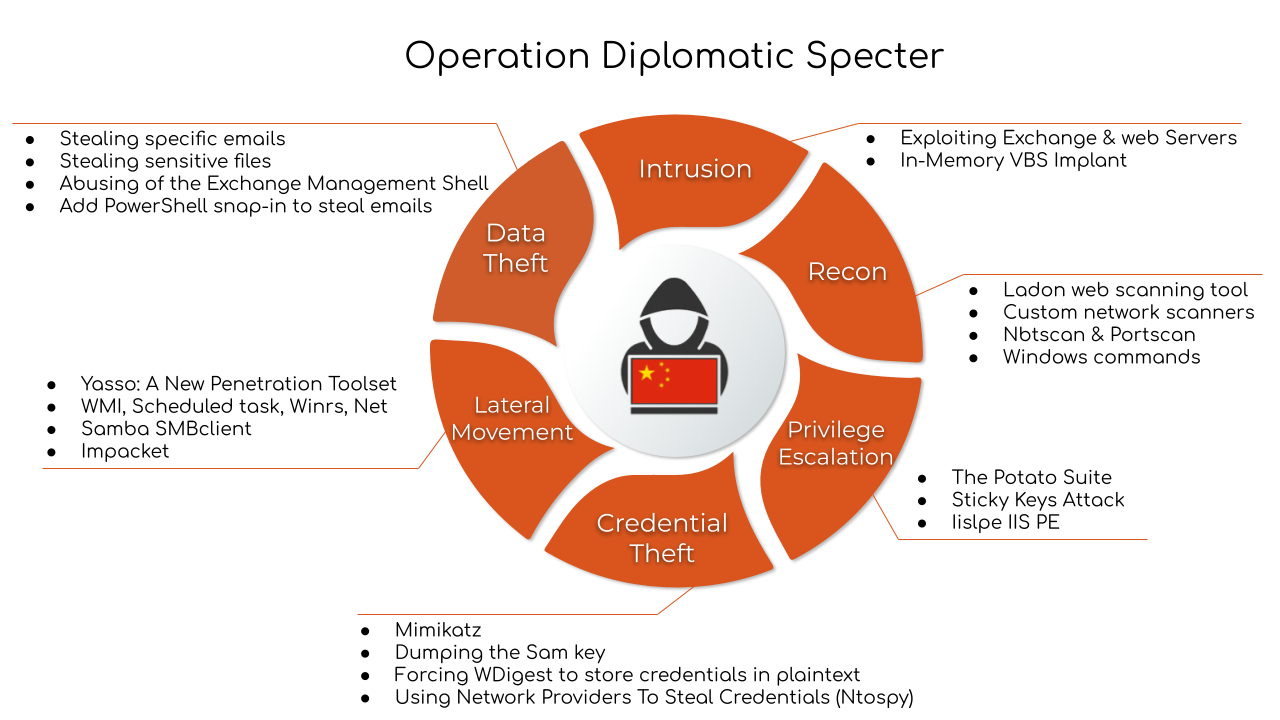

中國駭客組織鎖定中東、非洲、亞洲政府機關,發動Operation Diplomatic Specter攻擊行動,散布後門程式

資安業者Palo Alto Networks針對中國APT駭客TGR-STA-0043發起的攻擊行動Operation Diplomatic Specter提出警告,駭客從2022年底,針對中東、非洲、亞洲的政府組織下手,至少有7個政府單位確認長期遭到網路間諜攻擊,對方利用相當罕見的電子郵件滲透手法,對受害伺服器進行大規模的情報收集工作。

這些駭客究竟如何入侵受害組織?研究人員指出,對方多半重覆利用Exchange伺服器的弱點,而能成功取得入侵的初始管道,其中兩個經常被利用的漏洞,包含了ProxyLogon(CVE-2021-26855)、ProxyShell(CVE-2021-34473)。

他們也觀察到駭客使用的後門程式TunnelSpecter、SweetSpecter,並指出兩者皆採用部分木馬程式Gh0st RAT的程式碼打造而成,TunnelSpecter著重於DNS隧道能力,而SweetSpecter則是與另一支名為SugarGh0st RAT的惡意軟體存在相似之處。

JAVS法庭錄影軟體遭遇供應鏈攻擊,攻擊者在安裝程式植入後門

資安業者Rapid7提出警告,他們發現在8.3.7版法庭錄影解決方案JAVS Viewer發現後門程式,攻擊者能夠藉此控制受害設備,呼籲已安裝該版本程式的用戶應儘速完整重設裝置,並重設相關的帳密因應,並改用8.3.8版的JAVS Viewer。

研究人員在本月10日著手調查一起事故,發現受害電腦存放JAVS Viewer應用程式的當中,名為fffmpeg.exe的檔案正在執行(正常應該ffmpeg.exe,而本次被偵測到異常的執行檔檔名卻多了1個f)。他們追蹤後發現,其感染來源是名為JAVS Viewer Setup 8.3.7.250-1.exe的執行檔,但值得留意的是,該檔案於3月5日自JAVS網站下載,卻經由發行授與者為Vanguard Tech Limited的Authenticode憑證進行簽署。

對此,JAVS也在5月22日做出回應,表示他們藉由持續監控並與政府機關合作,察覺有人竄改他們在網站上提供的8.3.7版JAVS Viewer,隨後便撤下所有相關的檔案,並重設密碼,並對所有JAVS系統進行調查。

開源資料處理框架Apache Flink在3年前公布的弱點,美國CISA證實被用於攻擊行動

5月23日美國網路安全暨基礎設施安全局(CISA)將開源資料處理框架Apache Flink漏洞CVE-2020-17519,列入已被利用的漏洞名單(KEV),並要求聯邦機構於6月13日前完成修補。

雖然CISA並未透露有關漏洞被利用的相關細節,無從得知攻擊者的身分及目的,但值得留意的是,Apache基金會於2021年1月公告、修補這項漏洞,相關資訊已被公布超過3年,也有研究人員公布概念性驗證的攻擊程式碼,這代表攻擊者相關利用漏洞不需自行從頭研究,後續可能有更多攻擊者加入嘗試利用漏洞的行列。

針對企業寄信測試員工資安意識,Google認為效果不彰,甚至可能帶來危害

為了提升員工對於釣魚信的警覺,許多企業藉由發送測試信來了解員工的警戒程度,但Google資安事件經理Matt Linton近期卻對此提出警告,這種做法勞民傷財且效果不彰,害處多過於好處。對此,他認為寄測試信前應事先預告,避免突擊測試,才能達到真正的目的。

雖然這種做法概念類似火災演練的測試,但實際上存在多種負面影響,首先是不具實質效果,再者是增加員工困擾並增加資安部門工作負擔。

對此,Matt Linton提出說明,他表示這項演練工作執行多年下來,釣魚郵件仍是駭客入侵企業組織內部環境的主要管道,而且,會中招的員工難以透過測試信件提高警覺。再者,則是測試信件的做法,很有可能導致承辦的資安人員必須繞過系統防護機制,甚至是建立用來放水的白名單。最後是用戶若是不慎誤點信件,將增加資安部門工作負擔,且有可能因此導致員工降低對公司的信任。

其他攻擊與威脅

◆非洲、加勒比地區政府機關遭中國駭客組織Sharp Panda盯上

◆駭客聲稱提供防毒軟體為由,針對Windows、安卓裝置散布惡意程式

◆烏克蘭針對駭客組織UAC-0006的攻擊行動升溫提出警告,對方大肆藉由釣魚郵件散布惡意軟體SmokeLoader

◆印度應用系統開發業者資料外洩,曝露當地軍方及警察生物辨識資料

◆美國旅館入住系統傳出遭植入間諜程式pcTattletale

【漏洞與修補】

Google修補本月第4個Chrome零時差漏洞CVE-2024-5274

繼5月15日Chrome發布125.0.6422.60/.61版本,修補高風險零時差漏洞CVE-2024-4947,23日再度發布125.0.6422.112/.113版本,這次是為了修補高風險漏洞CVE-2024-5274而來,請大家趕快到Chrome的「設定」或「說明」,點「關於Chrome」確認版本是否更新至此版以後的版本。

CVE-2024-5274存在Chrome採用的JavaScript引擎V8,Google僅簡單描述問題是類型混淆(Type Confusion),與稍早揭露的CVE-2024-4947屬於同類型的問題。回顧整個2024年5月,Chrome至今已累積發布4個零時差漏洞,令人擔憂。

Firefox用於存取PDF檔案的元件存在弱點,有可能被用於執行任意JavaScript程式碼

本月14日Mozilla基金會發布Firefox 126,當中修補PDF檢視元件(PDF.js)高風險漏洞CVE-2024-4367,此漏洞發生的原因,在於處理字型時缺乏類型檢查,導致能被攻擊者用來執行任意JavaScript程式碼。

通報這項漏洞的資安業者Codean Labs上週也提出說明,指出PDF.js由JavaScript開發而成,但弱點並非來自此指令碼的功能,而是字型的處理層面。為了驗證此項威脅的可行性,他們藉由特定參數觸發PDF.js漏洞,從而插入任意的JavaScript程式碼並執行。

近期資安日報

【5月24日】研究人員揭露中國駭客組織APT41的作案工具KeyPlug,並指出有可能也提供當地資安業者安洵運用

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27