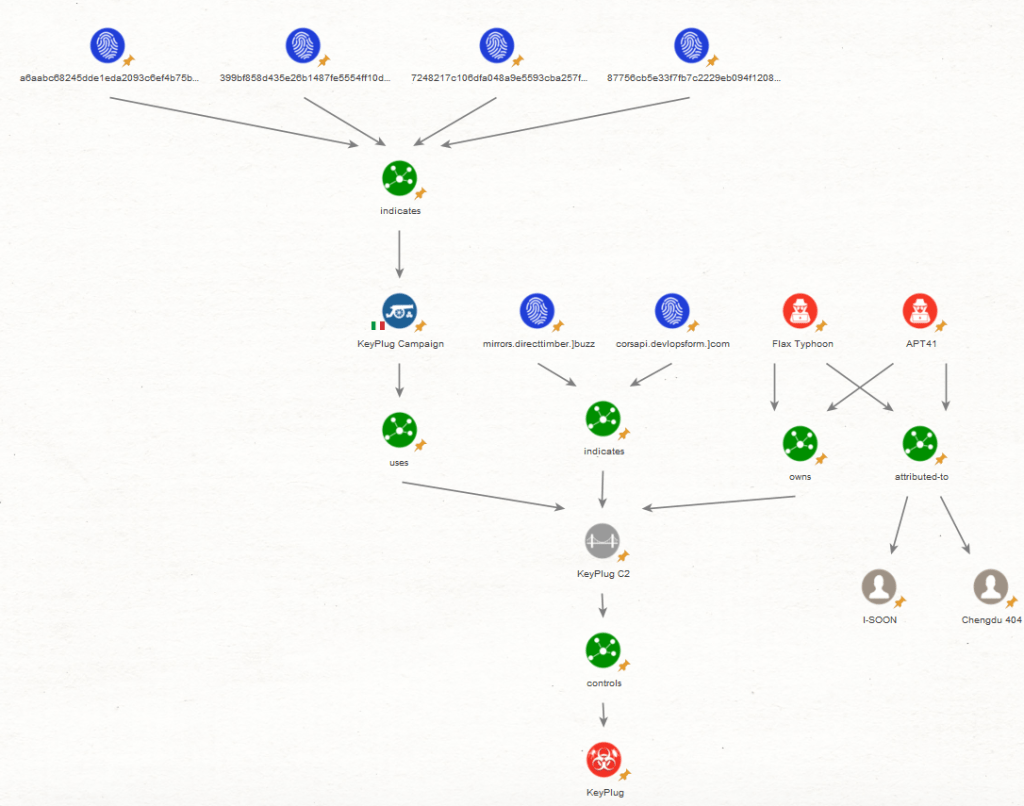

資安業者Tinexta Cyber旗下的Yoroi惡意軟體研究團隊揭露中國駭客組織APT41近期的攻擊行動,這些駭客鎖定義大利的企業組織而來,部署名為KeyPlug的後門程式,駭客以C++開發而成,並打造Windows及Linux版本,並能透過HTTP、TCP、UDP等多種網路通訊協定接收來自C2的命令。而對於駭客使用這個後門程式的時間,他們推測最早在2021年6月可能就開始使用。

研究人員指出,針對KeyPlug的調查結果,印證APT41攻擊的手法相當複雜,該惡意程式可在受害網路環境存活長達數個月,而且,端點回應與偵測(EDR)、以網路為基礎的入侵偵測系統(NIDS)皆無法察覺其惡意行為。

在針對Windows電腦的攻擊行動中,駭客透過以.NET Framework打造的惡意程式載入工具,使用AES演算法解密特定圖示檔案(.ICO),然後呼叫名為VirtualAlloc的API分配記憶體位置,並將解密完成的後門程式存放在記憶體內,接著對方竄改記憶體防護機制,以便透過名為VirtualProtect的API呼叫、執行Shell Code,而這麼做的目的,就是確保該Shell Code完成解密後,能在受害電腦系統上執行。

接著,攻擊者使用自行打造的雜湊值演算法,讓Shell Code動態載入API,並呼叫VirtualAlloc函式功能,取得另一個記憶體區塊,解密並載入KeyPlug。

該後門程式會解密組態配置檔案,然後透過WMIC進行偵察,並藉由Cloudflare的CDN與WebSocket Secure通訊協定,與C2進行通訊。

至於Linux版本的KeyPlug,研究人員指出,相較於Windows版本來得複雜,而且經過VMProtect處理,且看似有採用UPX加殼,但卻無法直接解開。此惡意程式在執行過程會解密有效酬載,完成後藉由系統呼叫重新載入,這麼做的目的,導致資安人員分析該惡意軟體變得更加困難。

附帶一提,他們也將這項APT41使用的作案工具與今年2月中國資安業者安洵(i-Soon,或寫作Anxun)流出的資料進行比對,並指出這批資料當中提到一種名為Hector的RAT木馬程式,很有可能就是他們本次調查的KeyPlug。在此之前,也有資安業者點出兩者之間的關係,資安業者Recorded Future曾表示,他們認為兩者之間有所關連。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02