中國政府資助的駭客佯裝成資安公司,在全球從事網路間諜活動,過往通常是藉由研究人員找到的蛛絲馬跡,才能揭露駭客暗中從事多年的行為,但最近有一批文件的曝光,間接反映了這樣的情形,而引起資安圈的高度討論。

根據一位臺灣資安研究員的揭露,中國資安業者「安洵信息(英文寫作i-Soon、Anxun)」發生內部資料外洩,而導致中國當局網路間諜活動曝光,當中提及該公司從事網路間諜行動的經驗,並說明他們使用的作案工具,雖然資料的來源與真實性仍有待進一步確認,但根據其內容來看,他們提供了各式各樣的網路攻擊服務,很有可能聽從中國政府的指示對指定目標下手。

臺灣研究人員揭露安洵信息所使用的攻擊工具,表明該公司非單純的「資安業者」

一位名為「安坂星海」的臺灣資安研究員發現,有人將中國資安業者「安洵信息」的內部資料上傳到程式碼儲存庫GitHub,聲稱該公司欺瞞中國當局,且財務出現問題,其產品的品質低落,並招致員工抱怨。這些資料也透露該公司替客戶(中國政府)滲透印度、泰國、越南、韓國、北約組織的政府機關。

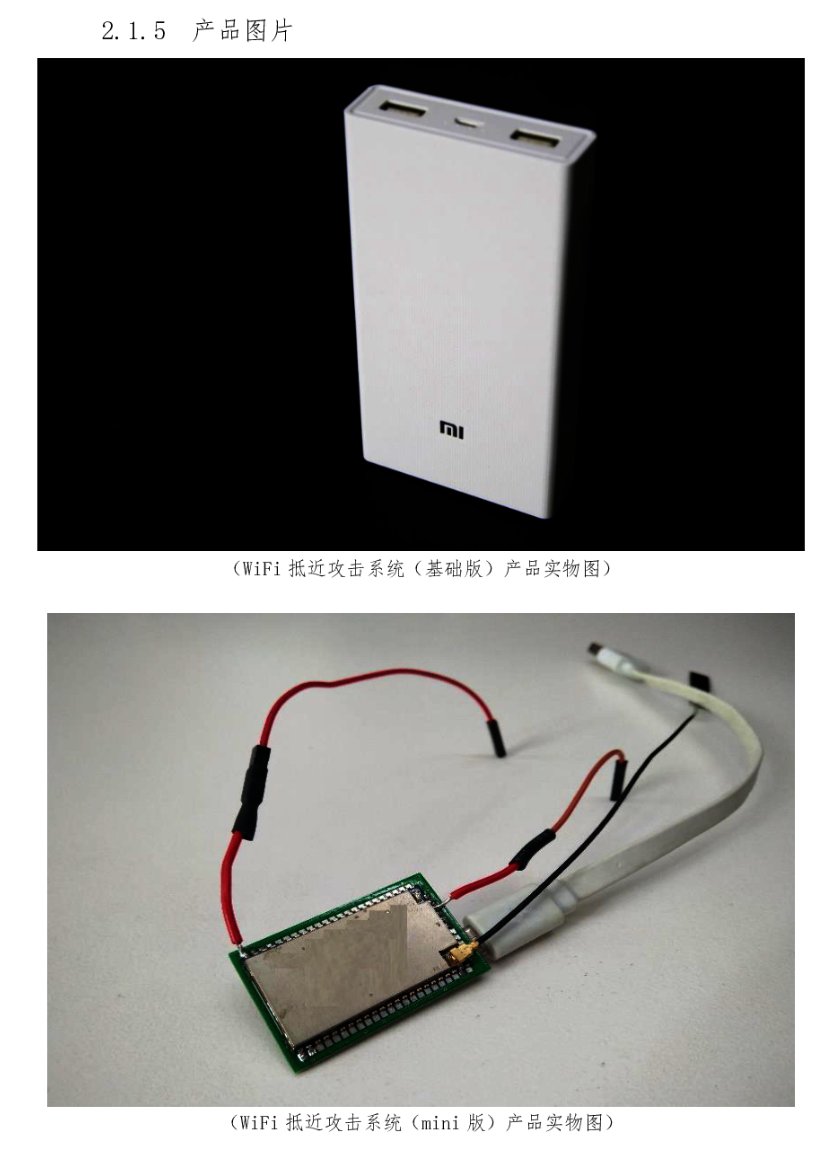

研究人員指出,這些資料很有可能來自該公司專門研發間諜軟體的部門,其軟體平臺能挖掘使用者X(推特)帳號登記的電話號碼及電子郵件信箱,並對特定帳號的動態進行即時監控,甚至能冒用帳號來進行發文、刪文、轉推、按讚。該公司針對Windows、macOS、Linux、iOS、安卓等作業系統,自製RAT木馬程式Hector,其中Windows版木馬號稱能迴避95%防毒軟體偵測,此外,公司還開發外觀與行動電源極為相似的「Wi-Fi抵近攻擊系統(Wi-Fi Near Field Attack System)」。

在安洵信息外流的文件當中,提及他們開發了一種能夠入侵鄰近Wi-Fi網路的工具「Wi-Fi抵近攻擊系統(Wi-Fi Near Field Attack System)」,其中一種版本的樣貌偽裝成小米的行動電源,企圖掩人耳目。(圖片來源/安坂星海)

在業務運作上,這家公司同時經營DDoS殭屍網路,所用的病毒檔案大小僅有29 KB,此殭屍網路號稱能產生10至100Gbps的流量。除此之外,還有APT攻擊的教戰手則,並能透過分析郵件、中國社群網站平臺內容來從事間諜行動的說明文件。

而對於這些資料外流的原因,新聞網站大紀元認為,很有可能是員工對公司及薪資不滿所致;另一個新聞媒體Coinlive指出,該公司員工曾討論如何販賣國家機密,或是製作色情聊天網站來維持生計。

根據公開的合約及員工對話內容,該公司至少對包括臺灣在內的20個國家從事網路間諜攻擊

在上述研究人員揭露此事不久,這批資料引來大量關注,根據華盛頓郵報的報導,儘管資料的來源仍不得而知,但研究人員普遍認為這些資料是真實可信的,他們取得研究人員的說法,這些資料內含超過570筆檔案、圖片,以及對話記錄,詳細披露該公司8年來為中國政府盜取外國資料的合約內容,至少有20個國家及地區成為目標,包括臺灣、印度、香港、泰國、韓國、英國、馬來西亞。

該媒體引述資安業者Mandiant威脅情資首席分析師John Hultquist的說法,他們有充分的理由相信,這些是能佐證中國政府透過承包商對全球各地從事網路間諜行動的真實資料。

這些資料突顯了承包中國政府網路間諜業務的業者之間的激烈競爭,這些廠商為了爭取政府的合約,向中國警方、軍方、情資機構標榜他們的能力,聲稱能夠全面地存取買家認為有用的敏感資料。

究竟這批駭客得手那些資料?華盛頓郵報表示,該公司宣稱成功入侵80個企業組織,大部分遭駭的企業組織都在亞洲,其中包含了95.2 GB印度移民資料、3 TB韓國電信業者LG U Plus的通話記錄,此外,這些駭客也入侵了臺灣、香港、哈薩克、馬來西亞、蒙古、尼泊爾的電信業者。

值得留意的是,該公司的客戶也要求他們收集特定國家的基礎設施資料,例如,他們竊得495 GB臺灣道路地圖檔案,美國智庫創始人Dmitri Alperovitch指出,這批檔案內含臺灣公路地形、橋樑、隧道的詳細資料,一旦中國對臺灣發動戰爭,軍隊就能精確地調動裝甲部隊及兵力。

除此之外,根據該公司員工的對話內容,華盛頓郵報指出,還有10個泰國政府機構也在2020年至2022年遭到入侵,2022年該公司曾企圖出售北約組織(NATO)有關的資料,員工亦討論如何對英國內政部、外交部、國際戰略研究所等一系列目標下手,並試圖從中國外交夥伴巴基斯坦和柬埔寨收集情報。

這家公司也曾與惡名昭彰的駭客組織APT41合作,兩個組織的成員甚至見過面。但後來安洵積欠APT41經營的公司「成都404」超過100萬人民幣的款項,導致兩個組織之間的關係惡化,成都404根據軟體開發合約對安洵提告。

有許多研究人員認為這批資料真實可信,並指出與過往揭露的調查能夠相互印證

這批資料引起許多研究人員及資安業者的關注,並表示看法。根據資安新聞網站CyberScoop的報導,資安業者SentinelOne指出這些資料透露中國網路間諜產業已經非常成熟,是他們看過最為具體的證據之一,呈現中國政府成功推動了駭客組織的業務市場競爭。他們看到安洵自稱是民間資安業者,服務的客戶卻幾乎都是公共安全部、國家安全部、人民解放軍等中國政府軍情單位。

臺灣資安業者TeamT5指出,這些資料印證他們長期以來的分析結果──也就是中國民間的資安組織在政府從事全球性的APT攻擊發揮了關鍵作用。研究人員從2020年追蹤這家資安業者,並和自己的研究成果比對,認為這些資料可信度非常高。

他們指出,這些資料透露了安洵如何與中國政府打交道,以及該公司產品的細節和財務狀況,其中甚至鉅細靡遺交代這組人馬如何協助開發RAT木馬程式ShadowPad,所以他們對資料的真實性抱持高度的信心。

此外,這些資料也佐證TeamT5先前揭露的攻擊行動,例如安洵與中國政府聯手攻擊線上賭博業者,以及該公司曾為了經濟利益發動勒索軟體攻擊──當時,研究人員推測這類攻擊行動的出現,就是中國政府削減了支付給這些承包商的預算導致。

另一名自稱移民到臺灣的研究人員「佐拉」也提出看法,他認為這批資料完整印證外界如何看待由中國政府資助的攻擊行動:這些當地「資安業者」購買零時差漏洞並製作攻擊工具,然後在政府的庇護下對高價值的目標進行長期滲透,若是得手有價值的資料就尋求買家出售,或是接受委託從事針對性攻擊。

他也透露看到安洵聲稱對受害的政府機關及企業組織下手,並提及偷到的資料檔案大小。而針對臺灣的部分,對方號稱他們開發的「天機情報大數據平臺」當中,納入17 GB與臺灣有關的個資,這些資料與人口、自來水廠、宅配通有關。此外,他也提及圓桌教育基金會內部網路遭到全面控制、臺灣大學應用力學研究所網路環境被植入Web Shell、淡江大學郵件伺服器存取權限外洩等情況。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10