資安業者Nozomi Networks揭露GE HealthCare旗下的Vivid Ultrasound系列超音波醫療設備弱點,他們總共找到11個漏洞,並指出這些漏洞將會造成多種層面的影響,例如,竊取病人檢測資料,甚至攻擊者有機會在設備上植入勒索軟體。

研究人員指出,攻擊者若要利用他們發現的漏洞,必須實際存取該醫療設備,因為過程中需要透過設備上的鍵盤及觸控板進行操作。不過,這也不能代表用戶就能掉以輕心,因為,攻擊者只需1分鐘的時間,就足以植入惡意程式,這也代表這類設備最好隨時都要有人看管,才能減少曝險的機會。

他們針對心臟超音波影像系統Vivid T9進行調查,並重點放在預載的網頁應用程式Common Service Desktop,以及安裝於Windows工作站電腦的應用程式EchoPAC,該軟體的主要功能,是讓醫生能夠檢視上述系統取得的超音波影像。

結果他們發現了11個漏洞,其中的寫死帳密弱點CVE-2024-27107為重大層級,CVSS風險評分最高,達到了9.6分。

另外有6個高風險漏洞CVE-2020-6977、CVE-2024-1628、CVE-2024-27110、CVE-2024-1630、CVE-2024-27109、CVE-2024-1486,這些漏洞涉及防護功能失效、作業系統命令注入、能以不需要的權限執行、路徑穿越、帳密保護不足,以及重要資源權限分配不正確的情況,CVSS風險評分介於8.4至7.4分。

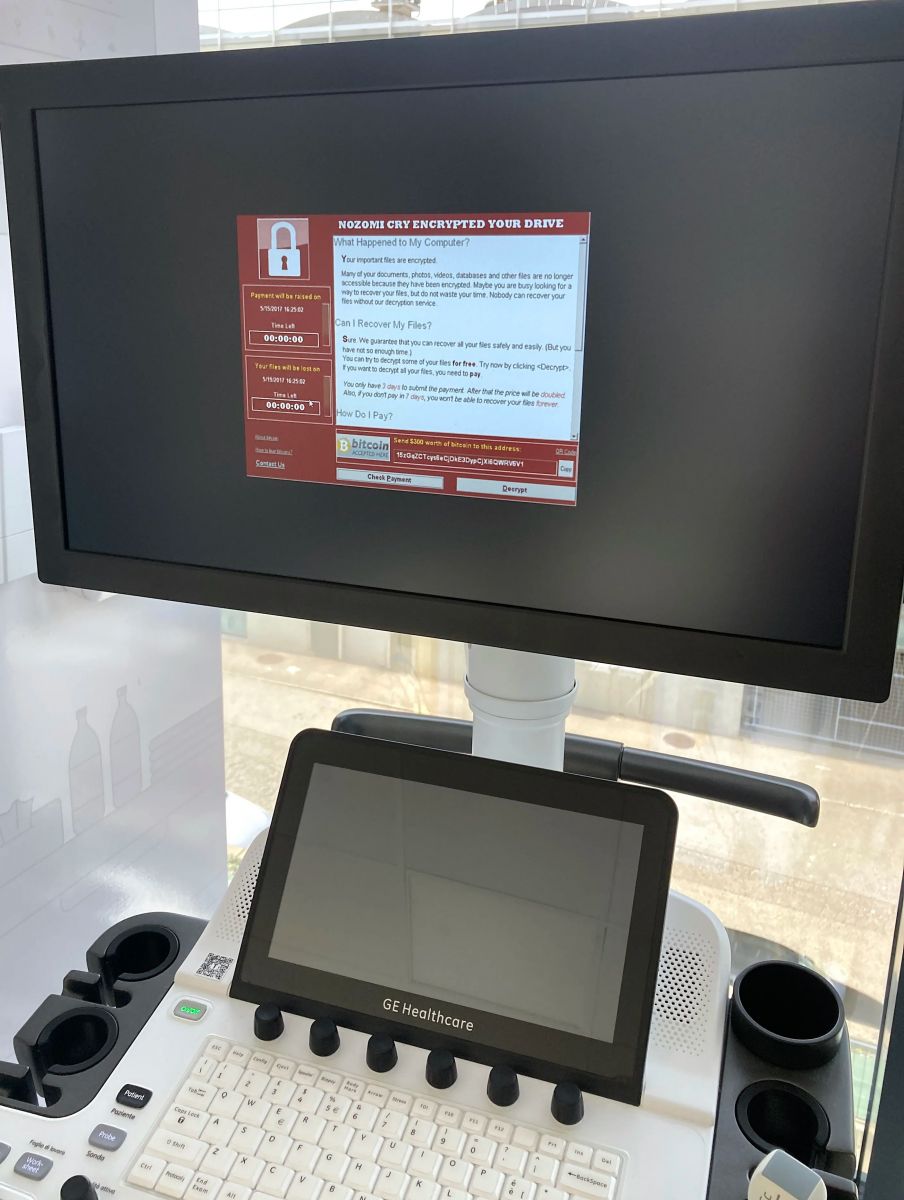

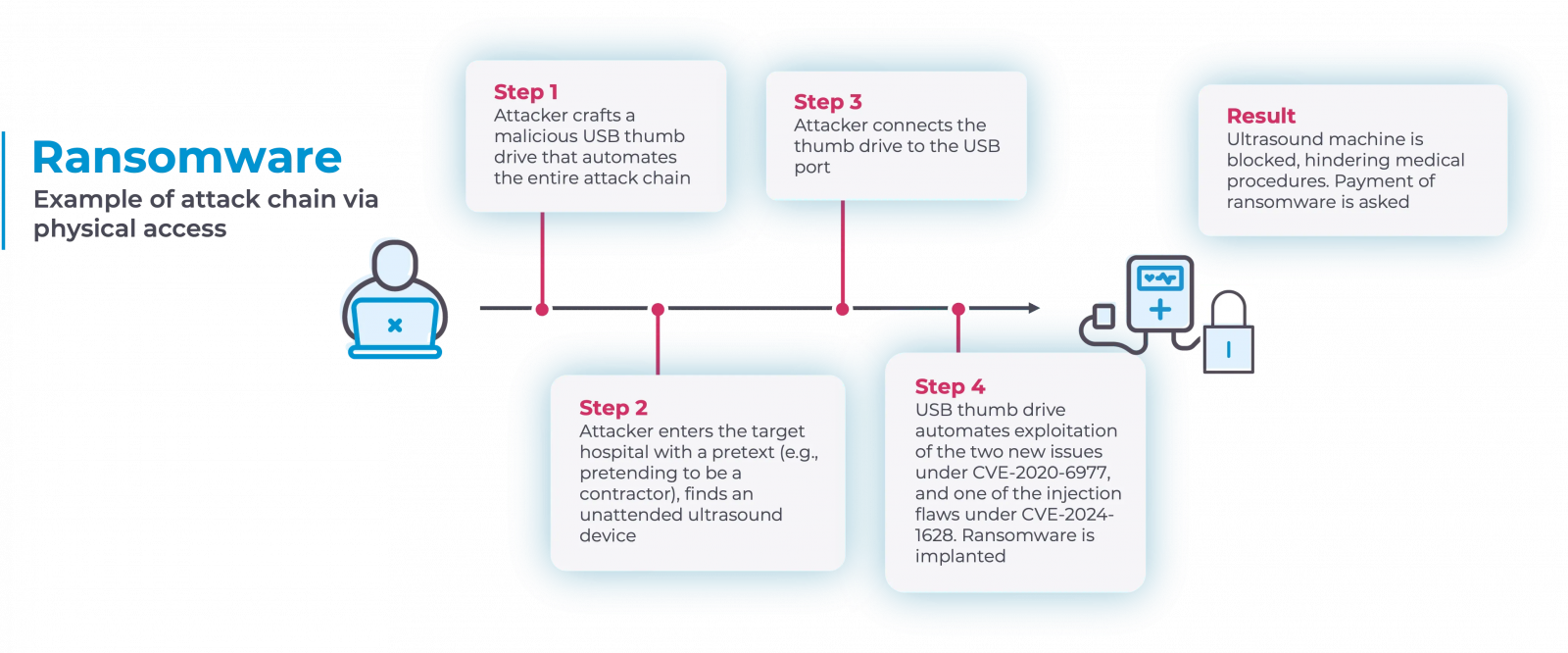

究竟這些弱點會帶來那些危害?研究人員表示,所有的漏洞他們都能用來拿到root權限,並執行任意程式碼。他們規畫了漏洞利用攻擊鏈,先是透過防護功能失效漏洞CVE-2020-6977,跳脫Kiosk模式取得Vivid T9的控制權,接著,再利用命令注入漏洞CVE-2024-1628來實現程式碼執行的目的,最終他們成功在Vivid T9部署勒索軟體。

上述的攻擊過程,雖然攻擊者必須實際接觸超音波設備,但研究人員表示,若要加快攻擊速度,駭客還能準備惡意隨身碟,一旦接上USB埠,就能模擬鍵盤和滑鼠,自動化執行所有攻擊步驟。他們實際製作一個專用隨身碟並進行測試,結果可在大約1分鐘完成所有攻擊步驟。

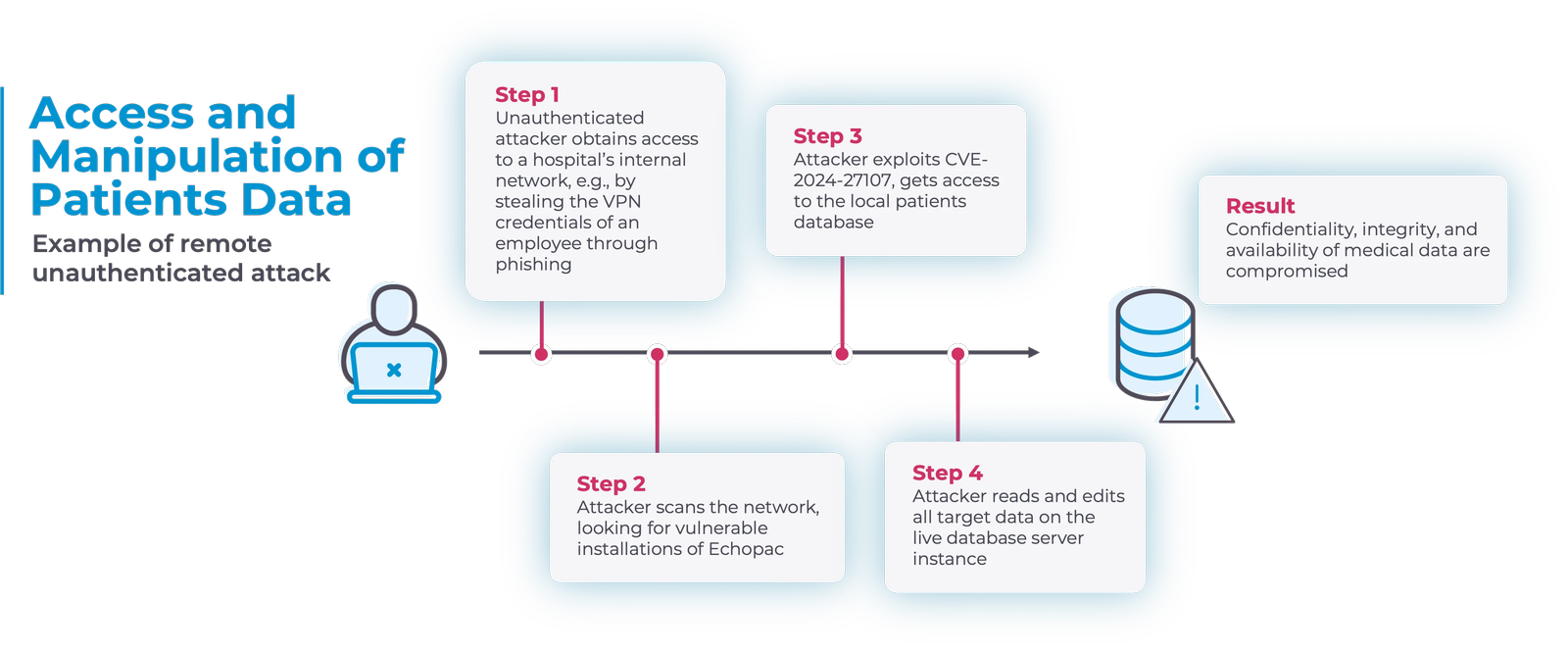

而針對另一種攻擊手法,研究人員利用CVE-2024-27107,而能在未通過身分驗證的情況下,對於EchoPAC下手,存取本機病人資料庫的內容。他們表示,攻擊者可藉由外流的VPN帳密取得醫院內部網路的存取權限,掃描存在上述漏洞的EchoPAC發動攻擊。

對此,GE HealthCare也發布資安公告,並提供相關說明,研究人員也呼籲,醫護人員應隨時看管超音波設備,而對於部署EchoPAC的電腦,他們認為應封鎖特定流入的流量因應。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10