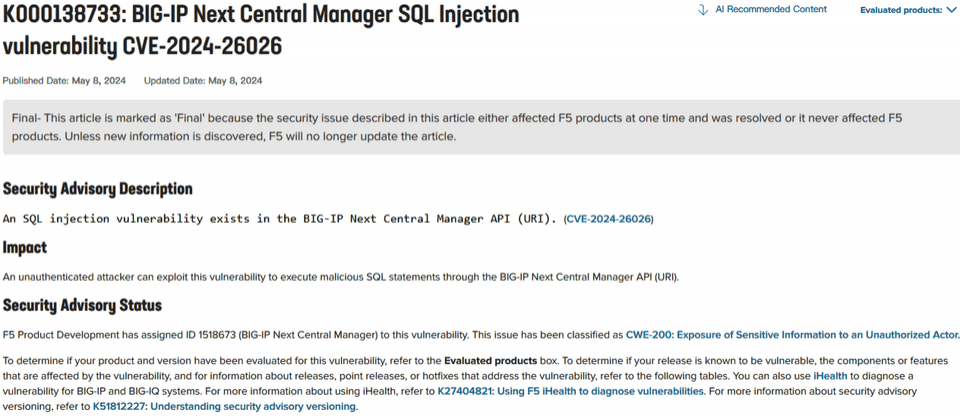

5月8日F5針對旗下的管理主控臺元件BIG-IP Next Central Manager發布20.2.0版,當中修補2項高風險漏洞CVE-2024-21793、CVE-2024-26026,這些漏洞存在於20.0.1至20.1.0版,CVSS風險評分皆為7.5,一旦遭到利用,攻擊者就能在未經身分驗證的情況下,藉由該系統的API執行惡意SQL敘述句(Statements),來觸發上述漏洞。

通報漏洞的資安業者Eclypsium指出,攻擊者只要遠端利用上述其中任何1個漏洞,就可以存取BIG-IP Next Central Manager管理主控臺的圖形操作介面,從而得到完整的管理權限。

值得留意的是,若是對方再透過其他手段,在BIG-IP Next Central Manager管理的BIG-IP Next系統建立新帳號,這些帳號將無法從Next Central Manager檢視,換言之,攻擊者可利用這種帳號暗中從事攻擊行動,且難以被察覺。

雖然這兩個漏洞的CVSS風險評分相同,但研究人員指出,他們認為SQL注入漏洞CVE-2024-26026較危險,因為在所有BIG-IP Next裝置的組態都含有這項弱點,攻擊者有可能直接用來繞過身分驗證流程。對此,他們也藉由該漏洞取得管理員帳號的密碼雜湊值,來進行概念性驗證(PoC)。

另一個漏洞CVE-2024-21793,則是發生在BIG-IP Next Central Manager處理OData查詢的過程,從而允許攻擊者注入OData查詢過濾參數,而有可能洩露敏感資訊。值得一提的是,只有在BIG-IP Next系統啟用LDAP的情況下,才會出現這項弱點。

除上述兩個漏洞,研究人員表示,他們其實一共通報了5個漏洞,但其他3個尚未登記CVE編號,也尚未進行修補。

這些F5並未發布公告的漏洞,其中1個是可用來進行伺服器請求偽造(SSRF)呼叫任何裝置、卻未記載於說明文件的API,攻擊者只要能夠登入BIG-IP Next Central Manager,就有機會建立主控臺看不到的管理者帳號。

另外兩個漏洞分別是:管理員密碼雜湊處理強度不足,而有可能遭到暴力破解攻擊;以及管理員能在不需輸入密碼的情況下,任意重設自己的密碼。一旦攻擊者結合其他漏洞進行利用,就有機會在無須知道管理員密碼的情況下,封鎖所有合法使用者帳號的存取。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06