微軟於去年3月修補Outlook權限提升漏洞CVE-2023-23397,年底波蘭證實公家機關及企業組織遭遇漏洞攻擊,而攻擊者的身分,就是惡名昭彰的俄羅斯駭客APT28,但該組織的相關攻擊行動,如今也傳出有其他國家受害。

上週末捷克與德國證實,他們在去年微軟尚未修補漏洞之前,就有企業組織與政府機關遭遇相關攻擊,雖然他們沒有直接公布漏洞名稱,但根據國外媒體的報導,對方利用的漏洞就是CVE-2023-23397。

【攻擊與威脅】

捷克、德國證實去年遭遇俄羅斯駭客APT28入侵,對方利用Outlook重大漏洞發起攻擊

5月3日德國聯邦政府(Bundesregierung)、捷克外交部(MFA)發布公告,指出,這些駭客利用Outlook漏洞對他們國內的企業組織下手。這樣的情況,也引起歐盟、北約組織(NATO)、美國聯手譴責。

德國聯邦政府指控該組織針對社會民主黨執行委員會發動攻擊,對方長期利用重大層級的Outlook漏洞,入侵數個電子郵件帳號,而該漏洞當時尚未被公布。捷克外交部也發出聲明,指出自2023年起,該國部分企業組織遭遇該組織攻擊,其共通點就是利用當時未知的Outlook漏洞。

雖然上述兩則聲明並未透露漏洞的CVE編號,但資安新聞網站Hacker News指出,此為重大層級的Outlook權限提升漏洞CVE-2023-23397,CVSS風險評為9.8分,一旦遭到利用,攻擊者就有機會取得使用者的Net-NTLMv2雜湊值,透過NTLM中繼攻擊,從而冒用該名使用者的身分通過驗證。

芬蘭有銀行用戶遭安卓惡意軟體攻擊,寄送詐騙警示簡訊,後續假借金融業者名義要求用戶下載冒牌防毒軟體

5月3日芬蘭運輸和通訊局(Transport and Communications Agency,Traficom)提出警告,指出近期出現鎖定安卓用戶的惡意軟體攻擊行動,目的是竊取網路銀行帳戶當中的存款。他們得知有人以某些公司的名義發送簡訊,內容是關於帳號異常或是債務追討,並要求用戶撥打指定的電話號碼,進一步確認詳細情況。

5月3日芬蘭運輸和通訊局(Transport and Communications Agency,Traficom)提出警告,指出近期出現鎖定安卓用戶的惡意軟體攻擊行動,目的是竊取網路銀行帳戶當中的存款。他們得知有人以某些公司的名義發送簡訊,內容是關於帳號異常或是債務追討,並要求用戶撥打指定的電話號碼,進一步確認詳細情況。

若是使用者照做,歹徒便回覆這是詐騙,使用者應採取進一步的防護措施因應。在通話過程當中,對方就會寄送另一則簡訊,聲稱提供McAfee防毒軟體安裝程式,若是用戶點選連結,下載APK檔案並執行安裝,手機就會被植入惡意程式,駭客可藉此存取手機應用程式及訊息,並從網路銀行洗劫受害者的帳戶。

假冒記者、NGO人員、網站、郵件寄送、短網址!伊朗APT42搜刮使用者憑證、竊取存放在M365雲服務的資料,並散播後門程式

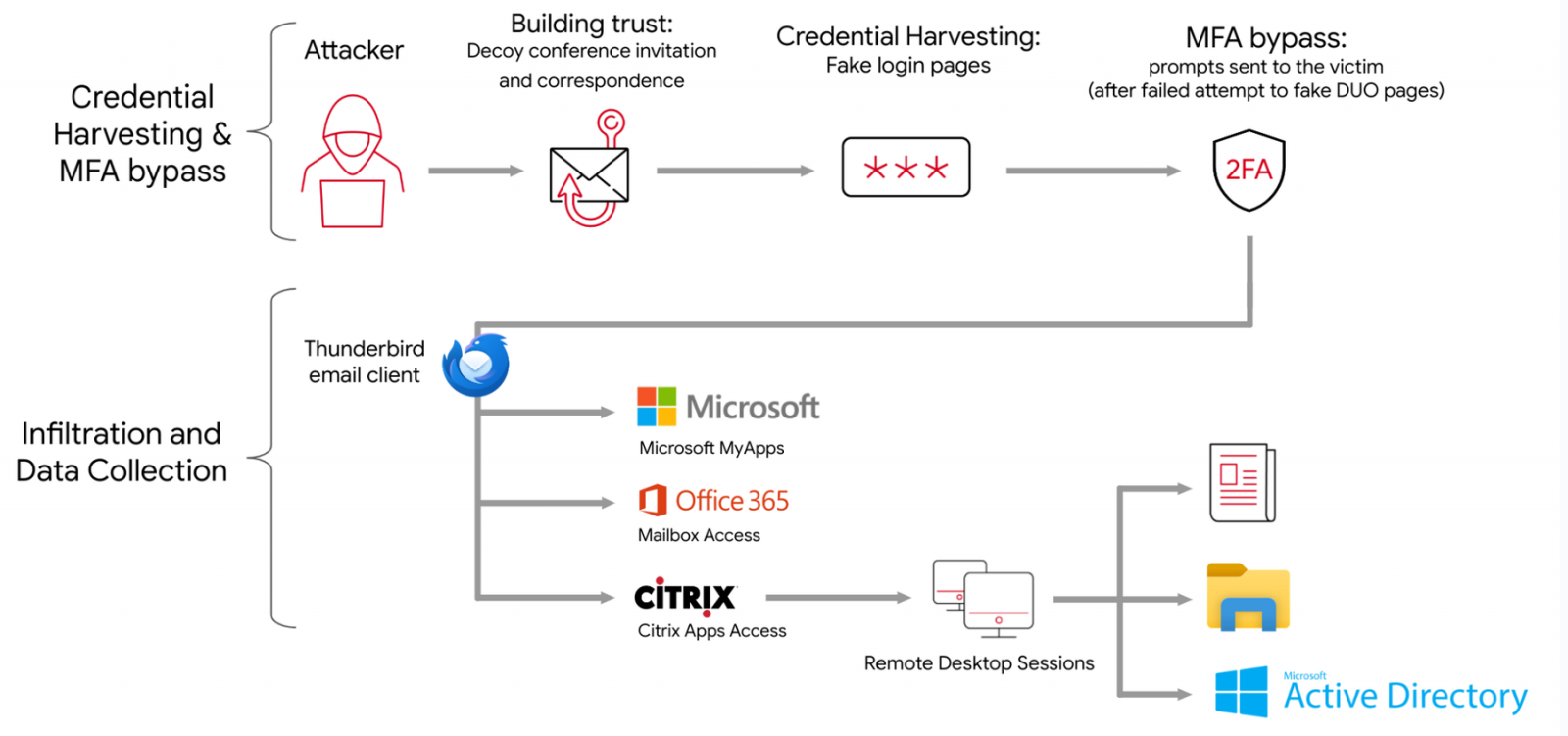

資安業者Mandiant指出,他們自2022年9月揭露隸屬於伊斯蘭革命護衛警察情報組織(IRGC-IO)的伊朗駭客組織APT42,近期這些駭客又有新的攻擊行動。

資安業者Mandiant指出,他們自2022年9月揭露隸屬於伊斯蘭革命護衛警察情報組織(IRGC-IO)的伊朗駭客組織APT42,近期這些駭客又有新的攻擊行動。

研究人員指出,這些駭客冒充記者及社會運動人士,藉由持續通訊與受害者建立信任關係,向使用者發送會議邀請通知,或是合法檔案,透過社交工程的手法挖掘相關帳密資料,從而存取受害組織的雲端環境。得逞後,這些駭客竊取對伊朗有戰略價值的資料,過程中對方仰賴系統內建功能及開源工具,以便迴避偵測。

除上述的竊取軍事機密情報,該組織也會藉由網路釣魚的方式,散布名為Nicecurl及Tamecat的後門程式,以便取得受害組織的初始存取權限,並拿來執行命令的管道,或是作為部署其他惡意軟的跳板。

美國證實去年底修補的GitLab危急漏洞CVE-2023-7028已出現攻擊行動

今年1月11日,軟體開發平臺GitLab揭露與修補CVSS滿分10分的重大漏洞CVE-2023-7028,由於能在無需與使用者互動的狀態下,將重設密碼的電子郵件寄送至任何信箱,可能導致用戶帳號因此遭到非法接管,月底Shadowserver基金會警告,根據他們的偵測,未修補這個漏洞且能透過網際網路存取的GitLab伺服器,數量高達5,379臺(臺灣有52臺)。事隔3個月,美國證實該漏洞已出現攻擊行動。

5月1日美國網路安全暨基礎設施安全局(CISA)將上述漏洞加入已遭利用漏洞的名單(KEV),並指出它成為惡意網路活動的常見攻擊手法,將對政府與企業造成嚴重風險,要求聯邦政府各單位需在5月22日之前,完成內部弱點管理的審視與更新作業。

其他攻擊與威脅

◆執法單位再度針對勒索軟體駭客LockBit的網站出手,預告透露對方更多身分相關資訊

◆俄羅斯駭客組織APT28與相關網路犯罪組織操控EdgeRouter路由器、物聯網設備,經營殭屍網路Moobot

◆微軟圖表資料分析Graph的API遭到駭客濫用的情況日益頻繁,對方將其用於惡意通訊、隱匿行蹤

◆針對北韓駭客APT43濫用DMARC政策掩蓋網路釣魚攻擊,美國提出警告

◆惡意程式Zloader捲土重來,駭客納入金融木馬Zeus的反分析機制

【漏洞與修補】

特權管理系統Delinea Secret Server修補高風險漏洞,恐被用於挾持管理員帳號

以特權存取管理(PAM)著稱的資安廠商Delinea,在4月12日於服務狀態頁面當中,突然宣告他們正在調查一起資安事故,而在當天事故公告頁面提到,這起事故影響的服務已經處理好了,工作團隊部署修正機制,所有系統恢復正常運作,先前連至端點的流量,也從阻擋改為開放。該公司也在14日,發布11.7.000001版Secret Server On-Premises的更新予以修補。29日資安組織MITRE發布正式漏洞編號為CVE-2024-33891,CVSS風險評估為8.8分。

值得留意的是,最早發現上述的漏洞,是2月中向該公司通報問題的資安研究員Johnny Yu(straight_blast),但因為不是該公司付費客戶當時並未受理,於是他找上美國電腦網路危機處理暨協調中心(CERT)協調此事。另一名察覺此事的是資安研究員Kevin Beaumont,他在4月12日發現Delinea Secret Server Cloud因資安事故而停擺至少5個小時的狀態,並確認與Johnny Yu通報的漏洞有關。

【資安產業動態】

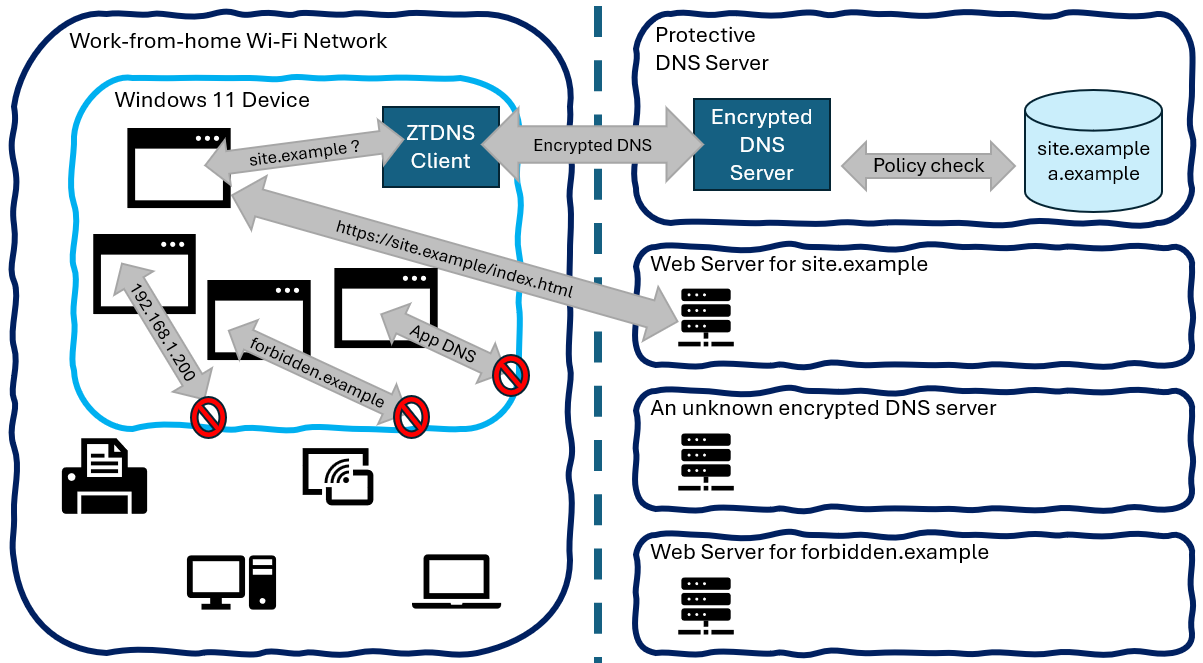

防止電腦連上惡意網域,微軟宣布將為Windows加入零信任DNS技術

為了強化企業組織的零信任防護,避免使用者不慎被帶往惡意網域,5月2日微軟宣布,他們打算在Windows作業系統當中,納入名為零信任DNS(Zero Trust DNS,ZTDNS)的防護機制,透過這項功能,Windows用戶將只能存取受信任的白名單網域,從而改善網路安全。目前ZTDNS為非公開預覽階段,但微軟預告,接下來將會對Insider測試人員提供,也會在未來成為Windows的正式功能。

為了強化企業組織的零信任防護,避免使用者不慎被帶往惡意網域,5月2日微軟宣布,他們打算在Windows作業系統當中,納入名為零信任DNS(Zero Trust DNS,ZTDNS)的防護機制,透過這項功能,Windows用戶將只能存取受信任的白名單網域,從而改善網路安全。目前ZTDNS為非公開預覽階段,但微軟預告,接下來將會對Insider測試人員提供,也會在未來成為Windows的正式功能。

該公司表示,ZTDNS使用開放標準為基礎的網路協定,從而滿足OMB M-22-09及NIST SP 800-207等規範的零信任要求。ZTDNS整合該作業系統的DNS用戶端及Windows Filtering Platform(WFP),實現以網域名稱為基礎的流量過濾。

近期資安日報

【5月3日】殭屍網路Goldoon鎖定D-Link家用路由器DIR-645老舊漏洞發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09