Mandiant

資安業者Mandiant指出,他們自2022年9月揭露隸屬於伊斯蘭革命護衛警察情報組織(IRGC-IO)的伊朗駭客組織APT42,近期這些駭客又有新的攻擊行動,最終會在受害電腦部署名為Nicecurl及Tamecat的後門程式。

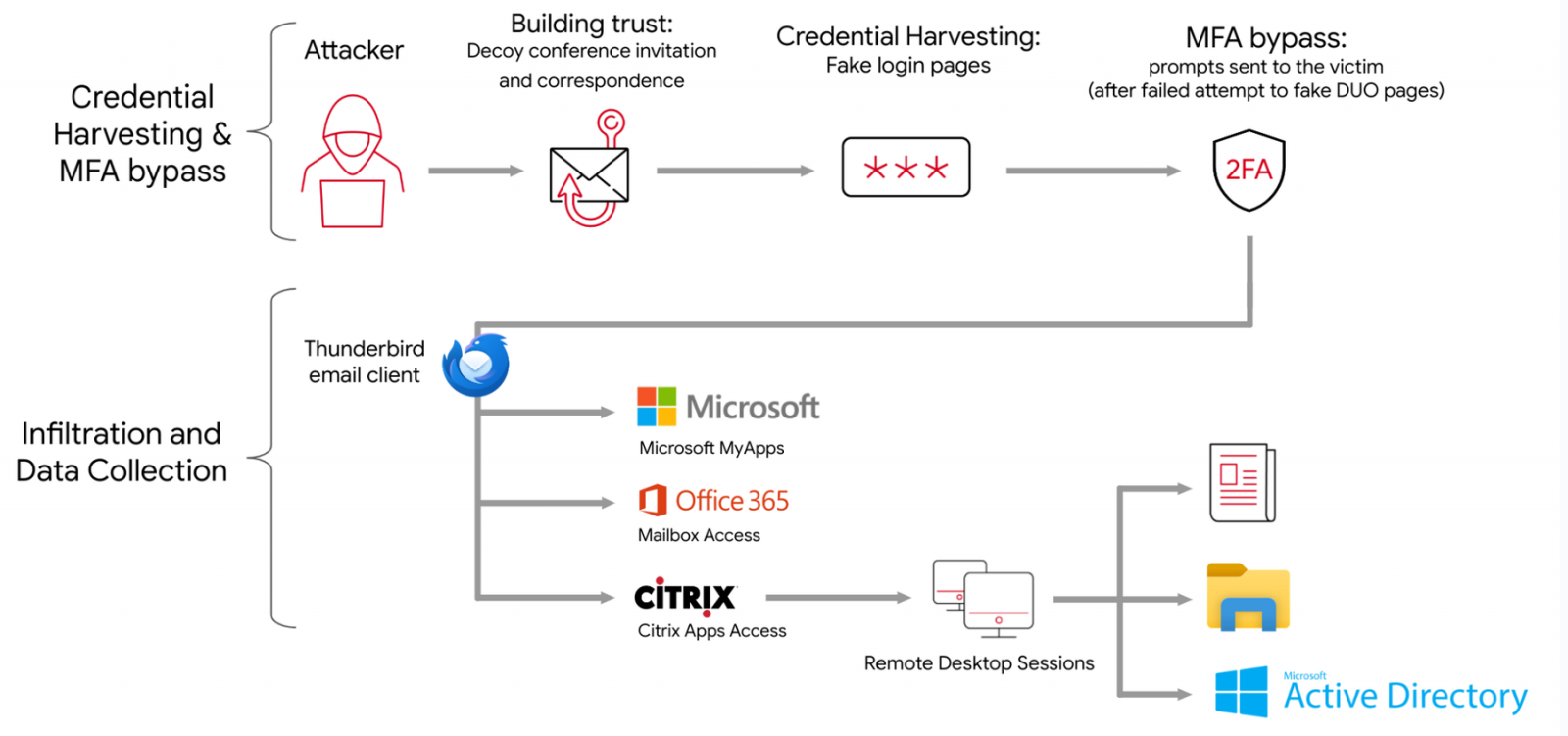

研究人員指出,這些駭客冒充記者及社會運動人士,藉由持續通訊與受害者建立信任關係,向使用者發送會議邀請通知,或是合法檔案,透過社交工程的手法挖掘相關帳密資料,從而存取受害組織的雲端環境。得逞後,這些駭客竊取對伊朗有戰略價值的資料,過程中對方仰賴系統內建功能及開源工具,以便迴避偵測。

除上述的竊取軍事機密情報,該組織也會藉由網路釣魚的方式,散布名為Nicecurl及Tamecat的後門程式,以便取得受害組織的初始存取權限,並拿來執行命令的管道,或是作為部署其他惡意軟的跳板。

根據他們的調查,這些駭客利用至少3個基礎設施來針對政府機關、新聞媒體、非政府組織及社會運動人士而來。但無論對象為何,對方在攻擊行動裡,採用相似的策略、技術、流程(TTP),而網域名稱、誘餌則有所不同。

在其中一種攻擊行動裡,這些駭客冒充華盛頓郵報、經濟學人、耶路撒冷郵報、Khaleej Times、Azadliq等新聞媒體及非政府組織,大多會利用拼寫錯誤的網域名稱,藉由發送帶有新聞內容的釣魚郵件,目的是將收信人導向冒牌Google登入網頁,從對伊朗感興趣的地緣政治實體、研究人員、新聞記者竊取帳密資料。

而另一種攻擊手法,對方則是透過.top、.online、.site、.live等頂級網域名稱(TLD),架設冒牌的登入網頁、檔案代管服務、YouTube網站,然後假借邀請加入會議,或是共享檔案的名義寄送釣魚信,目標是對伊朗政權構成威脅的研究人員、記者、非政府組織領導人、人權鬥士,從而竊取他們的網路服務帳密資料。

第3種則是針對美國及以色列的國防和外交事務相關人士而來,駭客偽裝成非政府組織、Mailer Daemon、短網址服務Bitly,疑似透過釣魚郵件發動攻擊。他們看到對方去年11月,針對以色列大學的核子物理學教授下手,企圖竊取Microsoft 365帳密。

在透過上述3種管道取得帳密資料後,研究人員指出,他們在2022至2023年,看到這些駭客企圖從受害的美國、英國法律服務機構、非政府組織的公有雲基礎設施,竊取伊朗政府感興趣的敏感資料。

他們看到對方透過社交工程取得帳密資料後,就會將受害者導向冒牌的Duo身分驗證服務來繞過雙因素驗證(MFA),得逞後就會利用收信軟體Thunderbird存取受害者的電子郵件信箱,然後存取Citrix應用程式,並透過遠端桌面連線(RDP)進行偵察。

過程中駭客利用多種迴避偵測的手法,像是濫用Microsoft 365內建工具、檢視感興趣的資料後清除Chrome的瀏覽記錄,此外,駭客利用ExpressVPN服務、Cloudflare代管網域、臨時VPS伺服器來隱匿行蹤。

而對於駭客使用的後門程式,研究人員指出,Nicecurl是透過VBS打造而成,攻擊者可加裝特定的外掛模組,以便執行特定任務,此後門程式透過HTTPS加密通訊協定與C2通訊。

第2款後門程式Tamecat功能較為複雜,可執行PowerShell程式碼或C#指令碼,對方疑似藉此進行資料竊取及控制受害電腦。值得一提的是,攻擊者使用Base64混淆C2通訊流量,並能動態調整配置,從而迴避防毒軟體的偵測機制。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09