iThome

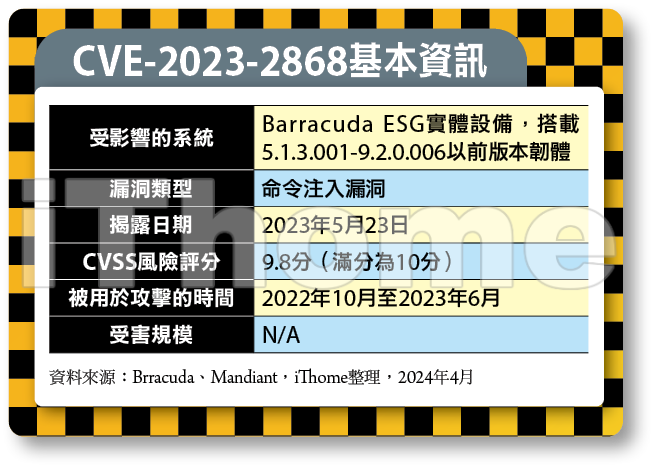

論及2023年重大漏洞資安事故,在5月下旬,資安廠商Barracuda Networks公布的郵件安全閘道(ESG)漏洞CVE-2023-2868,引發一些風波,因此,許多國外媒體都會列入年度資安事故,而且,後續漏洞處理作法很特別,因為,廠商最終竟透過更換設備的方式來緩解攻擊行動,這種做法前所未見。

考量到此郵件安全閘道系統並未在臺灣市場受到廣泛採用,因此我們將其列為2023年第10大漏洞。不過究竟該漏洞攻擊行動受害範圍有多大?目前仍然沒有研究人員或主管機關透露相關資訊。

身為資安業者,旗下產品卻出現如此嚴重的問題,而且該裝置又是負責為企業過濾郵件的重要環節,一旦遭到控制,很有可能無法發揮應有的功能,尤其現在有許多的資安事故當中,攻擊者往往透過郵件來接觸目標,若是這類系統失去把關的作用,惡意郵件就會直接送到使用者信箱,而可能造成危害。

另一方面,有別於其他廠商處理漏洞的方式,Barracuda竟然是採取更換設備來進行,也突顯該公司可能在產品設計當中存在極為棘手的瑕疵,而無法單純透過軟體更新,或要求IT人員回復原廠設定等常見做法,解決漏洞的危害。

事件的揭露源自於自動派送修補程式的公告

2023年5月20日、21日,Barracuda修補CVE-2023-2868,該漏洞影響ESG設備,攻擊者可用於遠端注入命令。

該公司於30日公布前述的漏洞攻擊細節,當時得知駭客所使用的惡意程式包括Saltwater、Seaspy、Seaside,但他們直到5月18日,才收到相關異常流量的警報,尋求資安業者Mandiant協助,並於19日確認是CVE-2023-2868。當時,該公司主動通知遭到攻擊的用戶。

漏洞揭露後出現二波攻擊行動

事隔近1個月,協助調查的資安業者Mandiant公布更多細節,指出攻擊者的身分是中國資助的駭客組織UNC4841。

但研究人員也提到,Barracuda派送修補程式企圖遏止駭客行動後,對方迅速更換惡意軟體因應,並於5月22日至24日,發動高頻率攻擊,至少有16個國家的組織受害,其中有三分之一是政府機關。

這樣的情況,也使得Barracuda採取罕見的手法來因應:要求用戶更換設備。

到了8月,Mandiant公布新的調查結果,他們指出駭客為了持續在特定受害組織活動,在6月上旬連帶運用更多惡意程式,包括kipjack、Depthcharge、Foxtrox、Foxglove。

受害產業橫跨政府機關及高科技產業,臺灣也有組織遇害

而對於這起攻擊的目標,研究人員表示,近三分之一是政府機關、高科技產業及資訊業者、電信業者、製造業,而且,臺灣及香港的貿易辦公室與學術研究機構,以及東南亞國協的外交部,都在受影響的範圍,因為這些單位的網域名稱及使用者,都遭到鎖定,駭客利用Shell指令碼發動攻擊。

此外,研究人員也對這起漏洞攻擊的流程,提出更詳細的說明。駭客組織UNC4841於2022年10月至2023年6月,利用CVE-2023-2868發動攻擊,並在11月上旬開始出現顯著升溫的情況,僅有農曆新年略為下降。

而到了5月23日Barracuda發布資安通告之後,這類攻擊行動又出現2波。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02