iThome

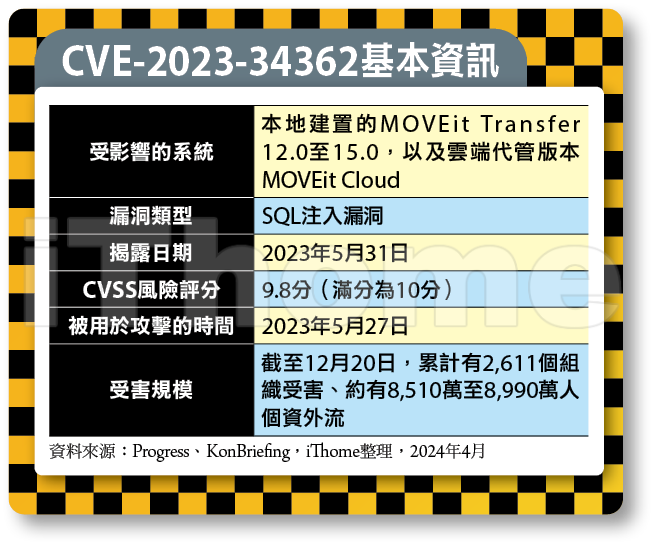

論及2023年影響最為嚴重的漏洞,莫過於Progress旗下MFT檔案共享系統MOVEit Transfer漏洞CVE-2023-34362,自該公司去年5月27日公布至今,在iThome有超過20篇新聞與之有關,以壓倒性的程度,遙遙超越其他漏洞的曝光程度。

甚至到了今年3月,美國政府呼籲軟體開發商,應該要在產品出貨之前,檢查是否存在SQL注入漏洞,也與這項漏洞引發的大規模攻擊事故有關,這兩年美國政府開始大力提倡軟體開發安全,並提供各式的實作指引,但針對特定類型的漏洞,並拿出血淋淋的真實案例提出呼籲,這還是頭一遭。

與先前的Accellion FTA、GoAnywhere事件相同,利用此漏洞的攻擊事故,背後的攻擊者都是勒索軟體駭客Clop,但這次陸續浮出檯面的受害組織,竟多達數百個,駭客分成多次公布名單,而且每次都引起不少關注。

另一方面,有別於過往事件證實受害的企業與政府機關,同時其檔案共用系統也遭遇攻擊,但這次出面公布遇害的組織,不少是因為IT服務供應商建置的MFT系統遭遇攻擊,導致自己的內部資料外洩而出面公告。

特別的是,這項漏洞不只引起各界關注,美國政府也採取了多個罕見的措施。首先,聯邦調查局宣布祭出千萬美元獎金,要捉拿勒索軟體駭客Clop的成員;再者,美國證券交易委員會(SEC)也在10月,傳出要對Progress進行調查的情況。

而對於這起攻擊事故造成的損失,當時Progress認為影響有限,根據他們的評估,由於旗下MFT系統的漏洞,產生約100萬美元的費用,相關的保險理賠預期會進帳190萬美元。但這份季報也談到遇害客戶的反應,他們表示,有23個組織、58名人士向他們提出法律訴訟,而有可能會產生賠償費用。

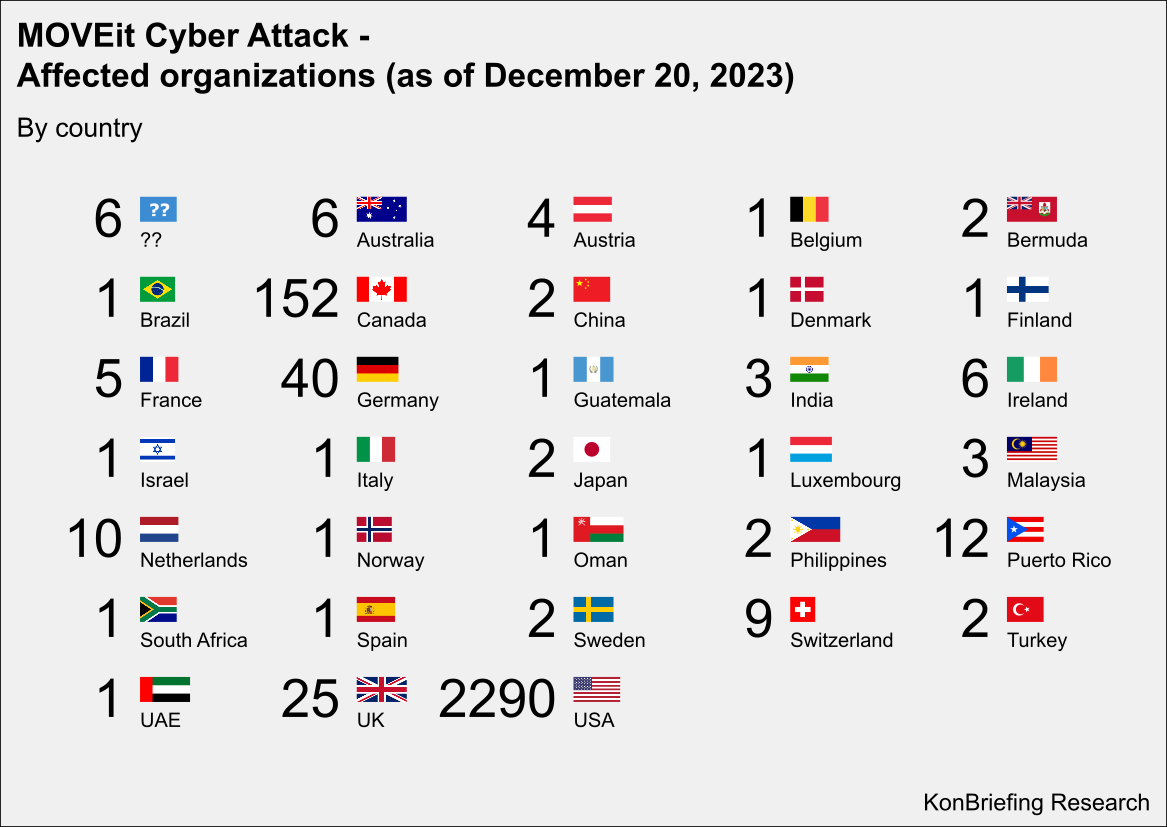

根據研究機構KonBriefing彙整的資料,CVE-2023-34362漏洞攻擊事發半年後,總共有超過2千個企業組織受害,影響範圍涵蓋32個國家,大部分受害組織位於美國。(圖片來源/KonBriefing)

受害規模已擴大至超過2千個組織

我們曾在去年8月初,彙整因CVE-2023-34362造成的資安事故發生經過,當時研究機構KonBriefing根據新聞報導、駭客公布的名單、受害組織發出的聲明,以及向美國地方政府或證券交易委員會(SEC)通報的資料,截至7月31日,他們確認有545個組織受害,約有3,270萬至3,760萬人遭受波及。

但事隔5個月,受害組織增加3倍、外洩資料筆數增加1倍──截至12月20日,有2,611個組織受害、約有8,510萬至8,990萬人個資流出。這樣的現象,印證6月美國政府官員的推測,這項漏洞攻擊事故的影響,將會持續擴大。

值得留意的是,資安業者Kroll發現,駭客早在2021年7月就找到CVE-2023-34362,並策畫在完成GoAnywhere攻擊之後,才進行本次的攻擊行動。這意味著該漏洞曝露長達快2年的時間,駭客可能已經過充分的模擬和測試,最後才決定下手。

矯枉過正!廠商後續過於頻繁發布漏洞公告,反而導致用戶無所適從

雖然整起事件當中,駭客只有利用CVE-2023-34362,但這次Progress應變處理的可取之處在於,他們在事發之後隨即尋求資安業者協助,檢視MOVEit Transfer的程式碼來改善安全。不過,頻繁發布新漏洞的資安通告,也很可能讓IT人員無所適從,疲於採取緩解措施,或是安裝更新軟體。

6月9日,Progress表示在資安業者Huntress的協助下,找到SQL注入漏洞CVE-2023-35036,CVSS風險評分為9.1,影響所有版本的MOVEit Transfer,該公司提供修補程式,並指出目前該漏洞尚未遭到利用。

事隔不到一週,Progress於15日又再度發布公告,針對新漏洞CVE-2023- 35708提出緩解措施,呼籲IT人員暫時停用所有HTTP與HTTPS流量,並在隔天發布了修補程式。基本上,此漏洞也是被列為危急層級的SQL注入漏洞,CVSS風險評分達到9.8。

值得留意的是,無論是CVE-2023-34362或CVE-2023-35708,Progress首度公布漏洞時,皆未取得CVE編號,也沒提供CVSS評分,IT人員只能從公告的說明當中,得知該公司認定漏洞極為嚴重,難以判斷要如何安排修補。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02