週末一起供應鏈攻擊事件的揭露,震撼了整個資安圈,也讓IT界忙於修補因應,有攻擊者針對XZ Utils資料壓縮程式庫植入後門,而這個後門將可讓攻擊者繞過SSHD的身分認證機制,且相當難以察覺。

幸好有研究人員因為調查一個SSH登入失敗及登入變慢500豪秒的狀況而發現,但回顧這個提交惡意的GitHub帳號,竟是在2021年就註冊,並從2022年2月就開始試探性的對XZ程式庫提交Commit。

【攻擊與威脅】

駭客鎖定XZ Utils庫發動供應鏈攻擊,差一點進入眾多主流Linux發行版的SSHD注入後門

微軟PostgreSQL開發人員Andres Freund在3月29日揭露XZ Utils資料壓縮程式庫被植入後門,並指出這是一樁供應鏈攻擊事件,Red Hat也發布相關緊急安全通告,指出CVE-2024-3094是CVSS v3風險層級滿分10分的漏洞,目前已確定受到影響的Linux版本,包含:Fedora Rawhide、Fedora 41、Kali Linux、openSUSE Tumbleweed/MicroOS,以及部分Debian版本。

這起事件在上週六一早即引起臺灣資安研究人員的關注與重視,原因是這起事件不僅是涉及SSHD(Secure Shell Daemon)的供應鏈攻擊,而且手法相當精心設計且複雜,若不是及早被發現,一旦進入穩定、主流的Linux發行版本,後果不堪設想。。

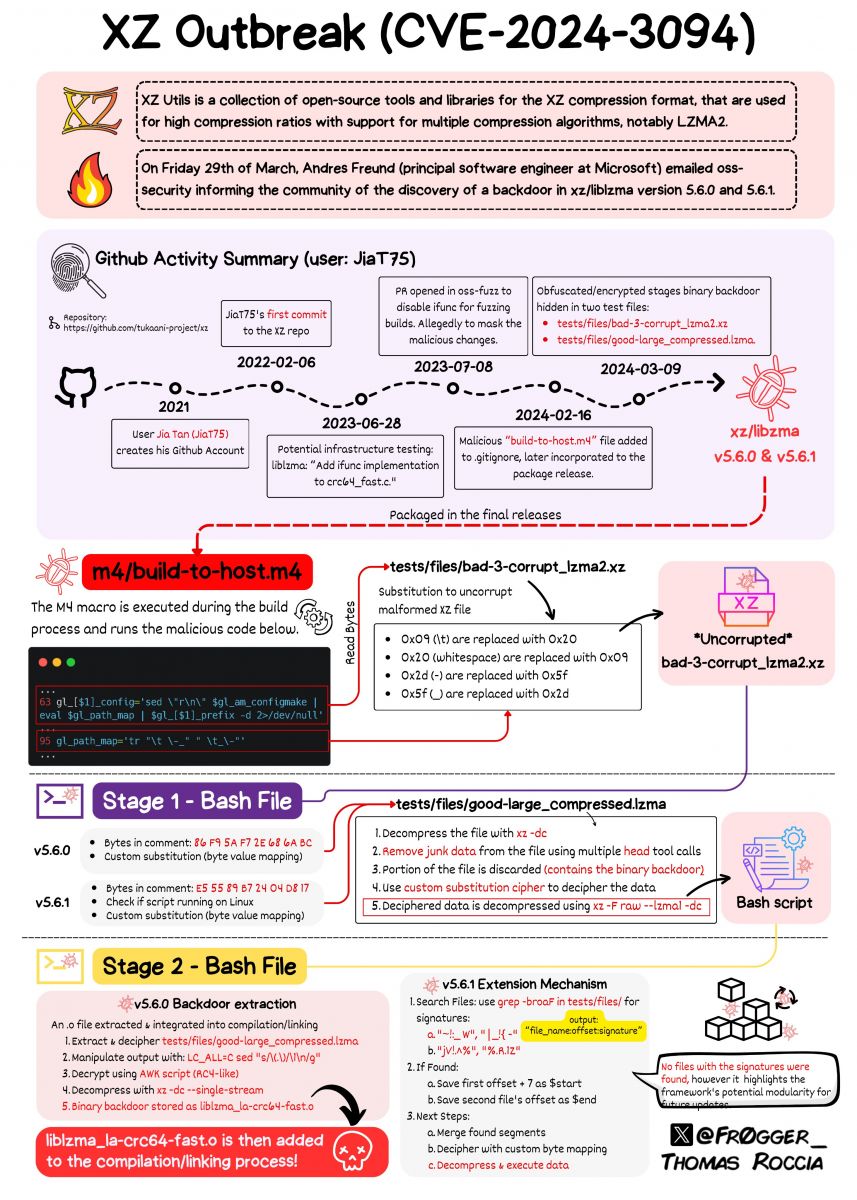

另一微軟威脅研究人員Thomas Roccia週日在社群平臺X發文表示,他嘗試用一張圖表整理入侵的脈絡,當中顯示一名代號為Jia Tan(JiaT75)的GitHub帳號用戶,是在2022年2月6日開始提交內容至XZ程式庫,之後又陸續提交幾次測試檔,然後在2024年2月16日、3月9日悄悄將惡意程式加入,其中bad-3-corrupt_lzma2.xz與good-large_compressed.lzma這兩個看起來無害的測試用binary,更是會在特定條件下解析出惡意程式。

美國電信龍頭AT&T在3月30日(週六)宣布,大約有7,300萬新舊客戶的資料在暗網流傳,這些資料包括當地社會安全號碼,以及及電子郵件信箱、電話號碼、生日等個人資訊。

根據AT&T說明,他們已確認在兩星期前在暗網發布的資料與AT&T用戶有關,尚不清楚檔案內欄位中的資料是來自AT&T,還是他們合作的某家供應商,目前仍在評估外洩資料的來源。而根據他們的初步分析結果,這些資料似乎是來自2019年或更早,大約影響現有AT&T帳戶持有者760萬人,以及舊有帳戶持有者6,540萬人。所幸,暫時未發現AT&T系統發生未經授權存取的情況,該公司則表示將通知受影響用戶,並提供免費信用監控。

過去2022年曾出現鎖定企業員工的MFA轟炸(MFA Bombing)攻擊,如今這樣的通知轟炸攻擊,似乎也發生在蘋果密碼重設通知的情境之中。這項威脅是在近期由資安部落格KrebsOnSecurity揭露,當中指出部分蘋果用戶淪為網釣攻擊目標,不斷收到數十起關於密碼重置請求的通知提示,需要使用者對每項通知提示做出「允許」或「不允許」的回應,否則使用者無法用手機做任何事情。此外,有些使用者表示,即便沒有按錯按鈕,後續還會收到冒充蘋果支援人員的語音網釣(Vishing)攻擊。

由於攻擊者能在短時間內發送數十次的密碼重設請求,這也代表,蘋果iCloud帳戶的密碼重設機制,可能存在一些問題,像是沒有通知發送頻率的限制。

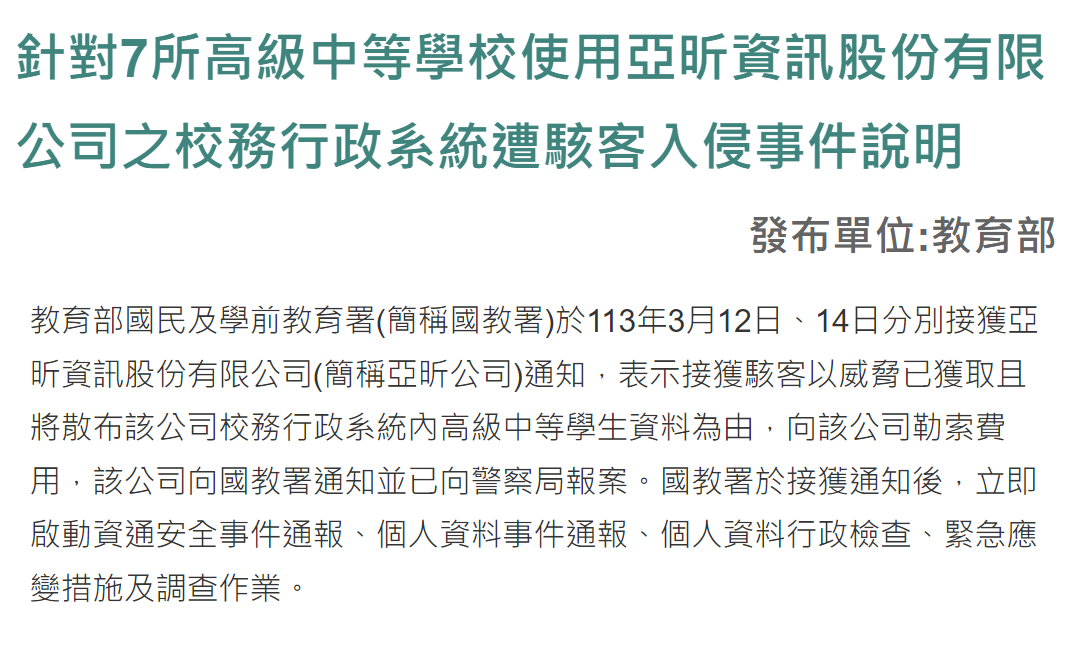

亞昕資訊通報其校務行政系統遭駭而被勒索,教育部已確認7所高中受影響,將持續清查26校

教育部在3月29日公布了近期國內7高中校務系統遭駭客入侵的事件,說明半個月前教育部國民及學前教育署(簡稱國教署)收到亞昕資訊遭勒索攻擊的通知,駭客以散布該公司校務行政系統內高中學生資料為由,向該公司勒索費用。國教署在獲知情形後,通報發生資安事件,並進行緊急應變與調查。

關於初步調查結果,駭客先是從1所學校的系統漏洞入侵主機,執行惡意程式以竊取學校的帳號密碼,接下來,他們搜尋其他使用該廠商校務行政系統的學校,成功利用同一組帳號密碼登入其他6所學校的系統,因此發現有7所高中被入侵,確實有學生個資遭外部下載情形,但沒有新增、刪除等操作行為。 而國教署也說明,由於與亞昕資訊簽約學校有26所,為掌握其餘學校個資外洩情形,近日將持續清查這些校務行政系統的學生學習歷程檔案是否受到影響。對此,亞昕資訊也發布公司資安事件聲明書回應。

天下沒有白吃的午餐,VPN也是!有駭客打造17款假VPN App,安裝後成駭客發動惡意攻擊跳板

近日資安公司Human Security旗下Satori資安威脅情報團隊指出,Google Play商店上有17款偽裝VPN應用程式涉嫌搭載惡意SDK軟體,可能將用戶裝置轉變為網路犯罪工具。

研究人員指出,這些偽裝VPN App看似提供免費VPN服務,但卻藏有一個名為「PROXYLIB」的惡意SDK軟體工具。這個工具可以偷偷安裝於用戶手機裝置,用戶毫不知情,之後將其變成網路犯罪分子或駭客的「網路代理伺服器」,也就是利用受害裝置來發動特定惡意攻擊活動。研究人員共發現28款App都藏有PROXYLIB SDK,在他們通報後,Google已經將這些App下架。

【資安防禦措施】

微軟公布多款改善生成式AI服務安全性的新工具,Prompt Shields率先亮相

隨著生成式AI的普及應用,包括提示注入攻擊或濫用AI系統漏洞等相關風險也隨之而來,導致AI聊天機器人做出超出規範內的行為,繼3月初Cloudflare推出Firewall for AI,微軟在3月底也宣布一系列協助生成式AI應用的AI安全工具,例如,新的提示防護罩(Prompt Shields),是去年11月的越獄風險偵測的強化,不只防範原本提示注入的直接攻擊,也能防範提示注入的間接攻擊。

其他有助於改善生成式AI服務安全性的工具,微軟預告將於日後推出,包括:可防範AI模型幻覺問題的Groundedness detection,可引導模型行為朝向安全與負責的Safety system messages,以及越獄評估工具Safety evaluations與風險與安全監控工具。這些工具之後都將整合於Azure AI Studio與Azure OpenAI Service之中。

【其他新聞】

德國警告當地超過1.7萬臺Exchange伺服器曝露於已知漏洞風險

針對中國資安業者安洵信息資料外流,研究人員發現該公司與更多駭客組織有關

阿爾巴尼亞政府宣布將成立特別委員會,以抵抗外國影響行動、打擊虛假資訊

近期資安日報

【3月29日】研究人員揭露專門針對行動裝置的新型態網釣工具包Darcula

【3月28日】殭屍網路TheMoon挾持4萬臺SOHO路由器、物聯網裝置供網路罪犯藏匿蹤跡

【3月27日】AiTM網釣攻擊工具包Tycoon 2FA針對微軟365、Google用戶而來

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09