今天週六早上,以揭露Exchange重大漏洞ProxyLogon聞名的臺灣資安研究人員Orange Tsai,還有其他國內資安社群成員,都在社群平臺發文針對一項關於SSHD(Secure Shell Daemon)的供應鏈攻擊提出探討與示警。

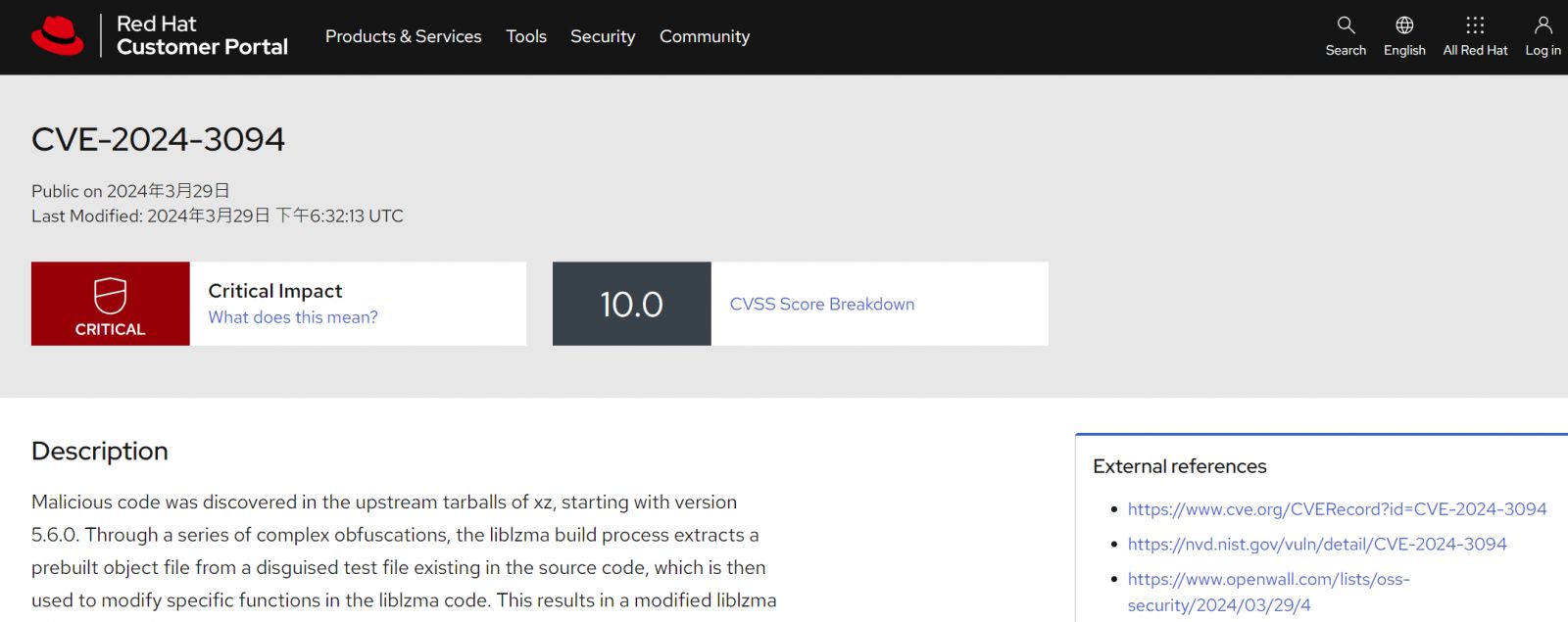

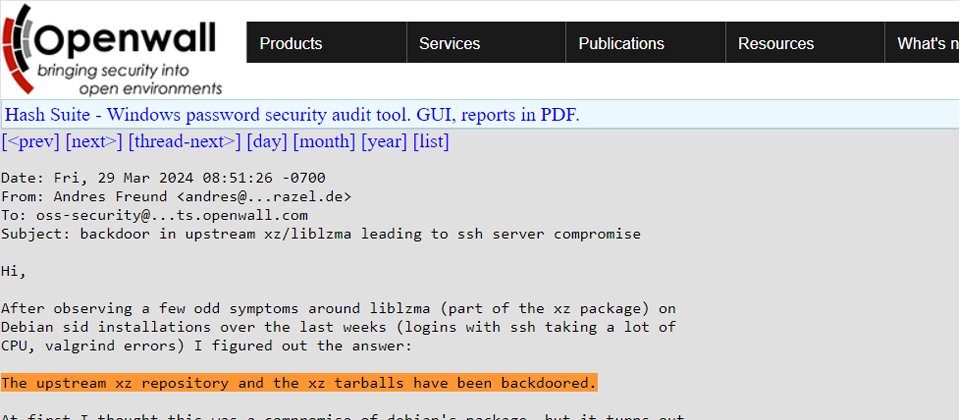

這是因為,有開發人員Andres Freund在3月29日於Openwall公布一起涉及SSH伺服器的供應鏈攻擊狀況,並指出問題出在XZ Utils資料壓縮程式庫被植入後門,另也說明Red Hat已將此漏洞指派為CVE-2024-3094,且給出CVSS v3風險層級滿分10分。

此事件影響廣泛,Andres Freund表示,他是在調查SSH登入變慢相關問題時,最初以為發現debian裡面的套件包被入侵,但事實上是來自上游的問題,XZ程式庫與XZ的tarball檔案被植入後門,也就是一樁軟體供應鏈攻擊事件。

這也再次顯現開源軟體供應鏈安全的重要性,目前已有許多研究人員正追查其攻擊手法,以及本次事件提交Commit的GitHub帳號,並指出其手法複雜且相當難以察覺。

關於此次後門的影響,在Red Hat發布的緊急安全通告中也有說明,惡意程式碼修改了XZ Utils套件中名為liblzma部分程式碼的功能,這也導致每一軟體連結到XZ Utils,並允許變更與程式庫一起使用的資料,都會受到影響。而Freund所觀察到的例子,在某些特定條件下,這個後門可讓攻擊者繞過SSHD的身分認證機制,進而針對受影響的系統做到未經授權的存取。

至於有哪些版本受影響,以XZ Utils資料壓縮程式庫而言,Andres Freund指出受影響的版本是XZ Utils的5.6.0和5.6.1;以其他使用XZ Utils的軟體系統而言,目前已確認多個多個Linux發行版本受影響,包括:Fedora Rawhide、Fedora 41、Kali Linux、openSUSE Tumbleweed與openSUSE MicroOS,以及部分Debian版本。

美國CISA也已經對此提出警告,並建議建議開發人員與使用者可先將XZ Utils降級、恢復到未被入侵的版本,如XZ Utils 5.4.6穩定版。同時用戶也該進行事件回應、清查入侵狀況,以確定是否可能已經受到後門的影響。

Red Hat在29日也發布相關緊急安全通告,指出CVE-2024-3094是CVSS v3風險層級滿分10分的漏洞。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05