有多組研究人員本週針對持續整合開發工具Jenkins的重大漏洞CVE-2024-23897提出警告,先是有人於程式碼儲存庫GitHub公開濫用此漏洞的概念性驗證程式碼(PoC),隨後,有些蜜罐陷阱也出現遭到駭客嘗試利用漏洞發動攻擊的情況。

但在此同時,仍有許多IT人員尚未部署相關更新軟體,目前已知有多達7萬臺Jenkins伺服器曝險,可能成為駭客下手的目標。

【攻擊與威脅】

1月24日持續整合開發工具Jenkins的開發團隊發布2.442版、長期支援版LTS 2.426.3更新,修補重大風險的RCE漏洞CVE-2024-23897,這項漏洞存在於命令列介面(CLI),而有可能被未經授權的攻擊者用於讀取任意檔案,現在有研究人員提出警告,仍有許多系統尚未修補而可能被盯上。

1月24日持續整合開發工具Jenkins的開發團隊發布2.442版、長期支援版LTS 2.426.3更新,修補重大風險的RCE漏洞CVE-2024-23897,這項漏洞存在於命令列介面(CLI),而有可能被未經授權的攻擊者用於讀取任意檔案,現在有研究人員提出警告,仍有許多系統尚未修補而可能被盯上。

1月26日資安業者Nextron Systems研究人員Florian Roth提出警告,他發現有人在程式碼儲存庫GitHub上傳2組概念性驗證程式碼(PoC),接下來攻擊者很可能會嘗試將漏洞用於攻擊行動;果不其然,加州大學柏克萊分校天空運算實驗室(Sky Computing Lab)研究人員Chaofan Shou發現,他們部署的Jenkins蜜罐陷阱(Honeypot),遭到了漏洞掃描及嘗試利用的情況。

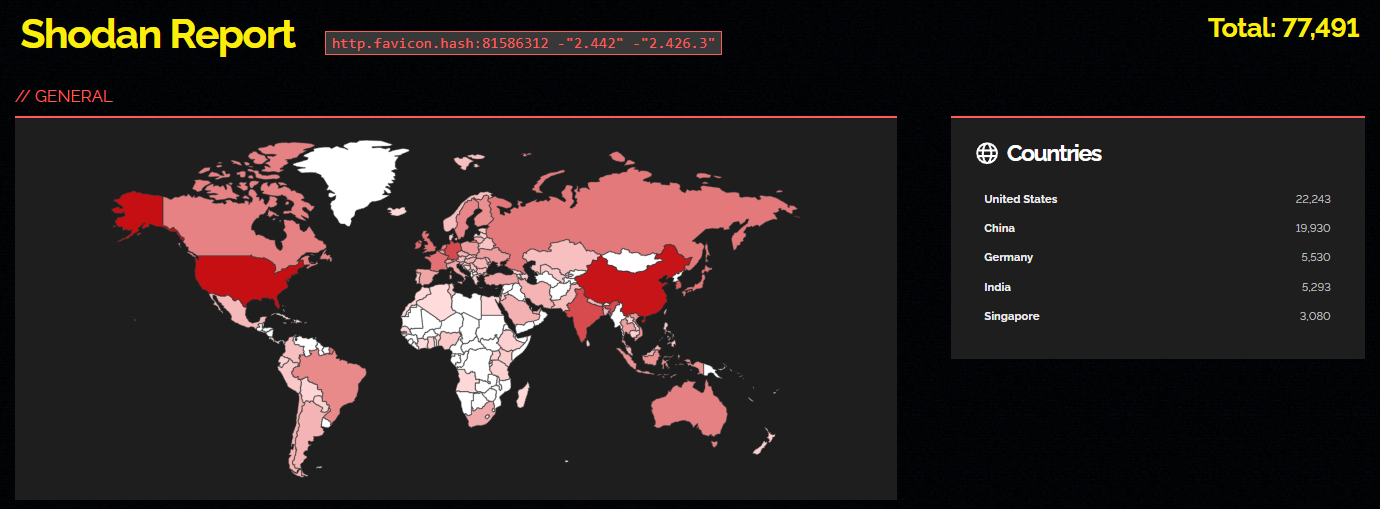

究竟有多少Jenkins伺服器尚未修補?28日Shadowserver基金會發現,仍有約4.5萬臺Jenkins伺服器尚未進行更新,大部分位於中國及美國,分別有12,000臺、11,830臺,其次是德國3,060臺、印度2,681臺、法國1,431臺。次日資安業者SORadar根據物聯網搜尋引擎Shodan分析的結果,認為實際尚未修補的伺服器數量可能更多,他們看到總共有超過7.7萬臺Jenkins伺服器尚未升級至2.442版、LTS 2.426.3版而曝險,其中美國有22,243臺、中國有19,930臺,德國、印度、新加坡各有5,530臺、5,293臺、3,080臺。

資料來源

1. https://twitter.com/cyb3rops/status/1750835886051275057

2. https://twitter.com/Shadowserver/status/1751964510955372855

3. https://twitter.com/shoucccc/status/1750601321831633026

4. https://socradar.io/critical-jenkins-cli-file-read-vulnerability-could-lead-to-rce-attacks-cve-2024-23897/

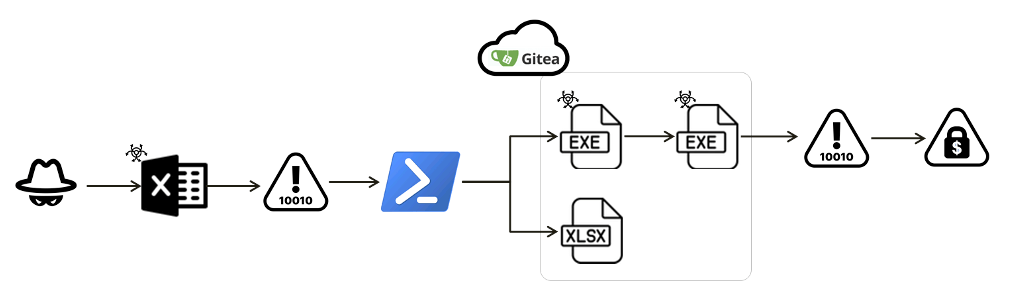

資安業者Fortinet揭露勒索軟體Phobos的新變種Faust,他們看到駭客先透過啟用巨集的Excel附加元件檔案(XLAM)發動攻擊,該檔也內嵌了VBA指令碼。

一旦使用者開啟XLAM檔案,此指令碼便會觸發特定功能函數執行PowerShell,然後從程式碼儲存庫Gitea下載以Base64編碼的檔案,並將其還原成XLSX檔案作為誘餌,分散使用者的注意力。但在上述過程裡,駭客也執行PowerShell指令碼,從預先放置在程式碼儲存庫Gitea的純文字檔案(TXT)取得下載連結,將假冒防毒軟體更新的可執行檔AVG update.exe植入電腦,然後將其用於部署其他惡意程式,最終執行Faust加密電腦檔案。

研究人員指出,此勒索軟體會啟動多個處理程序同時執行加密檔案以外的工作,像是掃描本機磁碟的檔案、搜尋網路共用資料夾、尋找與資料庫有關的檔案等,危害範圍更加廣泛。

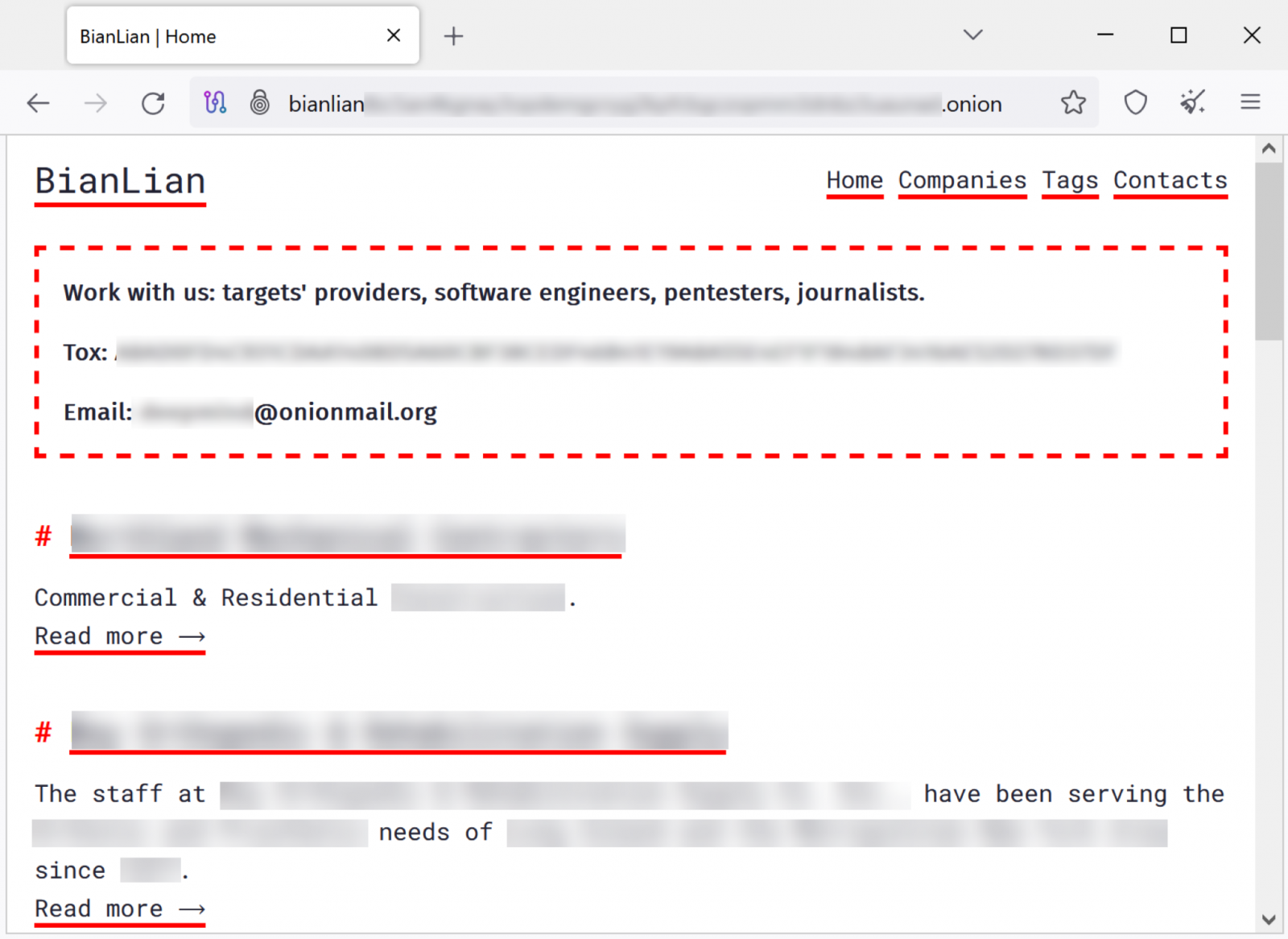

資安業者Palo Alto Networks持續追蹤勒索軟體「變臉(BianLian)」的動態,他們近日提出警告,此駭客組織的危害不斷升溫,現在已名列十大勒索軟體威脅。

資安業者Palo Alto Networks持續追蹤勒索軟體「變臉(BianLian)」的動態,他們近日提出警告,此駭客組織的危害不斷升溫,現在已名列十大勒索軟體威脅。

這些駭客的主要攻擊對象,是醫療保健、製造、專業服務、法律顧問等領域,大部分攻擊發生在北美,但歐洲與印度也有災情。研究人員提到,這些駭客過往在竊得受害組織的資料後,將內部環境的檔案進行加密,接著向該組織進行雙重勒索,但現在駭客一改這樣的做法,攻擊過程不再使用勒索軟體進行資料破壞。

比較特別的是,研究人員看到該組織疑似與另一個名為Makop的勒索軟體駭客組織結盟,因為他們共用.NET開發的可執行檔,該執行檔的主要功能是取得檔案清單、登錄檔及剪貼簿資料,而這個小工具內含俄語書寫的內容。針對上述現象,研究人員推測,這兩個駭客組織可能不只是互通有無,甚至共用程式碼基礎(Codebase),或是委由相同的外部開發團隊打造惡意程式。

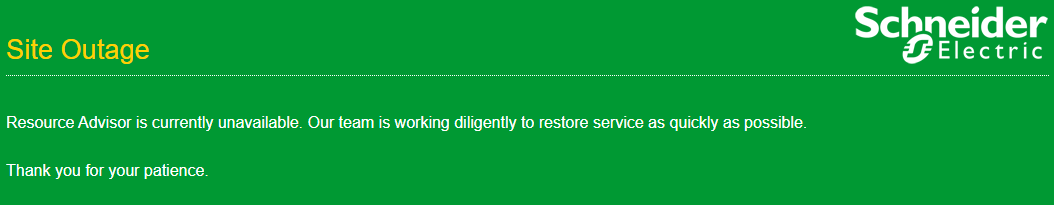

根據資安新聞網站Bleeping Computer的報導,1月17日能源管理暨自動化龍頭施耐德電機遭到勒索軟體Cactus攻擊,導致該公司的Resource Advisor雲端平臺服務面臨中斷。發動攻擊的駭客聲稱,他們竊得數TB的公司內部資料,要脅施耐德電機付錢,若是不從,會外流手上的檔案,不過,駭客並未透露竊得的資料內容。

對此,施耐德電機也做出說明,證實該公司的永續發展業務部門遭到網路攻擊,且資料遭到竊取,但並未波及其他部門,而該部門正在採取補救措施,預計在2個工作天內恢復相關系統的運作。

英國國家網路安全中心(NCSC)針對人工智慧(AI)對於資訊安全帶來的影響進行評估,他們認為,這項技術的發展,在未來兩年會增加網路攻擊的數量,並導致攻擊行動帶來的影響加劇。

由於現在所有類型的駭客,無論是國家資助的組織、老手或是新手,都已開始採用這類技術,特別是對於想要從事網路犯罪的新手而言,更是降低資訊存取與收集的門檻,因此NCSC認為,首先帶來的衝擊,就是導致這2年勒索軟體的威脅變得更加嚴峻。此外,人工智慧也讓攻擊者偵察和進行社交工程的能力大幅提升,不僅使得攻擊效果更好、更有效率,也變得更加難以偵測。

雖然人工智慧讓攻擊者增加能力,但NCSC也指出,網路犯罪圈若要進一步濫用人工智慧,將取決於訓練資料的品質、充分的AI及網路安全專業知識,以及其他相關資源的到位,因此他們推測,2025年的資安威脅態勢,將來自對現有的策略、技巧、流程(TTP)進行改良與進化,而對於人工智慧的運用突破,不太可能在2025年之前出現。

【漏洞與修補】

資安業者WatchGuard、Panda旗下端點防護產品存在漏洞,攻擊者可發動阻斷服務攻擊、執行任意程式碼

資安業者Sophos於2023年7月偵測到濫用防毒軟體Panda驅動程式pskmad_64.sys的攻擊行動,研究人員著手調查此事並與使用者進行合作,推測上述事故可能是駭客進行模擬測試的偵察行為。

研究人員從駭客濫用的驅動程式進行分析,結果發現了3個漏洞,分別是:記憶體溢位漏洞CVE-2023-6330、記憶體越界寫入漏洞CVE-2023-6331、任意讀取漏洞CVE-2023-6332,CVSS風險評分界於4.1至6.4,影響WatchGuard EPDR產品線(EPP、EDR、EPDR)、Panda Adaptive Defense 360、Panda Dome,1月18日WatchGuard發布更新軟體予以修補。

上述漏洞當中,比較值得留意的是CVE-2023-6330、CVE-2023-6331,因為一旦遭到利用,攻擊者很有可能用來發動阻斷服務攻擊(DoS),甚至能取得系統權限執行任意程式碼。

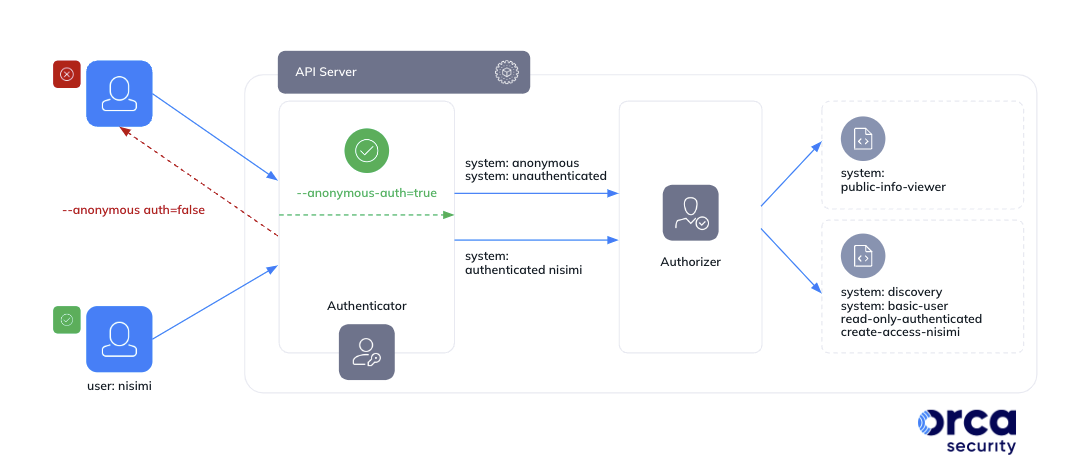

資安業者Orca揭露Google Kubernetes Engine(GKE)重大漏洞Sys:All,有可能讓攻擊者利用自己的Google帳號接管配置不當的Kubernetes叢集,從而進行挖礦、阻斷服務攻擊(DoS)、竊取敏感資料等惡意行為,估計25萬個GKE受影響。

資安業者Orca揭露Google Kubernetes Engine(GKE)重大漏洞Sys:All,有可能讓攻擊者利用自己的Google帳號接管配置不當的Kubernetes叢集,從而進行挖礦、阻斷服務攻擊(DoS)、竊取敏感資料等惡意行為,估計25萬個GKE受影響。

這項漏洞源自於GKE的使用者群組system:authentiated,此群組預設包含所有具備有效Google帳號的使用者,並綁定數個API探索角色,而增加GKE叢集的攻擊面,並有可能讓外部攻擊者濫用自己的Google OAuth 2.0不記名的Token,進行偵察或是用於攻擊行動,且不會留下能夠識別的蹤跡。

對此,Google發布資安公告進行說明,他們發布1.28版來處理這項弱點,主要是藉由切斷system:authentiated與cluster-admin角色之間的關係,一旦IT人員將管理員指派具備該群組身分,系統就會因違反最小權限原則拒絕。

資料來源

1. https://orca.security/resources/blog/sys-all-google-kubernetes-engine-risk/

2. https://cloud.google.com/anthos/clusters/docs/security-bulletins#gcp-2024-003

【其他新聞】

以Java打造的竊資軟體Ns-stealer透過破解軟體散布,並以Discord機器人外流竊得資料

Westermo工控交換器存在漏洞,有可能被用於竄改設備組態

近期資安日報

【1月29日】微軟公布俄羅斯駭客APT29的攻擊流程並指出還有其他公司也被鎖定

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09