Orca Security

資安廠商Orca Security發現Google Kubernetes Engine(GKE)一個重大風險漏洞,可讓任何具有Google帳號的攻擊者接管配置不當的Kubernetes叢集,進而進行挖礦、阻斷服務攻擊,以及竊取敏感資料等惡意行為,估計25萬個GKE受影響,Google已釋出更新,呼籲管理員升級GKE。

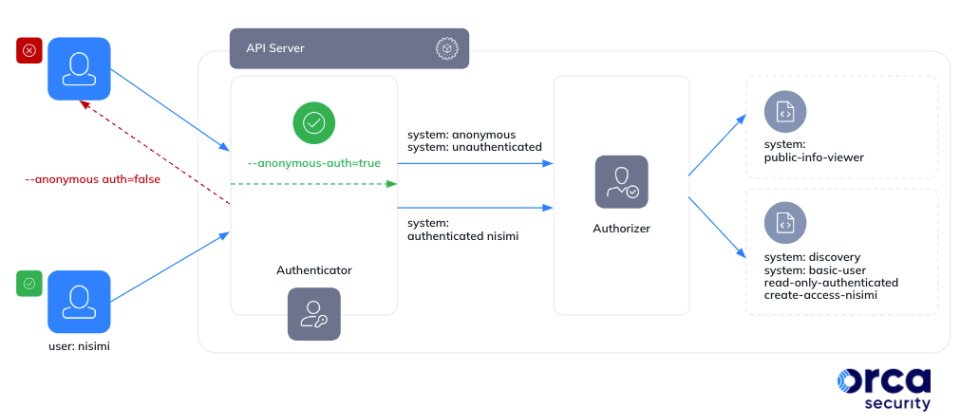

Orca Security將本漏洞稱為Sys:All。system: authenticated群組預設連結許多API存取角色,但可能包含其他組織的角色。而在GKE中的system: authenticated群組不單連結驗證過及關鍵用戶的帳號角色,還包含所有Google有效帳號(包括外部人士)。不知情的GKE管理員會因此為這個群組指派過大角色權限,而讓外部人士有機可趁,外部人士可以利用自己的Google OAUth 2.0 bearer token,進行偵察、濫用等惡意活動。

Orca Security並指出,只要到OAuth 2.0 Playground,任何註冊的Google帳號都能取得連到特定API範疇(API scope)的OAuth2.0 bearer token,例如Kubernetes Engine API v1,只要經過標準OAuth授權,就能獲得授權碼,而換得存取令牌。

研究人員說,不同於AWS及Azure上代管的Kubernetes,GCP代管的GKE同時支援匿名及完整OpenID Connect(OIDC)存取的方案,是唯一視任何有效的Google帳號為經過驗證實體的方案,而且這種方法不會留下蹤跡,一些簡單的資料不足以讓調查研究人員追溯到包含該OAuth bearer token的Gmail或Google Workspace帳號。因此該公司警告GKE上的system:authenticated管理員不應忽視此漏洞風險。

Orca Security掃瞄網路,發現25萬個GKE叢集都有該漏洞,其中數百個叢集內的存取資訊,能讓攻擊者在受害環境中橫向移動及存取敏感資訊。

經過Orca通報該漏洞後,Google發出安全公告,說明這項漏洞影響GKE,以及AWS、Azure、VMWare及裸機上的GKE。GKE產品團隊已釋出新版GKE(1.28版以後),當中切斷system: authenticated群組和cluster-admin角色的關係,當管理員為Kubernetes指派存取該群組權限,將被視為違反最小權限原則。

Google也在管理指令中心(Security Command Center)的「事件威脅偵測Event Threat Detection」裏加入此事件偵測規則,並在政策控制員(Policy Controller)區加入可配置的預防規則。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05