資安公司Aqua研究人員最近發現一種針對Apache Hadoop與Flink應用程式的新攻擊,攻擊者使用打包程式和Rootkit來隱藏惡意軟體,研究人員提到,這個攻擊雖然手法相當簡單,但是卻讓傳統的安全防禦措施難以抵禦,對企業資安產生重大威脅。

Apache Hadoop是一個開源框架,供用戶使用簡單的程式設計模型,跨電腦叢集分散儲存和處理大型資料集,具有高度可擴展性。而Hadoop YARN則是Hadoop的元件,其提供了一個能夠管理叢集運算資源並且調度使用者應用程式的平臺,YARN會將資源管理和作業排程功能,分散至獨立的常駐程式(Daemon),進而更有效率地實現叢集管理。

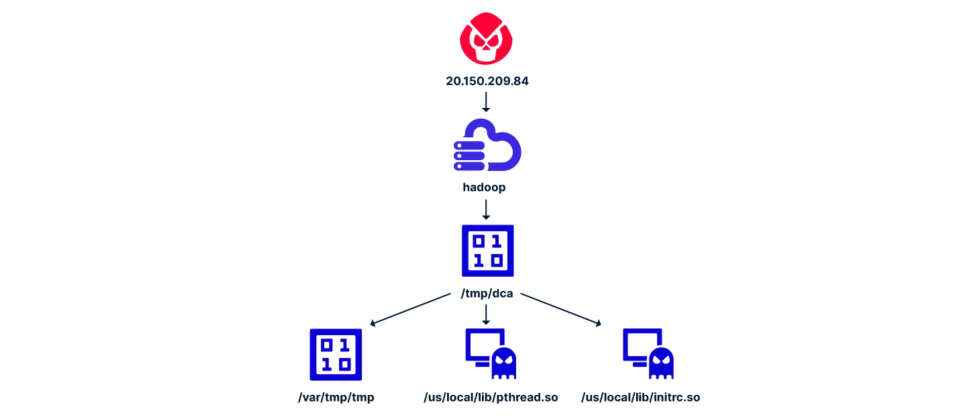

而Aqua的雲端蜜罐系統(Honeypot)在近期發現了新出現的攻擊活動,藉由利用Hadoop YARN中ResourceManager的錯誤配置,使未經認證的用戶能夠創建和執行應用程式,這個錯誤配置可能被未經認證的遠端攻擊者利用,經由特別設計的HTTP請求,在執行程式碼的節點,依用戶權限執行任意程式碼。

Flink也存在類似錯誤配置風險,兩種攻擊幾乎相同,都可能導致未經認證的遠端程式碼執行。Flink是一個由Apache軟體基金會所開發的開源、統一串流和批次處理框架,其核心是一個由Java和Scala編寫的串流資料處理引擎,Flink可用於所有常見的可擴展叢集環境,在記憶體中快速進行運算。當Flink被錯誤配置,便允許遠端攻擊者不需要進行身分認證,就可在運作Flink的系統上執行任意程式碼。

惡意軟體的載荷(Payload)主要是一個名為dca二進位檔案,該檔案會下載其他二進位檔案,包括Monero加密貨幣挖礦程式等。為了規避安全檢測,攻擊者使用打包的ELF二進位檔案和Rootkit,並透過刪除特定目錄內容和修改系統配置隱藏足跡。為確保攻擊的持續性,攻擊者操縱Cron工作,定期下載並執行用於部署dca二進位檔案的腳本。

Hadoop與Flink錯誤配置所衍伸的安全風險並非第一次被發現,也曾經被回報過,研究人員提到,在面對這類型的攻擊,採用基於代理的Runtime檢測方案能有效發現可疑或是惡意行為,諸如加密貨幣軟體、Rootkit、經混淆的打包的二進位檔案,還有容器配置變更等問題。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-06