美國賓州阿里奎帕市水務局證實增壓站遭到伊朗駭客入侵,因採用以色列廠牌工控設備而遭到鎖定。駭客也宣稱,他們正在對採用這類OT設備的水利設施發動攻擊。

值得留意的是,在美國網路安全暨基礎設施安全局(CISA)發布的資安公告當中,指出駭客可能是透過配置不當的情況發動攻擊,而非透過漏洞入侵受害組織。

【攻擊與威脅】

上週末美國賓州阿里奎帕市水務局(Municipal Water Authority of Aliquippa,MWAA)遭駭,駭客控制了其中1個增壓站,但並未影響供水。MWAA董事會主席Matthew Mottes向當地媒體KDKA-TV透露,此起攻擊是伊朗駭客組織Cyber Av3ngers所為,原因很有可能是他們採用了以色列自動化控制業者Unitronics的系統,而成為該組織鎖定的對象。

上週末美國賓州阿里奎帕市水務局(Municipal Water Authority of Aliquippa,MWAA)遭駭,駭客控制了其中1個增壓站,但並未影響供水。MWAA董事會主席Matthew Mottes向當地媒體KDKA-TV透露,此起攻擊是伊朗駭客組織Cyber Av3ngers所為,原因很有可能是他們採用了以色列自動化控制業者Unitronics的系統,而成為該組織鎖定的對象。

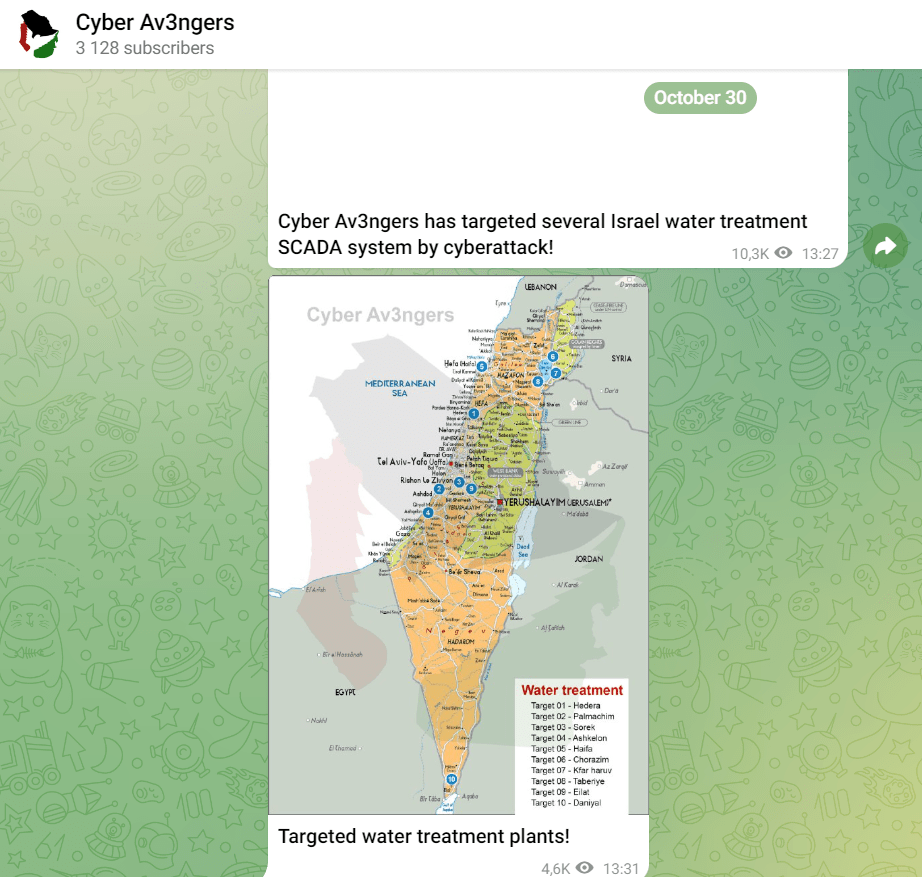

Matthew Mottes透露,遭駭的增壓站位於郊區,用於監控、調節浣熊鎮及波特鎮的供水,事發後該系統已經停用,警方著手進行調查。對此,Cyber Av3ngers聲稱,他們鎖定數個以色列供水設施的SCADA系統,並聲稱所有以色列製造的設備都是攻擊目標。

而在上述攻擊事件發生後,美國網路安全暨基礎設施安全局(CISA)針對Unitronics的可程式化邏輯控制器(PLC)提出警告,呼籲管理者應修改預設為1111的管理密碼,並在遠端存取OT系統時進行多因素驗證,以及避免控制器直接曝露在網際網路。

資料來源

1. https://www.cbsnews.com/pittsburgh/news/municipal-water-authority-of-aliquippa-hacked-iranian-backed-cyber-group/

2. https://www.cisa.gov/news-events/alerts/2023/11/28/exploitation-unitronics-plcs-used-water-and-wastewater-systems

北韓駭客利用惡意程式載入工具RustBucket散布Kandykorn

資安業者SentinelOne揭露北韓駭客鎖定Mac電腦最近一波的攻擊行動,這些駭客先前曾使用惡意程式載入工具RustBucket散布第二階段工具SwiftLoader、利用後門程式KandyKorn對區塊鏈工程師發動攻擊,以及使用惡意程式ObjCShellz對投資人或求職者下手。

但研究人員進一步分析、比對發現,這些北韓駭客彼此有合作跡象,因為在最新一波行動中,攻擊者交互搭配、運用上述各種惡意程式,增加活動的複雜度,例如,透過RustBucket散布不同版本的SwiftLoader,但也散布ObjCShellz,而SwiftLoader與KandyKorn採用的基礎設施有關。

研究人員也根據Elastic資安研究團隊公布的KandyKorn攻擊行動進行追查,結果發現駭客融合上述惡意程式攻擊手法,開始透過RustBucket於受害電腦投放KandyKorn。

【漏洞與修補】

蘋果發布行動裝置及Mac電腦更新,修補2個已被用於攻擊行動的WebKit零時差漏洞

11月30日蘋果發布了iOS 17.1.2、iPadOS 17.1.2、macOS Sonoma 14.1.2、電腦版Safari 17.1.2,修補已出現攻擊行動的排版引擎WebKit漏洞CVE-2023-42916、CVE-2023-42917,有可能導致在處理網頁內容的過程裡,攻擊者可洩露敏感資訊,或是執行任意程式碼。

該公司指出,這些漏洞已被用於攻擊iOS 16.7.1及之前版本的iPhone手機。

兆勤公告旗下NAS設備重大漏洞,有可能被用於執行作業系統命令

11月30日兆勤科技(Zyxel)發布資安公告,針對旗下儲存設備NAS326、NAS542揭露CVE-2023-35137、CVE-2023-35138、CVE-2023-37927、CVE-2023-37928、CVE-2023-4473、CVE-2023-4474,其中的CVE-2023-35138、CVE-2023-4473、CVE-2023-4474為重大層級。

而這些重大等級的漏洞,CVSS風險評分皆達到9.8。其中,CVE-2023-35138、CVE-2023-4473為命令注入漏洞,前者發生在show_zysync_server_contents功能,未經授權的攻擊者能發送偽造的HTTP POST請求,執行作業系統命令;另一個漏洞則是與網頁伺服器元件有關,未經授權的攻擊者能發送偽造的URL,執行作業系統的命令。

至於CVE-2023-4474,則是與WSGI伺服器元件有關,同樣能讓攻擊者在尚未通過身分驗證的情況下,透過偽造的URL執行作業系統命令。

今年6月,資安業者AppOmn的研究人員在HackerOne舉辦的活動H1-4420上,找到視訊會議解決方案Zoom Rooms的漏洞,近期公布相關細節。研究人員指出,攻擊者有機會藉此控制Zoom Rooms的服務帳號,從而對目標組織進行未經授權存取。

攻擊者可在未受到邀請的情況下劫持會議、操縱聯絡人的名單、滲透白板,甚至從團隊交談內容取得敏感資料。值得留意的是,這些攻擊行動可在使用者難以察覺的狀態下進行。他們與Zoom進行協調後,上述漏洞得到驗證及修復。

【其他新聞】

辦公用品零售商Staples傳出營運出現異常,起因是遭遇網路攻擊後關閉部分系統所致

醫療照護系統Capital Health遭遇網路攻擊,造成旗下醫院IT系統中斷

連鎖折扣商店Dollar Tree資料外洩,近2百萬人受害,起因是外部供應商遭駭

資料分析系統Qlik Sense重大漏洞被用於攻擊行動,駭客發動勒索軟體Cactus攻擊

近期資安日報

【11月30日】 針對10月資料外洩事故,身分驗證管理業者Okta表示受害範圍擴大,所有使用客戶支援系統的用戶皆受影響

【11月29日】 上海商銀驚傳1.4萬客戶資料外洩,金管會公布調查結果列4大缺失,依銀行法重罰千萬,外洩管道仍有待釐清

【11月28日】 美國醫療保健服務業者Henry Schein傳出二度遭遇勒索軟體BlackCat攻擊,導致電子商務平臺遭到癱瘓

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02