金融業強化資安不遺餘力,從投入的資安預算高居臺灣各產業之冠可見一般。但最近一起資料外洩事故並非銀行主動揭露,竟是等到主管機關祭出處罰才曝光。

金管會最近針上海商銀資料外洩事故祭出高額裁罰引起舉國關注,上海商銀在事發後僅公告證實遭罰,但根據現在已知的資訊,仍難以判斷具體發生資料外洩的行為與過程,期昐上海商銀未來能提出更詳細的說明。而對於接下來要進行的檢討與改善,上海商銀也勢必要儘快公開這方面的資訊。

【攻擊與威脅】

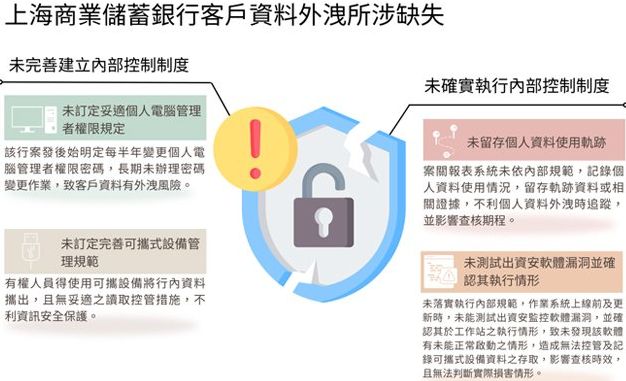

上海商銀1.4萬客戶資料外洩,金管會列4大缺失,依銀行法重罰千萬

11月28日金融監督管理委員會在例行記者會上,公布上海商業儲蓄銀行客戶資料外洩案的查核結果,並針對此案該行所涉及的缺失,祭出違反銀行法第129條第七款的法令裁罰,處以1千萬元罰鍰。上海商銀也在股市公開觀測站發布重大訊息,證實受罰。

11月28日金融監督管理委員會在例行記者會上,公布上海商業儲蓄銀行客戶資料外洩案的查核結果,並針對此案該行所涉及的缺失,祭出違反銀行法第129條第七款的法令裁罰,處以1千萬元罰鍰。上海商銀也在股市公開觀測站發布重大訊息,證實受罰。

金管會銀行局長副局長童政彰表示,陸續接獲匿名民眾反映該行資訊安全問題,而後續查核結果顯示,上海商銀有未完善建立及未確實執行內部控制制度的情形,導致1.4萬名客戶資料外洩,而且未能保有相關軌跡。目前外洩來源至今仍不清楚,但金管會推測,很有可能是從資訊廠商或行員流出。

資料來源

1. https://www.fsc.gov.tw/ch/home.jsp?id=2&parentpath=0&mcustomize=news_view.jsp&dataserno=202311280004&dtable=News

2. https://mops.twse.com.tw/mops/web/ajax_t05sr01_1?firstin=true&stp=1&step=1&SEQ_NO=2&SPOKE_TIME=183851&SPOKE_DATE=20231128&COMPANY_ID=5876

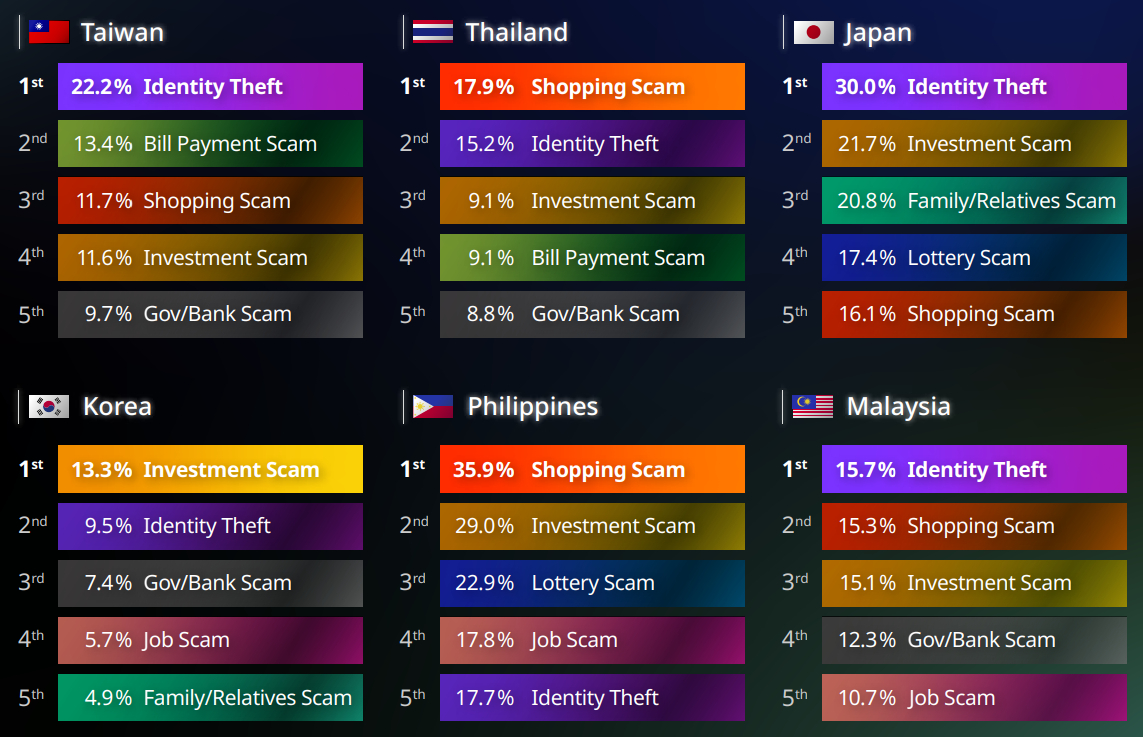

資安業者Gogolook揭露亞洲詐騙現況,臺灣4成民眾每週會遇到數起騙局

以開發Whoscall聞名全球的資安業者走著瞧(Gogolook),聯手全球防詐聯盟(Global Anti-Scam Alliance,GASA),於11月20日舉辦第一屆亞洲防詐高峰會(Anti-Scam Asia Summit,ASAS),將詐騙威脅升格為須獨立看待的重要議題,突顯其威脅程度極為嚴重,各國必須團結因應、對抗。此會議匯聚亞洲各國的政府部門、企業、學者及非營利機構代表,共同探討亞洲最新詐騙趨勢與因應策略。本次高峰會的主題,聚焦於AI詐騙對於資訊安全與各產業造成的衝擊。

以開發Whoscall聞名全球的資安業者走著瞧(Gogolook),聯手全球防詐聯盟(Global Anti-Scam Alliance,GASA),於11月20日舉辦第一屆亞洲防詐高峰會(Anti-Scam Asia Summit,ASAS),將詐騙威脅升格為須獨立看待的重要議題,突顯其威脅程度極為嚴重,各國必須團結因應、對抗。此會議匯聚亞洲各國的政府部門、企業、學者及非營利機構代表,共同探討亞洲最新詐騙趨勢與因應策略。本次高峰會的主題,聚焦於AI詐騙對於資訊安全與各產業造成的衝擊。

在本次會議當中,Gogolook與GASA也發布亞洲詐騙調查報告,他們針對亞洲11個國家地區,調查逾2萬名民眾,結果發現,亞洲地區超過6成民眾每週至少會遭遇1起詐騙事件,而在臺灣,有4成民眾每週會遇到數起、在社群媒體遭遇詐騙的經驗近35%。

特別的是,他們也特別提及臺灣特別嚴峻的詐騙問題「帳單繳款詐騙」,僅次於身分與個資盜用(或盜刷)的情況。再者,臺灣最多人上當的原因,竟是不確定是否為詐騙但選擇冒險(27.9%),代表臺灣人可能自以為聰明,決定涉險而上當。

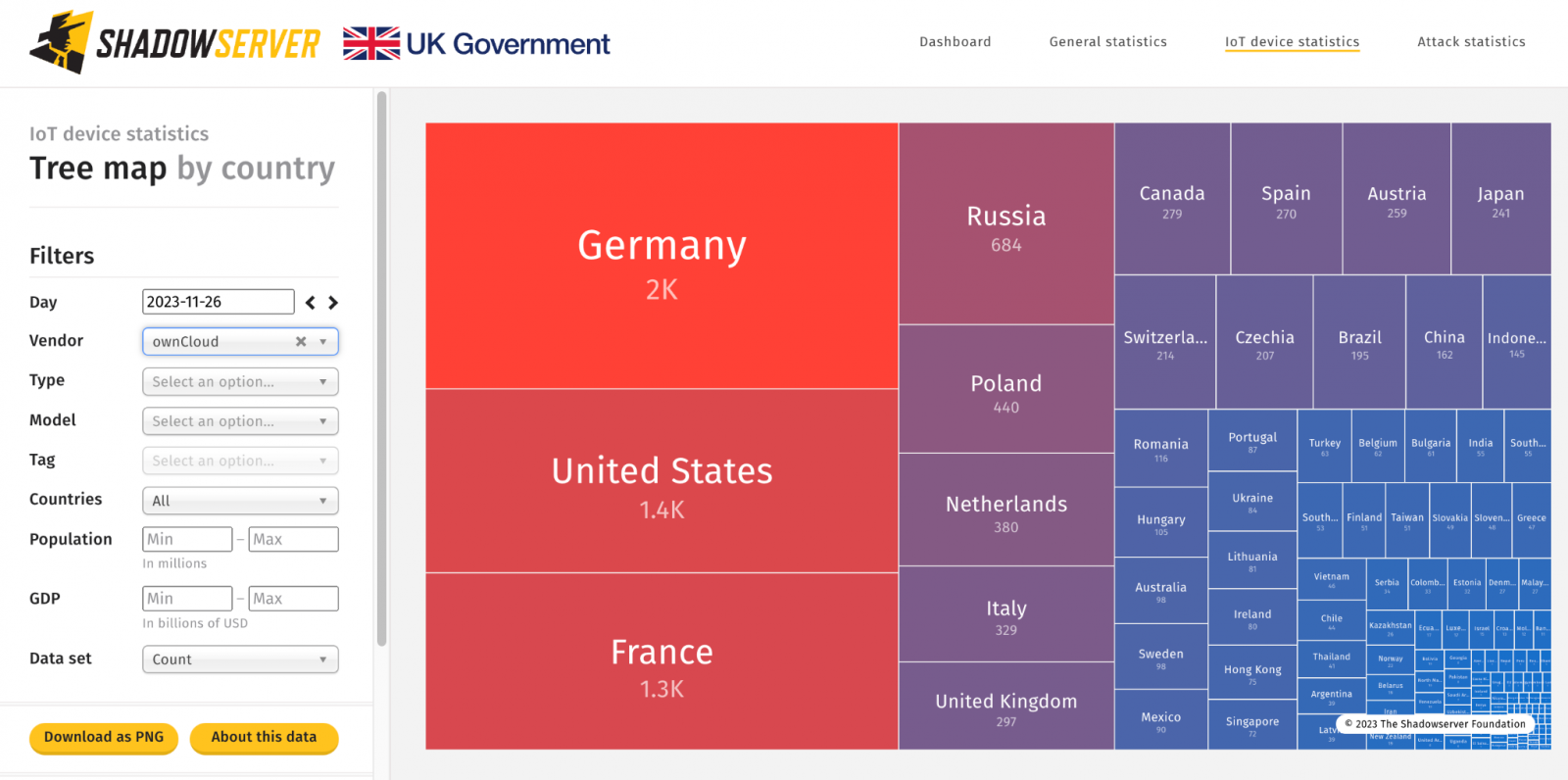

檔案共享平臺ownCloud於11月21日發布資安通告,指出該系統存在3項重大漏洞,呼籲IT人員應儘速採取緩解措施。其中,CVSS風險評分達到10分的漏洞CVE-2023-49103,傳出已被用於攻擊行動。

檔案共享平臺ownCloud於11月21日發布資安通告,指出該系統存在3項重大漏洞,呼籲IT人員應儘速採取緩解措施。其中,CVSS風險評分達到10分的漏洞CVE-2023-49103,傳出已被用於攻擊行動。

資安業者GreyNoise提出警告,他們從25日開始看到有漏洞嘗試利用的跡象,並在27日早上8時顯著增加。Shadowserver基金會也指出,他們偵測到1.1萬臺伺服器曝露於該漏洞的危險,這些伺服器大多位於德國、美國、法國、俄羅斯。

資料來源

1. https://www.greynoise.io/blog/cve-2023-49103-owncloud-critical-vulnerability-quickly-exploited-in-the-wild

2. http://infosec.exchange/@shadowserver/111483954554586644

【漏洞與修補】

AI框架Ray存在重大漏洞,攻擊者恐藉此對叢集運算節點進行未經授權存取

資安業者Bishop Fox揭露開源AI運算框架Ray的3項重大漏洞CVE-2023-48023、CVE-2023-48022、CVE-2023-6021,這些漏洞涉及缺乏身分驗證、伺服器請求偽造(SSRF)、不安全的輸入驗證,其中的CVE-2023-6021風險評分為9.3(其餘漏洞尚未有分數)。

研究人員認為,這些漏洞最嚴重的是CVE-2023-48023,起因是該系統在主控臺及用戶端程式並未強制執行身分驗證,從而導致遠端的攻擊者可在未經身分驗證的情況下,取得Ray叢集所有節點的作業系統權限,或是試圖搜尋EC2執行個體的帳密資料,然後提交或刪除工作排程,甚至有可能收集敏感資訊,或是執行任意程式碼。

關於此次漏洞的揭露,在Bishop Fox之前,就有其他人向開發商Anyscale通報,然而,開發商雖然承認此AI運算框架存在上述3個漏洞,但並未打算修補,截至11月2日發布的2.8.0版Ray,仍曝露於相關風險當中。

【資安防禦措施】

歐美7個國家聯手,搗毀對71個國家發動攻擊的勒索軟體集團,逮捕主嫌與4名共犯

11月28日歐洲刑警組織(Europol)宣布,他們與挪威、法國、德國、美國、烏克蘭等7個國家的執法機構通力合作,在處於戰亂的烏克蘭進行攻堅,逮捕涉嫌在全球71個發動勒索軟體攻擊的主嫌,以及4名共犯。

11月28日歐洲刑警組織(Europol)宣布,他們與挪威、法國、德國、美國、烏克蘭等7個國家的執法機構通力合作,在處於戰亂的烏克蘭進行攻堅,逮捕涉嫌在全球71個發動勒索軟體攻擊的主嫌,以及4名共犯。

這次的執法行動源自於2019年由法國發起的調查,他們首次於2021年逮捕12名駭客,並循線根據查獲的作案裝置進行鑑識,從而逮到這次被捕的嫌犯。這些駭客藉由暴力破解、SQL注入、發送帶有惡意附件的釣魚郵件,來竊取使用者的帳號及密碼,一旦成功滲透至目標網路,便透過TrickBot、Cobalt Strike、PowerShell Empire等工具,來獲得內部網路的存取權限,最終發動勒索軟體攻擊。

這些執法單位估計,駭客至少加密250臺伺服器,造成數億歐元損失。

【其他新聞】

勒索軟體駭客組織BlackCat聲稱是中石化網路攻擊事故的幕後黑手

美國賓州自來水公司的工業控制系統傳出遭到駭客劫持,傳出是伊朗駭客所為

斯洛維尼亞大型能源供應商HSE遭遇勒索軟體攻擊,部分IT系統及檔案遭加密

國際物流業者杜拜環球港務證實資料外洩,但攻擊者並未使用勒索軟體加密檔案

Google修補今年第6個Chrome零時差漏洞CVE-2023-6345

近期資安日報

【11月28日】 美國醫療保健服務業者Henry Schein傳出二度遭遇勒索軟體BlackCat攻擊,導致電子商務平臺遭到癱瘓

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06