針對臺灣廠商的供應鏈攻擊事故,4年前華碩更新伺服器遭駭的事故曾引起高度關注,供應鏈攻擊成為臺灣IT製造廠商不能忽視的資安威脅,而最近,又有其他軟體供應商遭遇類似攻擊,駭客利用其更新基礎設施,散布惡意程式。

微軟威脅情報團隊披露自10月底針對臺灣多媒體應用程式開發商訊連科技而來的攻擊行動,駭客竄改該公司的軟體安裝檔案,並上傳到訊連的更新伺服器,至於攻擊者的目的,仍有待進一步釐清。

【攻擊與威脅】

臺灣多媒體軟體業者訊連科技遭北韓駭客Lazarus發動供應鏈攻擊

微軟威脅情報團隊揭露北韓駭客組織Lazarus旗下團體Zinc(亦稱Diamond Sleet)發起的供應鏈攻擊,這些駭客約從10月20日開始,竄改臺灣多媒體應用程式開發商訊連科技(CyberLink)應用程式安裝檔案,植入惡意功能,一旦執行將會於受害電腦下載、解密、載入攻擊第2階段的惡意程式碼。

值得留意的是,駭客的檔案不僅透過訊連的憑證簽章,本身也存放在該公司所有的軟體更新基礎設施上。再者,這個惡意程式也藉由檢查執行時間間隔的限制,來迴避防毒軟體偵測。這起事故造成那些災情?目前至少有100臺裝置受害,坐落在臺灣、日本、加拿大、美國等多個國家。但究竟這些駭客的目的是什麼?研究人員表示仍有待確認,但他們發現這些駭客曾入侵軟體開發環境、竊取機密資料,他們不排除向供應鏈下游移動、攻擊更多組織的可能。

研究人員將此惡意安裝檔稱為LambLoad,並指出攻擊活動會刻意避開特定資安組態的電腦,例如部署FireEye、CrowdStrike、Tanium等廠牌端點防護系統的電腦,並企圖於受害電腦下載偽裝成PNG圖檔的第2階段惡意酬載,從而在記憶體內解密並執行另一個可執行檔,嘗試從C2接收駭客的命令。今日下午,訊連科技發布公告指出,在其產品「Promeo」的安裝程式中發現惡意軟體,已經移除問題,後續並將更新軟體安全憑證。

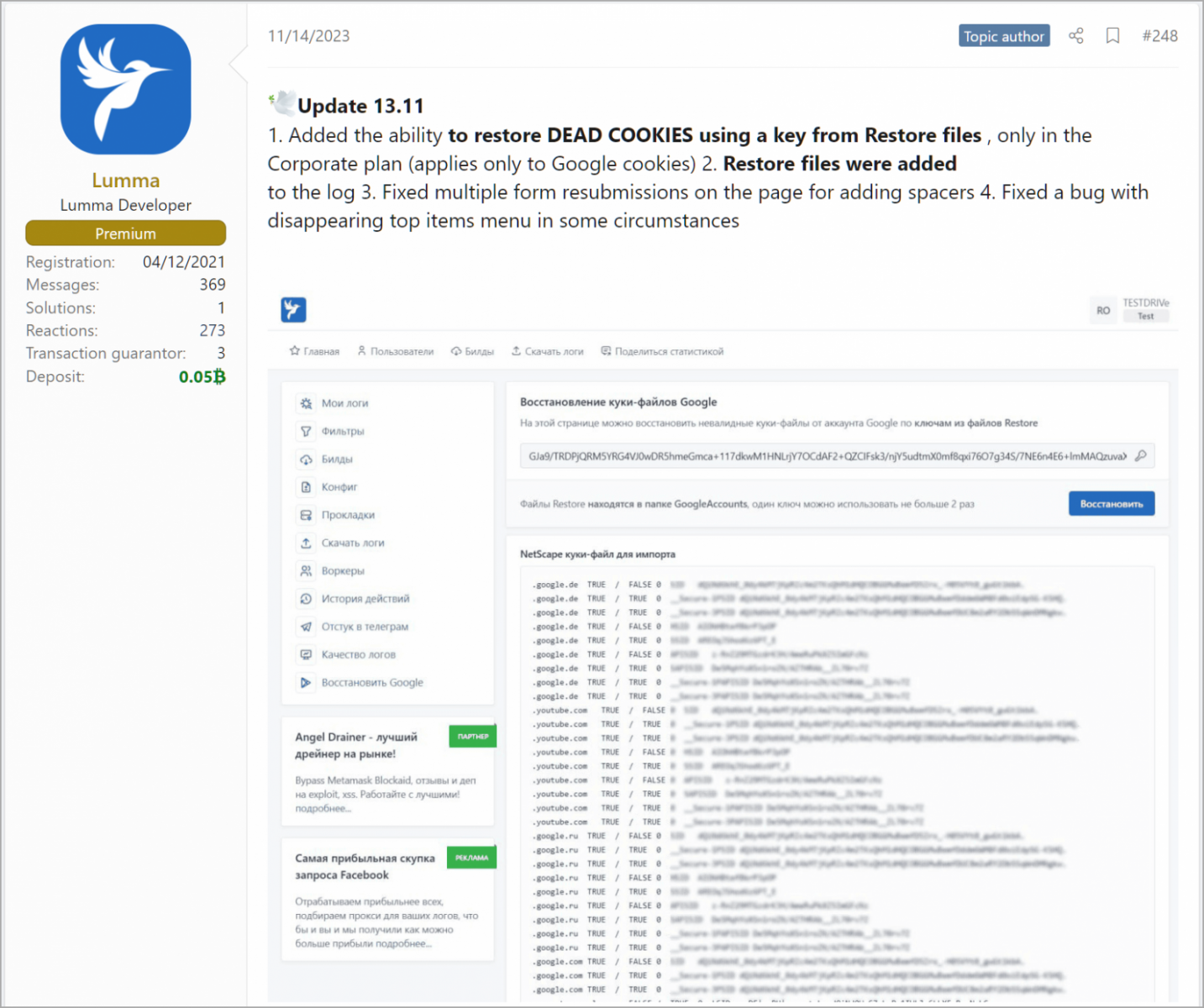

竊資軟體Lumma開發者聲稱能復原Google帳號的連線階段,挾持受害者帳號

資安業者Hudson Rock指出,他們近期看到打造竊資軟體Lumma(亦稱LummaC2)的開發人員標榜特殊攻擊伎倆,這些駭客表示,能從受害電腦竊取與Google服務有關的cookie,之後再進行濫用,並強調使用者就算更換密碼,這類cookie仍然有效,不會過期或是遭到撤銷。

資安業者Hudson Rock指出,他們近期看到打造竊資軟體Lumma(亦稱LummaC2)的開發人員標榜特殊攻擊伎倆,這些駭客表示,能從受害電腦竊取與Google服務有關的cookie,之後再進行濫用,並強調使用者就算更換密碼,這類cookie仍然有效,不會過期或是遭到撤銷。

資安新聞網站Bleeping Computer指出,該惡意軟體的經營者在11月14日提供新功能,讓買家能透過金鑰復原已經失效的cookie,此功能僅適用Google帳號,且由於該金鑰只能使用2次,因此,買家僅有一次復原cookie的機會,不過,倘若賣家標榜功能確實存在,足以對企業組織造成嚴重威脅。此外,這項特殊新功能也並非人人可用,經營者只提供每個月付費1千美元的企業訂閱方案用戶。

上述的功能,雖然未得到研究人員或是Google的驗證,但這種挾持受害者Google帳號的能力,似乎並非特例,傳出有其他駭客掌握類似技術。

因為,事隔3天之後,另一名研究人員g0njxa發現,經營竊資軟體Rhadamanthys的駭客也宣稱提供類似的功能,所以,上述Bleeping Computer取得Lumma開發者的說法,很有可能是競爭對手從他們的竊資軟體複製而得。

資料來源

1. https://www.linkedin.com/posts/alon-gal-utb_an-upcoming-update-to-lumma-infostealer-is-activity-7128433924380213248-hcEG/

2. https://www.linkedin.com/posts/alon-gal-utb_infostealer-cybercrime-activity-7129468853574598656-gboo/

3. https://twitter.com/g0njxa/status/1725486960750284847

4. https://www.bleepingcomputer.com/news/security/malware-dev-says-they-can-revive-expired-google-auth-cookies/

研究人員揭露繞過筆電Windows Hello指紋驗證機制的手法,多個廠牌的電腦曝險

採用生物辨識技術來強化身分安全,如今相當常見,然而,仍有可能攻擊者會找出旁門左道,從而繞過這類身分驗證機制。威脅情報業者Blackwing Intelligence揭露在Windows筆電上發現的指紋辨識器弱點,從而繞過Windows Hello的身分驗證機制。

研究人員在今年10月下旬微軟舉辦的資安會議BlueHat,首度展示成果,並利用微軟Surface Pro X、聯想ThinkPad T14、Dell Inspiron 15進行驗證。這些筆電搭配的指紋感應器,分別由ELAN、Synaptics、Goodix製造,都具備「於晶片進行辨識(Match on Chip,MOC)」的感應器,以提供較為嚴謹的指紋比對流程,微軟也開發安全設備連線協定(SDCP),防範指紋辨識器與筆電之間的中間人攻擊(MitM),按理來說,應該無機可乘。

但研究人員透過逆向工程,發現感測器實作的缺陷,從而突破上述的防護機制,他們利用自製的Raspberry Pi 4裝置進行中間人攻擊,從而成功達到目的。

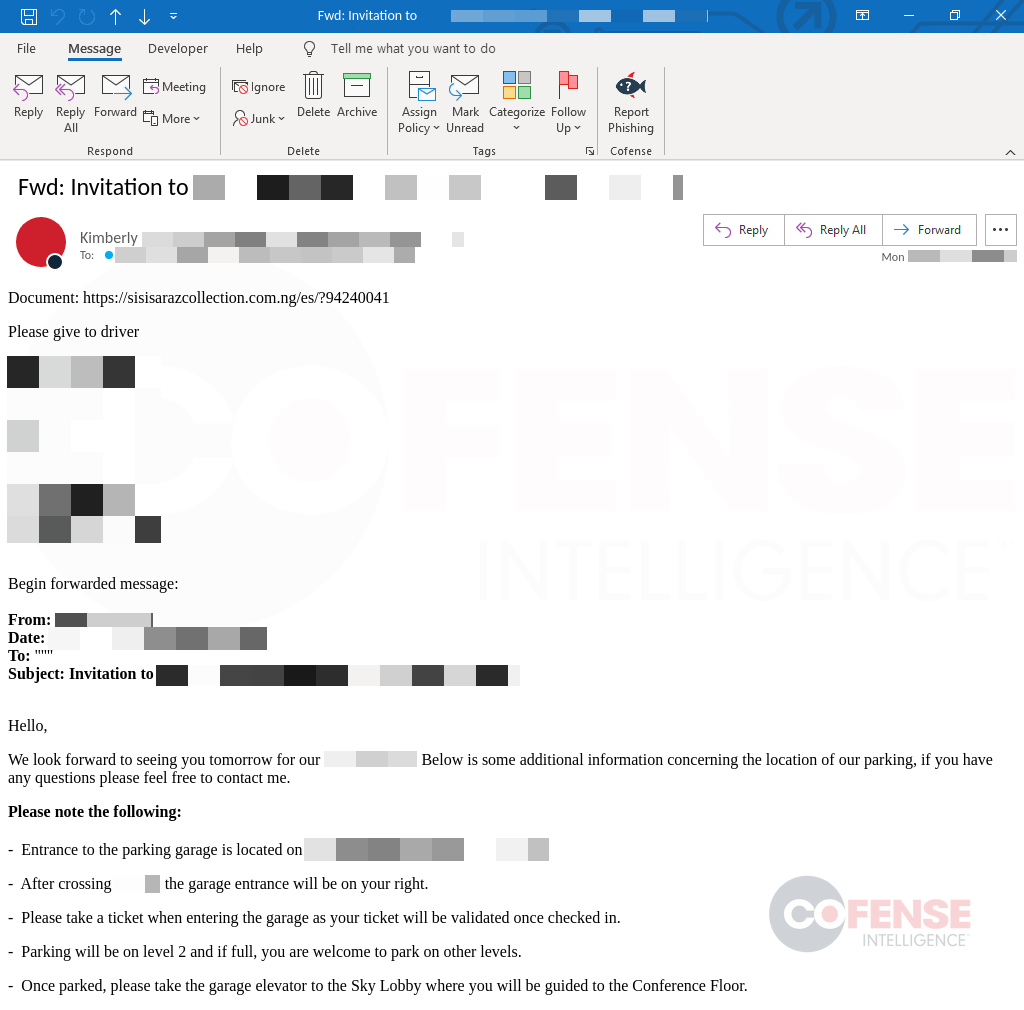

惡意軟體DarkGate及PikaBot透過網釣攻擊散布,攻擊者很可能是曾經利用QBot的駭客

8月惡意軟體QBot遭到歐美多個執法單位圍勦,清除70萬臺電腦上的惡意程式,沒收860萬美元加密貨幣,但這些駭客近期有東山再起的跡象。

8月惡意軟體QBot遭到歐美多個執法單位圍勦,清除70萬臺電腦上的惡意程式,沒收860萬美元加密貨幣,但這些駭客近期有東山再起的跡象。

電子郵件安全業者Cofense指出,他們分析了近期的惡意軟體DarkGate和PikaBot攻擊行動,發現攻擊者所發起的網路釣魚攻擊策略,與使用QBot的駭客相同,這些共通點包含:使用電子郵件回覆串來進行初期感染、具備獨有特徵的URL限制使用者存取,將惡意軟體傳送到受害電腦的方式也幾乎雷同。研究人員推測,這一波惡意軟體的攻擊者身分,就是原本使用QBot的駭客。

究竟駭客如何掌握特定的電子郵件,以便用於攻擊?研究人員推測,很有可能是透過ProxyLogon漏洞(CVE-2021-26855,CVSS風險評分9.8)入侵Exchange伺服器來達成目的。值得留意的是,駭客於受害電腦部署惡意軟體的手法,大部分是利用JavaScript Dropper,但也有透過Excel-DNA Loader,以及VBS或LNK下載工具的情況。

透過將1GB資料壓縮為6KB的ZPAQ檔案突破防毒軟體上限,Agent Tesla散布竊資軟體

防毒業者G Data揭露最新一波的竊資軟體Agent Tesla攻擊行動,其特殊之處在於駭客利用ZPAQ格式的壓縮檔來散布惡意軟體。

在其中一起攻擊行動裡,駭客寄送帶有Purchase Order pdf.zpaq附件的釣魚郵件,研究人員使用命令列進行解壓縮,結果這個僅有6 KB的壓縮檔,解開之後,竟是一個1 GB的大型檔案,原因很可能是駭客想要突破防毒軟體掃描檔案的大小上限。一旦電腦感染該竊資軟體,此惡意程式就會與架設於Telegram的C2進行連線,然後進行竊取機密資料的工作。

值得留意的是,支援這種格式的壓縮軟體並不多,但為何駭客要採用?研究人員認為,很有可能是因為相較於常見的ZIP、RAR格式,ZPAQ檔案更小,且有可能被防毒軟體放行。

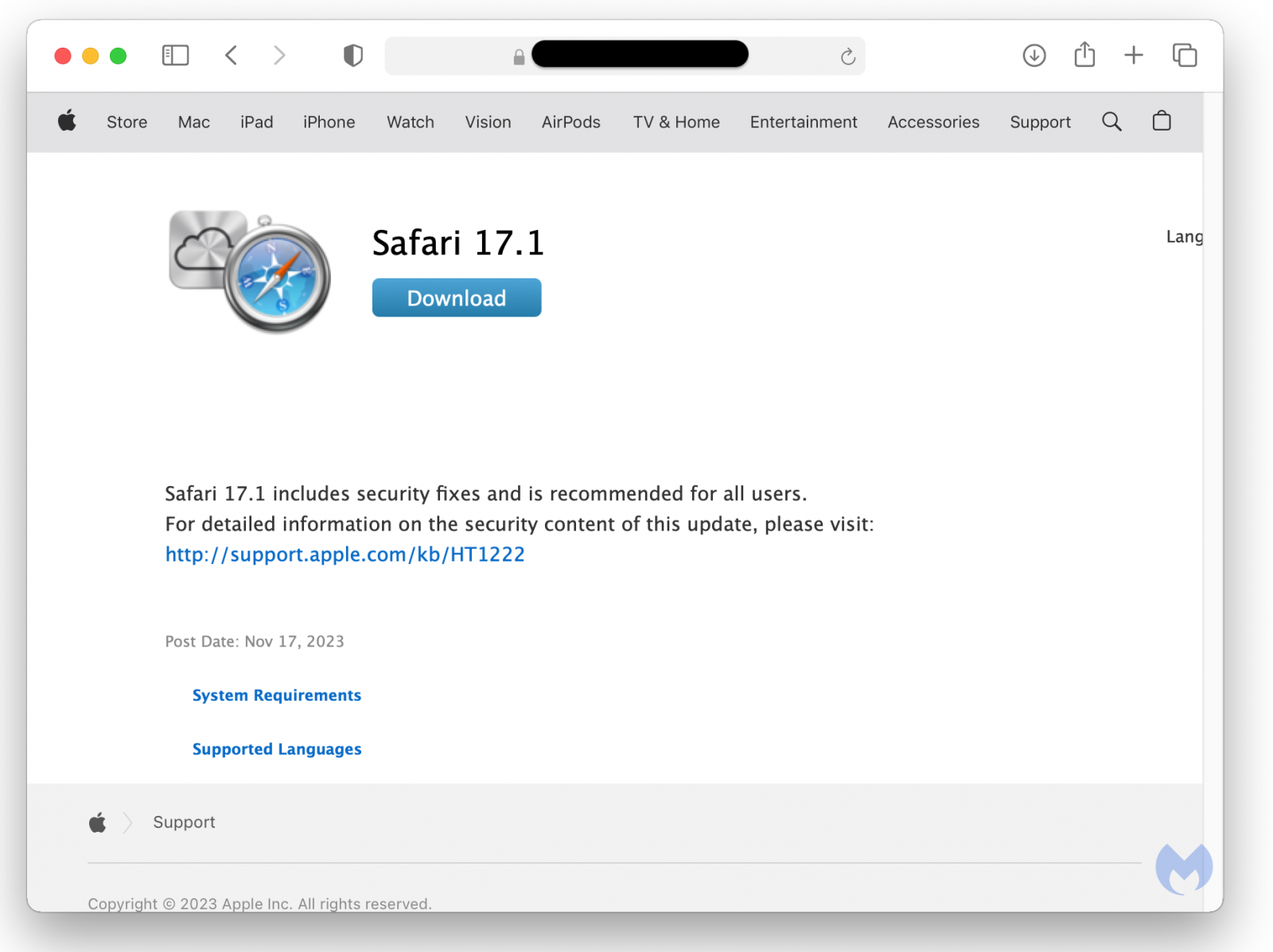

攻擊行動ClearFake鎖定Mac電腦用戶,散布竊資軟體Atomic Stealer

資安業者Malwarebytes揭露新一波的惡意軟體攻擊行動ClearFake,駭客先是入侵WordPress網站,假借瀏覽器更新的名義來散布惡意程式。這起攻擊行動大約從8月出現,當時針對Windows使用者而來,但11月17日研究人員Ankit Anubhav提出警告,駭客的攻擊範圍如今也擴及Mac電腦的用戶,散布竊資軟體Atomic Stealer。

資安業者Malwarebytes揭露新一波的惡意軟體攻擊行動ClearFake,駭客先是入侵WordPress網站,假借瀏覽器更新的名義來散布惡意程式。這起攻擊行動大約從8月出現,當時針對Windows使用者而來,但11月17日研究人員Ankit Anubhav提出警告,駭客的攻擊範圍如今也擴及Mac電腦的用戶,散布竊資軟體Atomic Stealer。

該資安業者進一步調查指出,對方製作冒牌的蘋果、Google網站,聲稱提供Safari 17.1更新檔案,或是要求使用者更新Chrome才能存取網站的內容,一旦使用者依照指示操作,電腦就有可能被植入竊資軟體。

11月20日中國石油化學工業開發(中石化)於股市公開觀測站發布重大訊息,表示該公司遭遇網路攻擊,資安團隊察覺異狀即啟動相關防禦機制,並委請外部資安業者、技術專家共同處理,通報相關執法機關。而對於營運是否造成衝擊,該公司初步評估尚無重大影響。

【資安防禦措施】

為了防範民眾遭遇SIM卡挾持(SIM Swapping)攻擊,11月15日美國聯邦通訊委員會(FCC)針對電信業者祭出新的規定,當中提及客戶專屬的網路資訊(Customer Proprietary Network Information,CPNI)、市話可攜( Local Number Portability,LNP)的部分,要求電信業者將客戶的電話號碼移轉至新裝置或是新的電信業者,必須採用嚴謹的方式來驗證客戶身分,例如。立即通知用戶,並採取額外的防護措施,來防堵這類攻擊行動。

【其他新聞】

惡意軟體Konni RAT利用Word文件感染Windows電腦,竊取電腦資料

Mirai殭屍網路變種利用零時差漏洞感染路由器、視訊監控裝置

MOVEit Transfer零時差漏洞受影響人數突破7700萬

近期資安日報

【11月22日】 勒索軟體Phobos打著資安社群的名義,鎖定Windows電腦發動攻擊,聲稱受害者復原檔案要找社群

【11月21日】 中國駭客組織Mustang Panda鎖定東南亞發動數起網釣攻擊,起因疑與8月發生的菲律賓海上軍事衝突有關

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26