今年上半,中國駭客組織Mustang Panda的攻擊行動頻傳,這些駭客著眼的目標與烏克蘭戰爭有關,大多是對於曾經協助該國的歐洲國家下手。

但到了下半年,這些駭客開始轉換目標,再度把攻擊聚焦在先前曾鎖定的東南亞國家。例如,發生在8月的攻擊行動,就是針對東南亞國家而來,研究人員推測,這波攻擊主要是與菲律賓之間的衝突有關。

【攻擊與威脅】

中國駭客組織Mustang Panda鎖定東南亞國家軍事單位下手,主要可能是針對菲律賓而來

上週資安業者Palo Alto Networks揭露新的攻擊,中國駭客組織Mustang Panda(亦稱Earth Preta、Red Delta、Stately Taurus)發起3次行動,時間就在今年的8月。這些攻擊的主要目標,是包含菲律賓政府在內的南太平洋組織,駭客假借提供Solid PDF Creator、印尼防毒軟體Smadav的名義,藉由這些應用程式來側載惡意軟體,此外,為了隱匿行蹤,駭客還會偽裝連線C2的流量來源,企圖讓用戶以為是從微軟連入。

這些攻擊行動的流程相當類似,研究人員都是看到駭客先將惡意檔案儲存於雲端服務,然後引誘使用者點選連結,下載惡意ZIP壓縮檔。

由於這些攻擊發生的時間,正好發生中國海警對菲律賓海岸警衛隊(PCG)的船隻發射水砲的事件,研究人員推測,上述的攻擊事件至少有一起是針對菲律賓政府而來。

竊資軟體Lumma測量滑鼠移動的軌跡,判斷是否在沙箱環境運作,以此躲避偵測

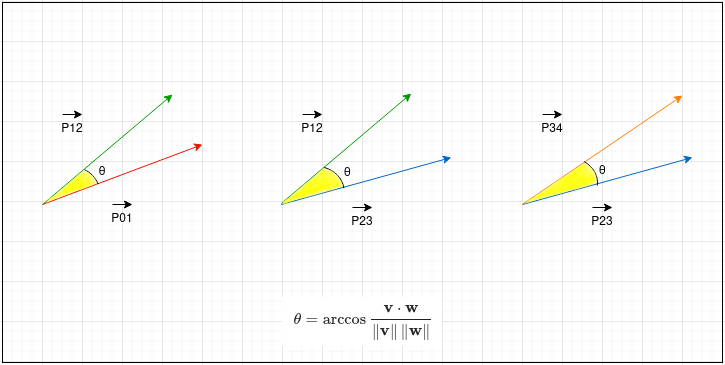

資安業者Outpost24揭露竊資軟體Lumma(亦稱LummaC2)近期的攻擊行動,研究人員取得最新的Lumma Stealer 4.0版進行分析,發現這些駭客運用了極為複雜的手法迴避偵測,當中的伎倆,包含:控制流程的扁平化混淆(Control Flow Flattening Obfuscation)、真人操作滑鼠行為的偵測、XOR加密、支援動態的組態檔案等。

資安業者Outpost24揭露竊資軟體Lumma(亦稱LummaC2)近期的攻擊行動,研究人員取得最新的Lumma Stealer 4.0版進行分析,發現這些駭客運用了極為複雜的手法迴避偵測,當中的伎倆,包含:控制流程的扁平化混淆(Control Flow Flattening Obfuscation)、真人操作滑鼠行為的偵測、XOR加密、支援動態的組態檔案等。

其中最為特殊的是偵測使用者操作滑鼠的行為,駭客為了確認此惡意程式是否在研究人員的沙箱環境執行,他們利用三角學(Trigonometry)來追蹤滑鼠游標的位置,以50毫秒的間隔記錄5個位置,然後透過歐幾里得向量(Euclidean Vector)進行計算,若是得出的角度低於45度,才會認定是人類操作的行為,執行該竊資軟體。

惡意軟體Kinsing鎖定訊息導向中介軟體ActiveMQ重大漏洞,部署挖礦程式、Rootkit

10月底訊息導向中介軟體ActiveMQ公告修補漏洞CVE-2023-46604,其CVSS風險高達10分,同時,因為其造成的影響可能相當廣泛而引起注意,前一段時間傳出有人將其用於發動勒索軟體HelloKitty(亦稱Five Hand)、TellYouThePass,如今又有其他駭客跟進。

資安業者趨勢科技發現,使用惡意軟體Kinsing的駭客近期也鎖定這項漏洞而來,對於存在漏洞的ActiveMQ伺服器發動攻擊。駭客利用名為ProcessBuilder的函式方法,於目標系統執行命令,從而利用漏洞進行入侵,下載Kinsing並執行。

該惡意程式同樣利用ProcessBuilder來執行惡意bash指令碼,下載額外的酬載,並建立系統層級的處理程序,研究人員指出,駭客這麼做的目的,不只能夠迴避偵測,還能執行複雜的命令或是指令碼。此外,在啟動挖礦工具之前,Kinsing會終止相關處理程序、crontab、網路連線,避免其他駭客占用運算資源。

歐洲多個國家的大使館遭到網路攻擊,兇手是俄羅斯駭客APT29,他們發動WinRAR漏洞攻擊

烏克蘭國家安全暨防禦委員會(NDSC)提出警告,俄羅斯駭客組織APT29(亦稱Cozy Bear、Nobelium)使用惡意的ZIP壓縮檔,針對多個歐洲國家,包括:亞塞拜然、希臘、羅馬尼亞、義大利。

烏克蘭國家安全暨防禦委員會(NDSC)提出警告,俄羅斯駭客組織APT29(亦稱Cozy Bear、Nobelium)使用惡意的ZIP壓縮檔,針對多個歐洲國家,包括:亞塞拜然、希臘、羅馬尼亞、義大利。

其中,在5月鎖定烏克蘭外交官的攻擊行動裡,對方利用BMW汽車廣告做為誘餌,一旦收信人開啟附件,就有可能觸發HTML走私(HTML Smuggling)行動,於受害電腦植入帶有惡意酬載的ISO映像檔。

而在最近的攻擊行動裡,駭客統合原本的手法及新的技術,濫用應用程式交付平臺Ngrok提供的免費靜態網域功能,來架設C2伺服器,然後,他們也在惡意壓縮檔運用了WinRAR漏洞CVE-2023-38831(CVSS風險評分為7.8)。NDSC認為,這些駭客的攻擊行動之所以受到矚目,原因是同時使用舊的誘餌,並導入新的攻擊手段。

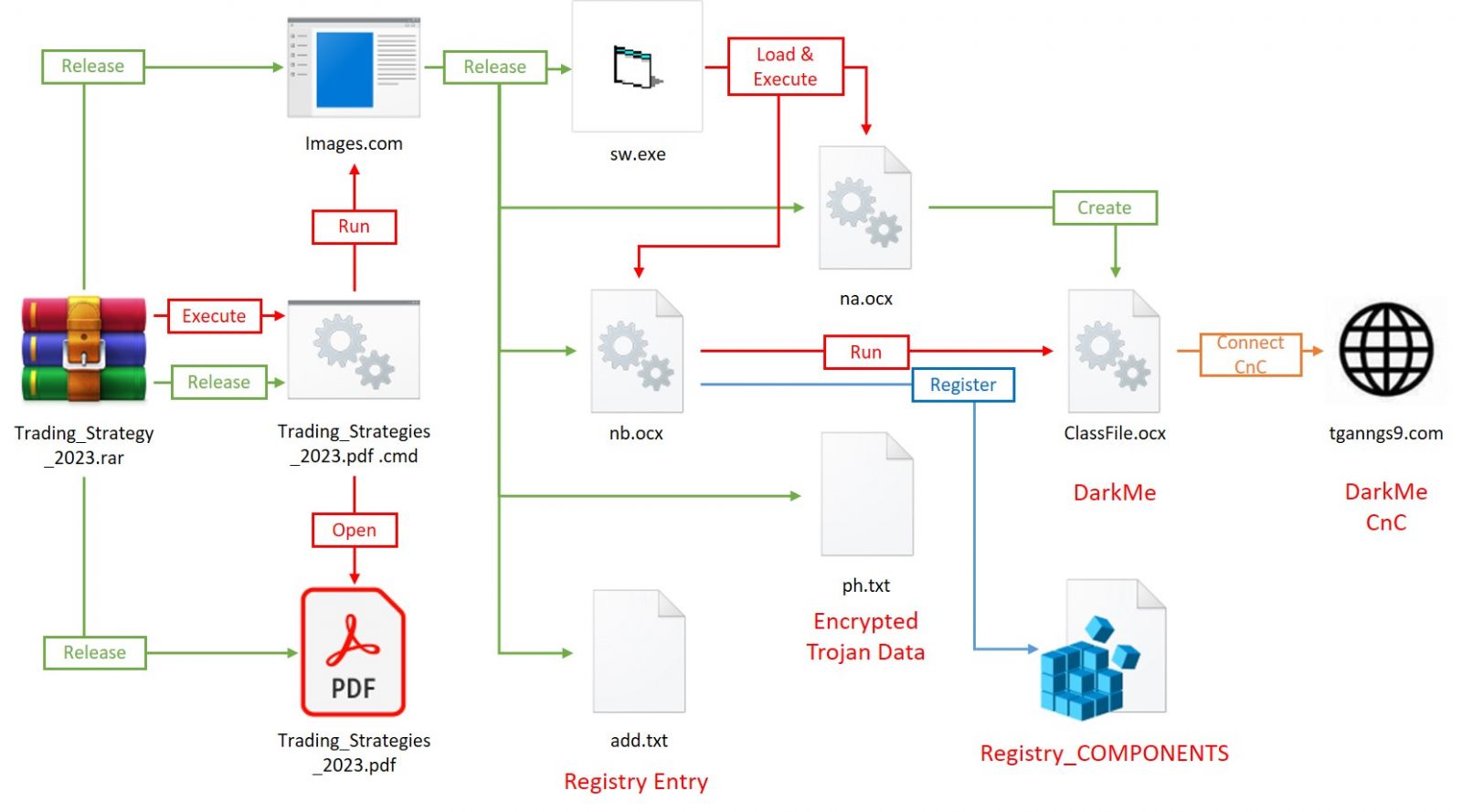

駭客組織DarkCasino利用WinRAR漏洞發動攻擊,目標鎖定加密貨幣用戶

資安業者Nsfocus揭露駭客組織DarkCasino近期的攻擊行動,這些駭客擅長將其他組織的手法融入攻擊行動,像是他們曾經模仿另一個駭客組織Evilnum的攻擊手法。但從今年4月,DarkCasino改變其攻擊手法,鎖定全球加密貨幣用戶,其中包含了韓國、越南等非英語系的亞洲國家。

資安業者Nsfocus揭露駭客組織DarkCasino近期的攻擊行動,這些駭客擅長將其他組織的手法融入攻擊行動,像是他們曾經模仿另一個駭客組織Evilnum的攻擊手法。但從今年4月,DarkCasino改變其攻擊手法,鎖定全球加密貨幣用戶,其中包含了韓國、越南等非英語系的亞洲國家。

這些駭客利用了WinRAR零時差漏洞CVE-2023-38831(CVSS風險評分為7.8),意圖對攻擊目標散布木馬程式DarkMe,從而在電腦收集系統資訊、截取螢幕截圖、竄改機碼、執行CMD命令。駭客假借提供賺錢技巧、投資加密貨幣建議等資訊,意圖引誘使用者上當,開啟壓縮檔的內容。

研究人員調查過程中發現,多個駭客組織也利用這項漏洞發動攻擊,包含東南亞駭客組織DarkPink、東亞駭客組織Konni、東歐駭客組織GhostWriter,分別針對越南和馬來西亞政府機關、韓國加密貨幣產業、烏克蘭國防及教育機構出手。

【漏洞與修補】

11月9日江森自控(Johnson Controls)發布資安公告,指出旗下的工業冷凍系統存在CVE-2023-4804,攻擊者有可能利用這項漏洞,導致除錯功能意外曝露,而能夠在未經授權的情況下存取,影響Quantum HD Unity多項元件,包含壓縮機、AcuAir、冷凝器的主控臺,CVSS風險評為10分。美國網路安全暨基礎設施安全局(CISA)也發布警告,呼籲企業組織應儘速修補。

漏洞成因相當複雜,很有可能是更為深層的軟體供應鏈問題。由於這個工業冷凍系統產品線是併購而來,相關漏洞有可能是最初的開發商所留下。

根據資安新聞網站SecurityWeek報導,揭露此漏洞的研究人員指出,Johnson Controls耗費半年才發布更新程式,因為他們發現影響比原先預期來得廣泛。該公司並非不重視資安,他們規畫完善的漏洞揭露流程,並組成產品安全團隊,在工業控制系統及SCADA業者來說算是相當領先,但還是花了很多時間才完成修補。

資料來源

1. https://www.johnsoncontrols.com/-/media/jci/cyber-solutions/product-security-advisories/2023/jci-psa-2023-09.pdf?la=en&hash=3A4A98244141122D9019B5EAF3B58314DAA63E4D

2. https://www.cisa.gov/news-events/ics-advisories/icsa-23-313-01

【其他新聞】

勒索軟體Phobos鎖定資安社群VX-Underground而來

研究人員揭露印度僱庸駭客組織Appin Software Security

近期資安日報

【11月20日】 駭客近半年散布逾30款惡意PyPI套件,利用PNG圖檔埋藏攻擊意圖,美國、中國、法國皆有開發者受害

【11月17日】 針對代管Exchange業務遭遇勒索軟體攻擊事故,雲端服務業者Rackspace透露損失估計500萬美元

【11月16日】 殭屍網路OracleIV、Ddostf分別鎖定Docker環境、MySQL伺服器而來,將其用於發動DDoS攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02